Chez Arsen, on adore Gophish.

C’est de loin la solution Open Source la plus aboutie pour déployer du phishing, que ce soit à des fins d'évaluation, d'entraînement ou de recherche.

Ceci étant dit, GoPhish présente de nombreuses limitations qui ajoutent énormément au coût d’utilisation.

Que ce soit pour votre entreprise ou pour vos clients, nous allons voir 3 points sur lesquels Arsen peut vous aider à gagner énormément de temps et de fiabilité pour vos campagnes.

Déploiement et maintenance d’infrastructure

Quand il s’agit de mettre en place votre campagne de phishing, GoPhish permet une grande flexibilité, au prix d’un certain travail de déploiement.

En effet, vous devez d’une part configurer un serveur d’envoi d’emails et bien souvent vous charger de la configuration SPF, DKIM et DMARC pour maximiser votre délivrabilité.

Vous devrez alors créer un profil d’envoi pour chaque domaine et identité que vous souhaiterez utiliser pour vos campagnes.

De même pour le serveur web : il vous faudra a minima configurer un domaine et son certificat SSL pour permettre de servir des pages de vol d’identifiants depuis votre infrastructure GoPhish.

Une fois votre infrastructure de phishing déployée, il vous faudra alors la maintenir et la faire survivre aux divers outils d'inspection, dont notamment Google Safe Browsing.

Ce travail est chronophage, conséquent et peut vous amener à devoir recommencer certaines campagnes de phishing qui auront pu être compromises.

Chez Arsen, ces déploiements sont entièrement automatisés.

Vous bénéficiez non-seulement de plus de 60 domaines d’attaque par défaut mais vous pouvez également importer vos noms de domaines par simple changement des serveurs de noms.

Les configurations email — incluant SPF, DKIM et DMARC — et web — dont SSL — sont automatiques.

Nous avons également notre propre technologie de filtrage de trafic afin de détecter et filtrer les outils d’inspection comme Google Safe Browsing.

Réalisme des campagnes

À partir d’une certaine taille d’effectif à tester, créer des campagnes de phishing réalistes devient plus complexe.

En effet, vous ne pouvez pas envoyer à 100 personnes le même email, avec la même adresse email ainsi que les mêmes liens et pages de vol d’identifiants.

Non. Vous voulez un maximum de variabilité entre ces emails pour éviter que la répétition d’un même scénario ne sonne l’alarme entre collaborateurs ou pire, entraîne à la détection de simulations et non de réelles menaces.

En revanche, créer une campagne de phishing avec de multiples expéditeurs, des scénarios variés et des noms de domaines différents est un travail très chronophage.

Sans revenir sur le déploiement de l’infrastructure, il vous faudra créer une campagne pour chaque scénario et groupe sur GoPhish.

De même pour répartir les campagnes dans le temps, sur des jours spécifiques. Choisir d’envoyer ou non sur les weekends, avec une répartition pseudo-aléatoire des dates d’envoi est extrêmement compliqué (voir impossible) avec GoPhish.

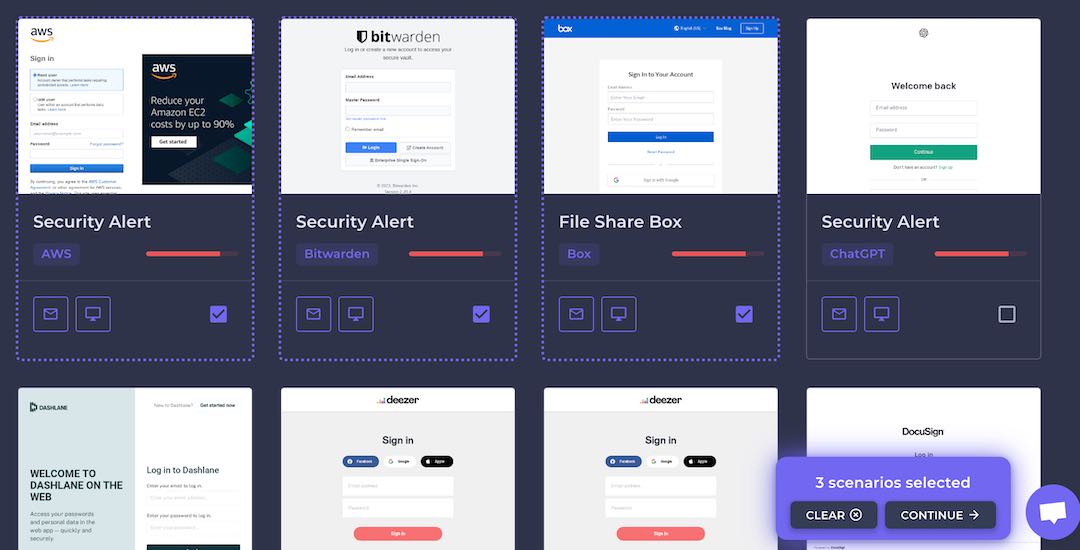

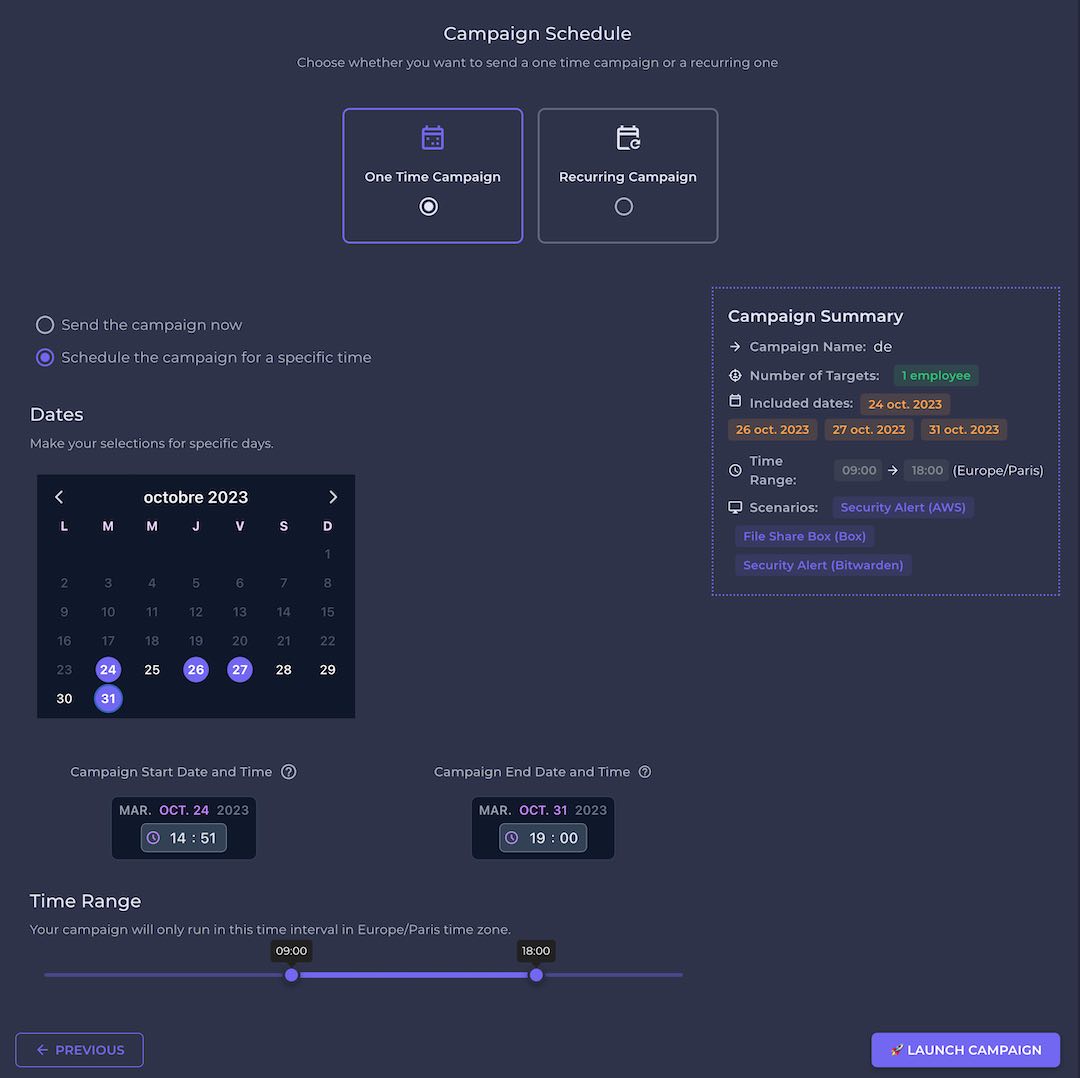

Face à ces limitations, nous avons intégré dans Arsen les campagnes multi-scenarios, permettant de créer des campagnes de phishing avec des scénarios répartis aléatoirement sur l’ensemble des cibles.

Nous avons également développé un programmateur de campagne permettant de réaliser une distribution des emails selon un calendrier précis.

L’exécution réaliste des campagnes de phishing est clé, que ce soit pour évaluer ou entraîner le comportement des collaborateurs face aux attaques.

Rapports poussés

GoPhish et de nombreux phishing kits permettent de fournir les informations “de base” d’une campagne de phishing : taux d’ouverture lorsque c’est possible, de clic et de saisie d’information.

Or, cela laisse beaucoup d’informations non-valorisées.

En effet, une simulation d’attaque offre une perspective unique sur le comportement des collaborateurs et permet de mieux comprendre le comportement organique d’une entreprise face à ces attaques.

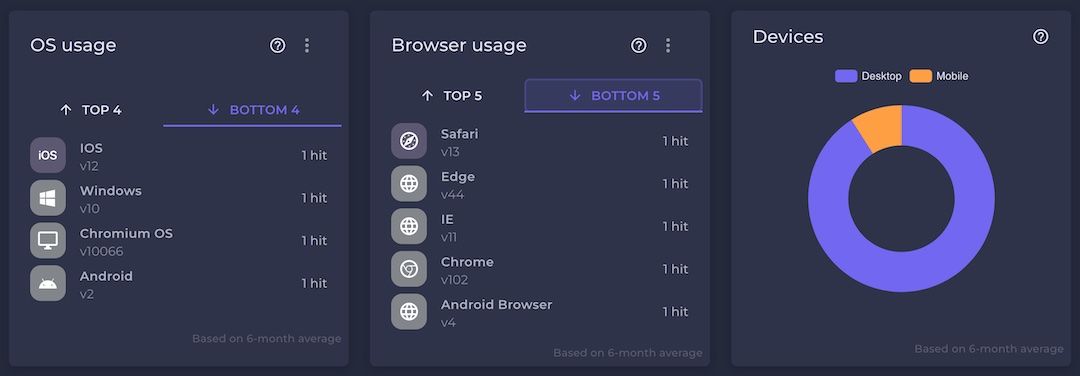

Notre plateforme permet, en plus des indicateurs standards :

- de déduire un score de sécurité, en prenant en compte la difficulté des emails de phishing envoyés

- d’indexer les périphériques détectés lors de l’ouverture des emails et des pages de phishing

- de mesurer les temps de réaction entre chaque étape de la kill chain

- de calculer et mesurer la force (l’entropie) des mots de passe

Ces rapports valorisent une plus grande quantité de données collectées en simulation afin de bâtir une vision plus précise du niveau de risque et de sensibilité des collaborateurs.

Conclusion

GoPhish reste un très bon outil qui rend les opérations de phishing beaucoup plus accessibles à de nombreux spécialistes.

Néanmoins, dès qu’il s’agit de mener des campagnes à large échelle, le coût opérationnel pour effectuer des opérations réalistes (donc utiles) est très élevé.

Nous ouvrons les portes de notre plateforme à nos partenaires pour leur permettre de gagner en temps, en qualité de simulation ainsi que d’aborder des comptes plus complexes, n’hésitez pas à nous contacter pour obtenir une démonstration.