"Arsen a révolutionné les simulations traditionnelles. Nous pouvons désormais préparer nos collaborateurs à contrer des attaques par IA conversationnelle, ce qui est à la fois impressionnant et préoccupant."

91%

de toutes les attaques commencent par du phishing

Global Future of Cyber Survey

3X

plus d'efficacité pour les campagnes de phishing ciblées intégrant des appels téléphoniques

IBM Security X-Force Threat Intelligence

92%

des cyber-assurances exigent des simulations de phishing

Marsh & McLennan 2024

Répliquez les menaces du monde réel pour garder vos équipes en alerte

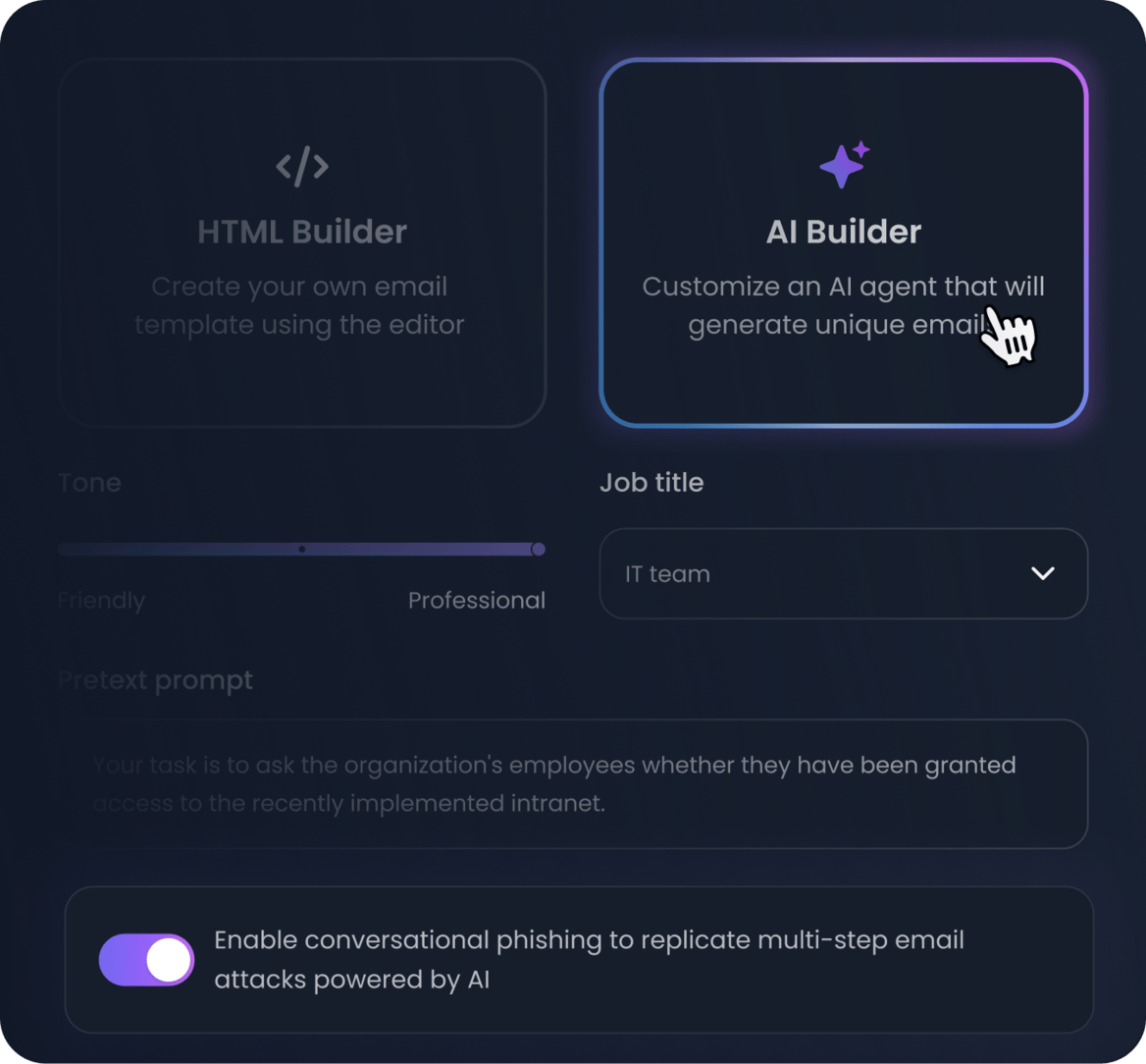

Notre puissant moteur de scénarios vous permet de reproduire des menaces du monde réel et — grâce à la genAI — de créer des scénarios sans limite pour tester la résilience de votre équipe.

- Déployez automatiquement des scénarios illimités et uniques générés par l'IA

- Protégez-vous de toutes les menaces par email : pièces jointes, liens et pretextes

- Allez bien au-delà du phishing : lancez des simulations de vishing et smishing

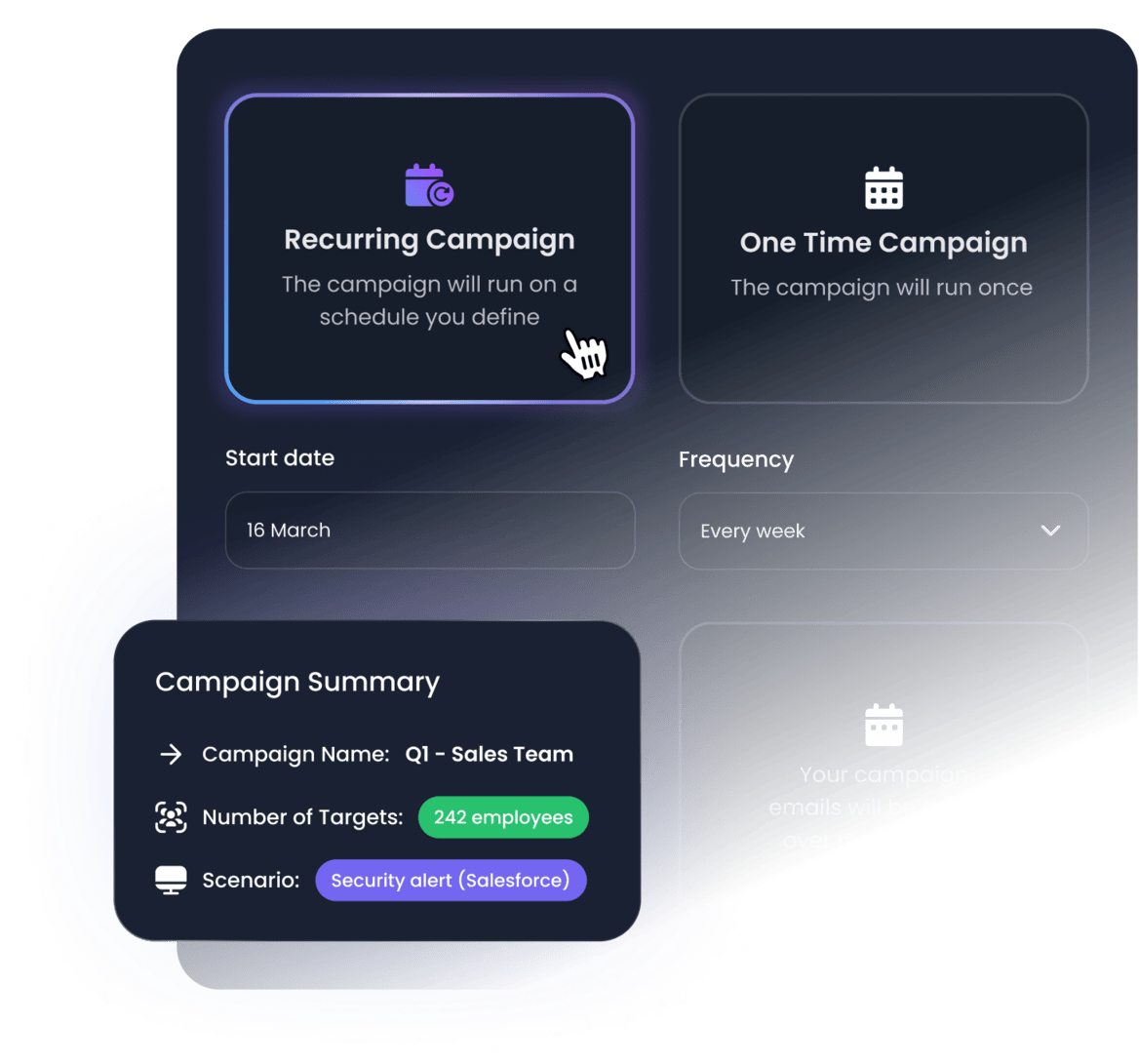

Automatisez les campagnes pour que vos équipes soient toujours sur le qui-vive

Lancez et laissez faire : des campagnes et formations automatisées. La plateforme s'occupe d'exécuter des simulations personnalisées selon la maturité, le contexte et les spécificités de vos employés.

- Automatisez l'adaptation du niveau de simulation en fonction du comportement des employés

- Créé des formations spécifiques basées sur les propriétés et résultats des employés

- Surveillez continuellement le risque humain

Insights et rapports en temps réel pour améliorer votre posture de sécurité

Les rapports sont disponibles en temps réel et fournissent des informations sur le comportement de votre personnel. Des rapports détaillés sont disponibles de l'organisation au niveau de l'employé.

- Suivez le comportement de vos employés en temps réel

- Accédéz à des rapports détaillés en PDF, CSV et via notre API

- Rapport sur le progrès, le comportement, les points de terminaison au niveau du groupe et des employés l'employé

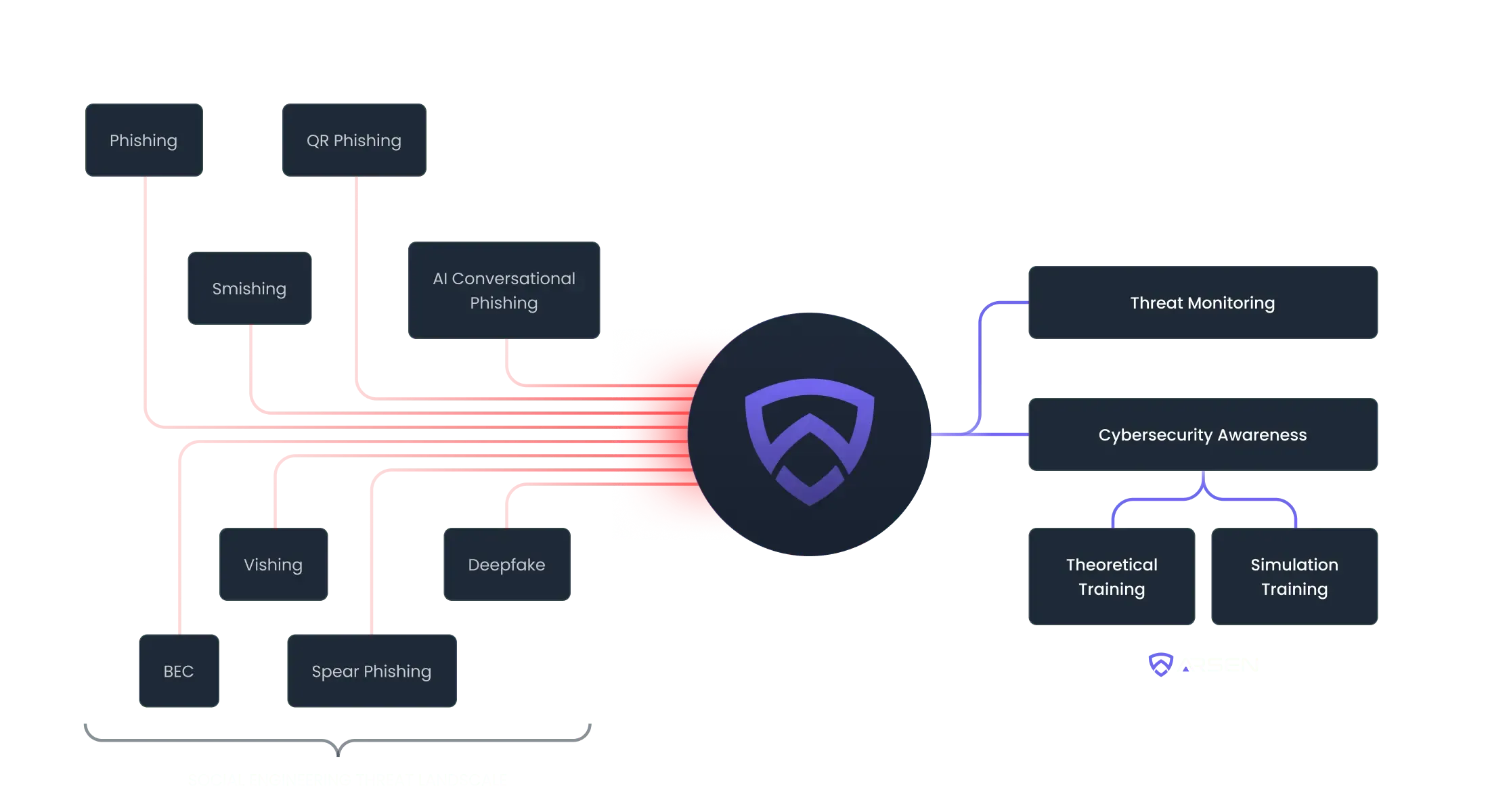

Protégez votre entreprise sous tous les angles

Répliquez les menaces du monde réel telles que les attaques de phishing avancées, BEC, smishing et vishing pour maintenir vos employés informés prêt à agir contre les menaces.

Plus de 500 entreprises nous font confiance

Les meilleurs équipes cyber nous font confiance

Permet aux entreprises de répondre aux exigences réglementaires et aux normes de l'industrie

"Les campagnes de phishing sont un élément clé de mon plan de sensibilisation. Sur la plateforme Arsen, le suivi des collaborateurs est simple et clair. La variété des scénarios est un vrai plus sur le long terme."

Sophie Dubois

RSSI"Grâce à Arsen, je peux tester rapidement et régulièrement nos collaborateurs, les confronter à des simulations d'attaques réalistes et suivre les résultats en temps réel."