Blog d'Arsen Security

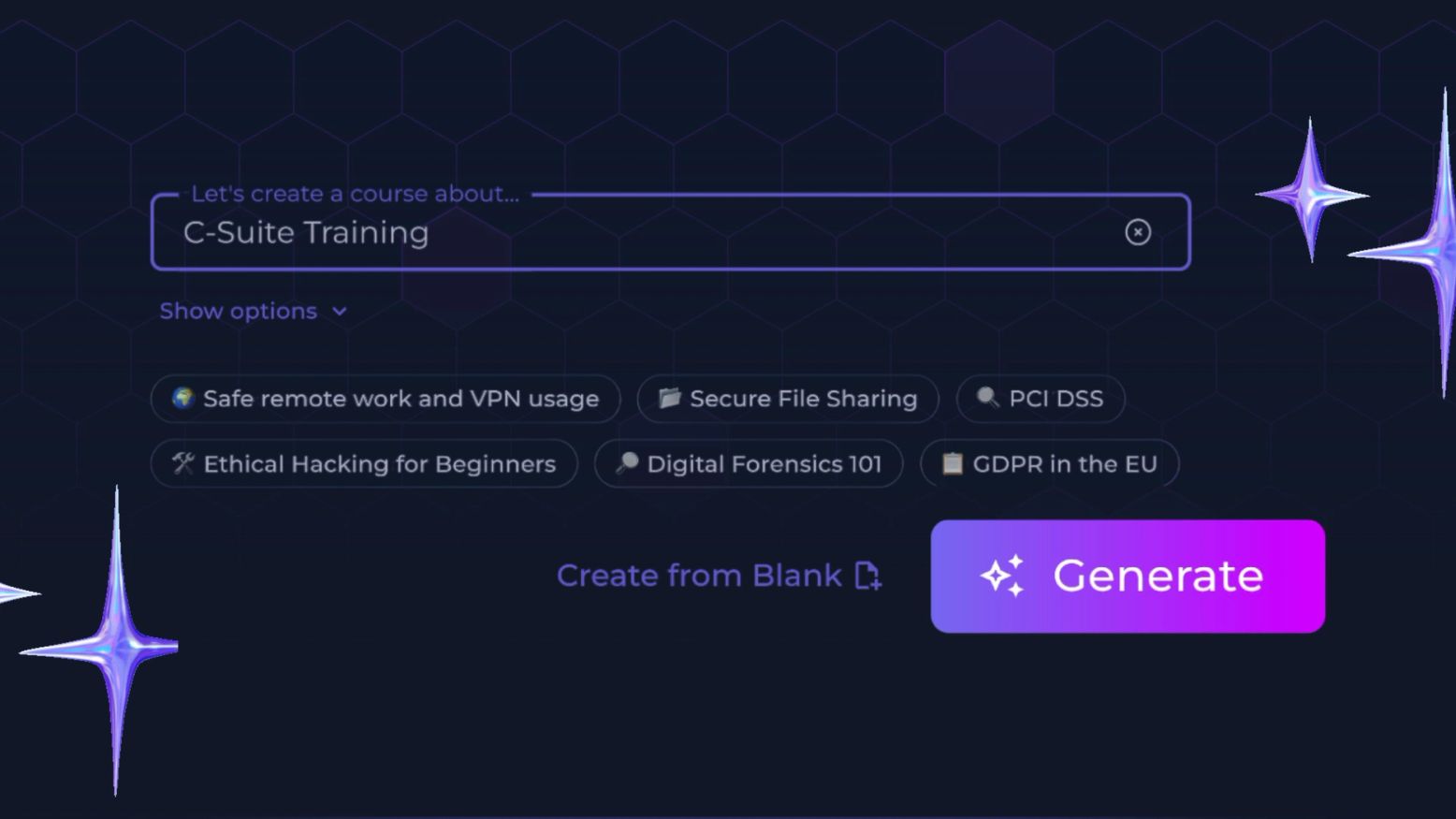

Nouveauté chez Arsen : Transformez une simple requête en une stratégie de défense complète

Arsen lance une mise à jour IA pour sa formation en cybersécurité : personnalisation instantanée, planification intelligente et simulations réalistes. Transformez une requête en parcours d’apprentissage ciblé, intégré à vos outils quotidiens, pour une défense proactive et...