Très souvent lors de discussions avec nos clients, nous nous rendons compte que certaines bases de la cybersécurité ne sont pas forcément maîtrisées.

C’est à la fois courant et dangereux.

La cybersécurité est l'affaire de tous et il est important de communiquer et éduquer chaque collaborateur sur les règles de bases de la cybersécurité personnelle.

Néanmoins, les conséquences d'une cyberattaque sur une entreprise sont souvent plus lourdes et peuvent impacter bien plus de personnes.

C'est pourquoi dans cet article, nous allons donc voir quelques bonnes pratiques à mettre en place dans votre entreprise pour améliorer sa résilience et vous protéger du risque de cybermalveillance.

Mettre en place une politique d’identification

Afin de contrôler qui accède à vos applications, votre réseau et ces données, vous devez avoir une politique IAM — Identity and Access Management.

C’est une façon simple de s’assurer de l’identité des personnes qui se connectent ainsi que de gérer leurs droits : ce qu’ils ont le droit de faire, ce à quoi ils ont accès ou non.

Imposer des mots de passes robustes

Le mot de passe le plus couramment utilisé est “123456” *

De plus, les mots de passes sont souvent réutilisés par leurs propriétaires d’une application à l’autre. Cela amène un risque de propagation latérale : si une application — même non-professionnelle — sur laquelle votre collaborateur possède un compte est corrompue et que son mot de passe est déchiffré, il est possible que l’attaquant puisse réutiliser ce mot de passe pour accéder à votre réseau.

Définissez donc une politique de mot de passe exigeant un certain niveau de complexité et le renouvellement fréquent de celui-ci.

Imposer l’authentification multi-facteurs (MFA)

Pour l’attaquant, les mots de passes peuvent être obtenus de différentes façons : du phishing à l’installation de keylogger — outil enregistrant les touches frappées sur le clavier — en passant par le shoulder surfing , les mots de passes peuvent être compromis.

Pour renforcer l’identification de vos collaborateurs, vous devez imposer l’authentification multi-facteurs.

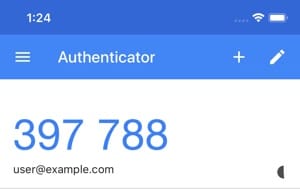

Avec ce type d’authentification, en plus du mot de passe, vos collaborateurs devront utiliser un second moyen d’identification comme entrer un code à usage unique qu’ils obtiendront sur un outil spécialisé et isolé ou utiliser leur empreinte digitale.

Par exemple, un SMS avec un code à usage unique ou un jeton sur Google Authenticator.

Google Authenticator affiche un code à usage unique qui expire au bout de quelques secondes

En cas de corruption ou obtention du mot de passe par un attaquant, sa progression sera stoppée tant qu’il n’a pas les autres facteurs d'authentification (SMS, jeton, …).

Mettre en place le Single Sign-On (SSO)

Ces exigences fortes en terme d'authentification amènent un certain niveau de friction et donc potentiellement de frustration chez vos collaborateurs.

Le renouvellement fréquent du mot de passe par exemple, surtout s’il est différent pour plusieurs applications amènent vos collaborateurs à faire des choix leur simplifiant la vie, comme la réutilisation de mots de passes avec de légères variations.

Cela fragilise la sécurité de vos accès.

En utilisant le SSO, vous permettez à vos collaborateurs de ne s’identifier qu’une seule fois pour accéder à toutes vos applications et votre réseau.

Vous pouvez aussi gérer de manière centralisée leurs droits d’accès aux données et applications, puisqu’il n’y a plus qu’un seul compte par collaborateur pour toutes les applications.

Avoir une politique de mise à jour des systèmes

Une des causes majeures d’intrusion est la non mise à jour de systèmes ou d’applications. Moins répandues que le phishing, ces failles de sécurité permettent cependant soit de compromettre des systèmes depuis l’extérieur soit d’approfondir l’attaque et le niveau de compromission.

Par exemple, un hacker peut accéder au réseau de l’entreprise victime avec les identifiants d’un collaborateur — récupérés par une campagne de phishing — ne disposant pas de privilèges particuliers.

S’il découvre une application vulnérable pour laquelle le correctif n’a pas été appliqué, il peut “escalader” ses privilèges et potentiellement effectuer des actions non-autorisées, augmentant le niveau de compromission du réseau de l’entreprise cible.

Afin de vous prémunir de ce risque vous devez :

- Avoir une cartographie des applications et systèmes ainsi leurs versions présentes sur votre réseau

- Être notifié en cas de nouvelle vulnérabilité sur ces systèmes en vous rendant sur un site comme MITRE

D’une manière générale, maintenez vos systèmes à jour et installez les correctifs quand ils sont disponibles.

Idéalement, vous devez pouvoir forcer la mise à jour des systèmes et applications de vos collaborateurs en utilisant des solution comme un MDM — Mobile Device Management — qui permettent de gérer les équipements de votre entreprise.

Appliquer une stratégie de sauvegarde

Outre les cyberattaques, les sauvegardes vous prémunissent aussi du risque de vos disques durs qui tombent en panne.

C’est vrai dans le cadre d’un usage personnel, comme nous avons déjà pu l’écrire dans notre article sur les pratiques de cybersécurité à usage personnel, mais aussi et surtout indispensable dans le cadre professionnel.

Une bonne stratégie de sauvegarde et de restauration, c’est l’assurance que si malgré vos précautions, un incident à lieu — vol, piratage, incendie, etc. — vous pourrez restaurer tout ou partie de vos données et réduire l’impact de cet incident.

Optez donc pour une stratégie dites du 3-2-1 :

- 3 copies différentes de sa donnée

- 2 présentes localement mais sur des supports différents, comme un serveur de données et des archives sur bandes

- 1 copie dans un autre lieu géographique

L’utilisation du Cloud est une option solide mais pose des questions quant à la souveraineté de vos données.

Déployer une solution antivirale et antimalware

Une solution antivirus permet de repérer et vous protéger de certaines menaces. La plupart du temps, l’antivirus compare les programmes qui s’exécutent ou tentent de s’exécuter sur votre ordinateur avec une base de données de virus et malware connus.

Certaines solutions permettent en plus de protéger vos postes de travail contre d’autres menaces : détection de pages de phishing, applications nécessitant une mise à jour, observation et protection de l’activité réseau, etc.

Une solution professionnelle vous permet aussi de piloter l’ensemble de votre parc informatique et remonter les informations de manière centralisée.

Vous aurez alors une vue d’ensemble des postes et leur “état de santé”, vous permettant d’intervenir en cas de besoin.

Attention, ces solutions sont nécessaires mais pas suffisantes : par exemple sur de la corruption d’accès — identifiants volés par exemple — il est possible que vous ayez une fuite de donnée sans que ces solutions ne vous alertent.

Activer la journalisation des activités de votre réseau

Un système de journalisation permet de suivre les activités sur votre réseau.

En cas d’activité suspecte, il est possible d’analyser les journaux pour en savoir plus sur les problèmes rencontrés.

Cela peut être utile pour connaître l’origine du problème et combler les failles détectées, mais aussi son étendue.

Ces journaux d’événements peuvent être centralisés et analysés par diverses solutions permettant notamment la détection d’intrusion.

Être prêt pour l’attaque

Tôt ou tard, vous serez victime d’une attaque. C’est pourquoi il faut être prêt et savoir précisément ce que vous ferez lorsque cela arrivera.

La première chose à faire est de mettre en place et tester le Plan de Reprise d’Activité (PRA) et le Plan de Continuité d’Activité (PCA) couvrant le risque cyber.

Vous devez vous poser les bonnes questions pour être prêt en cas d’incident :

- Que se passe-t-il lors d’une attaque ?

- Quelles sont les actions que vous prenez pour continuer votre activité ?

- Comment allez-vous restaurer vos systèmes ?

- Qui est responsable de quoi ?

- Etc.

Ces plans doivent être créés, évalués et testés en simulation. En fonction des résultats des tests, vous les améliorerez afin d’être confiant en leur efficacité et pouvoir les appliquer rapidement en cas de besoin.

Une autre mesure à prendre pour être prêt face à l’attaque est de souscrire à une police d’assurance. Les groupes d’assurances sont de plus en plus nombreux à proposer une offre face aux cyber-risques.

Rapprochez-vous de votre assureur ou de votre banque afin de connaître leurs offres.

Installer des outils collaboratifs pour fluidifier la communication

Les applications comme Slack ou Microsoft Teams sont censées permettre une meilleure communication et efficacité entre les collaborateurs.

Aujourd’hui, entre les politiques de télétravail partiel ou complet et le besoin de communiquer en situation de mobilité, ces applications s’avèrent extrêmement utiles.

D’un point de vue sécurité, cela permet aussi de relayer plus rapidement des alertes auprès des collaborateurs.

Lors de nos campagnes de test de phishing nous avons pu voir des collaborateurs remonter des alertes sur Slack avant que des communications officielles de la part de la DSI ne soient envoyées.

Effectuer un travail continu d’acculturation et sensibilisation

La cybersécurité est l’affaire de tous.

En effet, malgré toutes les solutions énumérés ci-dessus, il est toujours possible que l’élément humain soit compromis et se retrouve à effectuer des opérations contournant les protections implémentées.

Typiquement, l’ouverture d’une pièce jointe contenant un malware bien dissimulé peut contourner les protections antivirus classique.

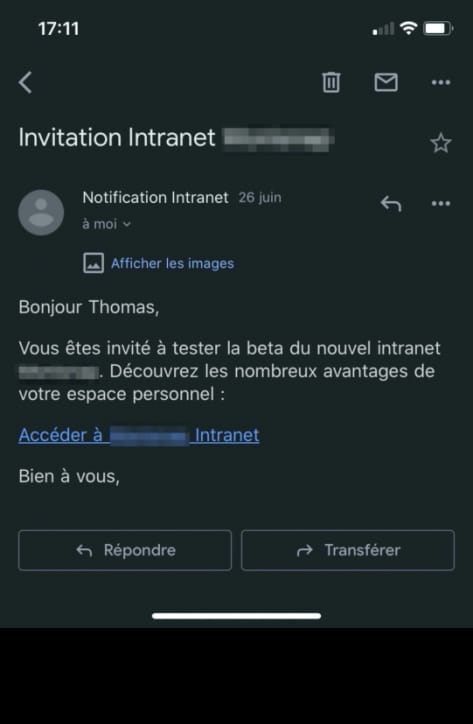

De la même façon, la saisie d’accès confidentiels sur une fausse page de connexion est une compromission classique et souvent difficile à détecter.

C’est pourquoi il est important de travailler à l’acculturation de l’ensemble des collaborateurs afin que ceux-ci :

- Sachent mieux détecter lorsqu’une attaque à lieu

- Sachent signaler aux services compétents afin de prévenir l’ensemble des effectifs et limiter la progression de l’attaque

- Puissent se comporter en élément de défense intelligent, une forme de dernier rempart de sécurité

Dessolutions comme notre offre de protection contre le phishing permettent d’améliorer votre sécurité face au risque humain :

- En simulant régulièrement des attaques auprès de vos collaborateurs

- En les formant par des programmes de micro-learning en cas d’action dangereuse de leur part

- En vous permettant de mesurer l’évolution de votre mise en sécurité grâce à des rapports précis vous permettant d’ajuster vos mesures de sécurité

Conclusion

Dans cet article, nous avons pu voir les bonnes pratiques en matière de cybersécurité.

Des éléments techniques à l’humain, allant des sauvegardes aux campagnes de simulation de phishing, n’hésitez pas à vous faire accompagner par des prestataires spécialisés.

En effet, une intervention ponctuelle — par exemple pour la mise en place d’une stratégie de sauvegarde et restauration — vous fera économiser du temps tout en vous offrant la sérénité d’une stratégie adaptée et fiable.

Enfin, gardez en tête que le risque zéro n’existe pas et que ces mesures constituent les fondations d’une bonne sécurité, mais qu’un travail continu est nécessaire pour vous protéger.

Source:

* Wikipedia / National Cyber Security Centre