La gestion de l’identification, et plus particulièrement des mots de passe est un des leviers clé de la cybersécurité.

Cela fait partie des bonnes pratiques de cybersécurité : si vous avez une bonne politique de mots de passe en place, il est plus difficile de vous attaquer et de corrompre vos comptes, qu’ils soient professionnels ou personnels.

À l’heure où le mot de passe le plus utilisé est encore 123456, cet article a pour but d’améliorer votre hygiène cybersécurité et la qualité de vos mots de passe.

Ces conseils sont applicables tant dans votre environnement professionnel que dans votre environnement personnel.

Nous allons définir ce qu’est un bon mot de passe et vous donner les clés et outils pour vous simplifier la vie tout en améliorant votre sécurité.

Commençons par établir ce qu’est un bon mot de passe.

Définition d’un bon mot de passe

J’ai toujours été étonné par la quantité de personnes qui possèdent des mots de passes foncièrement mauvais et faibles — comprendre : facile à deviner ou forcer — mais convaincus du contraire.

Cette vidéo d’un show américain en est la parfaite illustration :

Donc, qu’est-ce qu’un bon mot de passe ?

Un bon mot de passe répond à plusieurs critères :

- Il possède une forte entropie (voir point suivant)

- Il est aléatoire et n’est pas “devinable”

- Il est unique : il n’est utilisé qu’une seule fois

L’entropie : la force du mot de passe

L’entropie permet de déterminer la force d’un mot de passe. Savoir à quel point il est difficilement devinable ou “crackable” par énumération de possibilités.

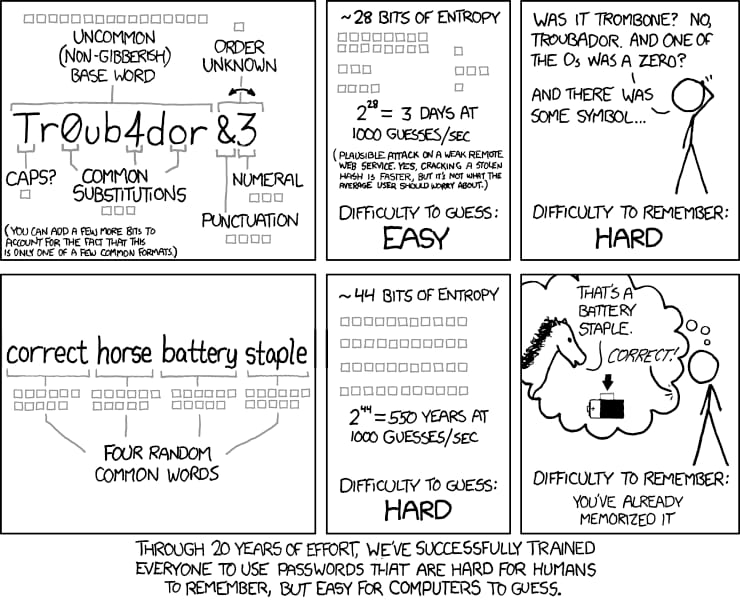

Source: xkcd

Dans cette illustration, on comprend que plus le mot de passe est long, plus celui-ci est difficile à deviner par énumération.

Optez donc pour des mots de passes longs en priorité.

Vous pouvez augmenter l’entropie en augmentant vos jeux de caractères par des majuscules, chiffres et caractères spéciaux.

Un point important ici est la sélection des mots : ceux-ci doivent être aléatoires.

Choisir un mot de passe aléatoire

Un hacker motivé conduit toujours des recherches préliminaires — lors d’une phase appelée OSINT — avant et pendant une attaque.

Cette phase permet de collecter des données utiles lors de l’élaboration du scénario de l’attaque et peut aussi permettre d'établir des dictionnaires d’attaque pour énumérer les mots de passes possibles.

Nom de jeune fille de votre mère, nom de votre chien, dates de naissances, … Tous ces éléments qui sont récupérables sur différentes sources ouvertes sur Internet permettent de créer des listes de mots de passes à essayer.

Cela permet bien souvent de trouver votre mot de passe par énumération, en créant des dictionnaires de mots de passes basés sur des variations de ces données collectées. Chaque mot de passe est "essayé" dans ces attaques “par dictionnaire”.

D’où l’importance de la deuxième caractéristique d’un bon mot de passe : celui-ci doit utiliser des éléments aléatoires.

Si votre mot de passe possède une forte entropie et est composé d’éléments aléatoires, il reste encore un danger dont on doit se prémunir : sa réutilisation.

N’utiliser son mot de passe qu’une seule fois

Nous sommes dans un monde hyper connecté et chaque site et plateforme nous demande de créer un compte avec email et mot de passe.

Avoir un mot de passe différent pour chaque compte est quelque chose de très compliqué et demande une mémoire éligible au Guinness World Records.

Dans la section suivante, je vous présente des outils pour remédier à ce problème, néanmoins aujourd’hui, la solution pour laquelle opte la majorité des internautes est la réutilisation de leurs mots de passe.

Après tout, vous avez pris le temps d’établir un bon mot de passe avec une forte entropie et des éléments aléatoires, pourquoi refaire le travail plusieurs fois ?

Le problème ne réside plus chez vous mais chez les sites sur lesquels vous utilisez votre mot de passe.

Si ces sites sont compromis et stockent vos mots de passe de manière faiblement sécurisée, en piratant ces sites, il est possible pour les attaquants de récupérer votre email ainsi que votre mot de passe.

Si vous réutilisez ces identifiants sur d’autres plateformes, l’attaquant peut alors se connecter à vos autres comptes puisque vous utilisez le même mot de passe à chaque fois.

Il vous faut donc un mot de passe unique pour chaque plateforme.

Rassurez-vous, il n’est pas nécessaire de les retenir par coeur, il existe des outils qui vont grandement vous simplifier la vie.

Les bons outils pour sa stratégie de mot de passe

Dans cette section, je vais parler de deux outils qui vont vous permettre de renforcer votre stratégie de mots de passe : un gestionnaire de mots de passe ainsi que l'authentification multi-facteurs.

Le gestionnaire de mot de passe ou coffre-fort numérique

Le concept est simple : il s’agit d’un outil qui stocke tous vos mots de passe — ainsi que d’autres informations pour la plupart d’entre eux — de manière sécurisée et centralisée.

Grâce à cet outil, il vous suffit de ne retenir qu’un seul mot de passe — ROBUSTE — pour vous connecter à tous vos comptes.

La plupart d’entre eux possèdent un générateur de mot de passe permettant d’assigner des mots de passes robustes et complètement aléatoires et inintelligibles à vos comptes.

Alors oui, si quelqu’un obtient votre mot de passe principal, il accède à tous vos mots de passes. Néanmoins, c’est déjà le cas avec le mot de passe de votre adresse email : une fois celui-ci obtenu, l’attaquant peut changer tous vos mots de passes grâce aux procédures de récupération / perte de mot de passe.

De plus, imaginez que vous ayez le choix de vivre soit dans une maison aux fenêtres et portes cassées — les mots de passe facilement attaquables que vous mémorisez — ou dans un château fort fait de briques solides et impénétrables — les mots de passe générés aléatoirement par le gestionnaire — dont le point d’accès est une porte en chêne massif, très résistante, puisque vous n’avez besoin de retenir qu’un seul mot de passe, celui-ci peut être très robuste. Dans quelle habitation préférez-vous vous installer ?

Le gestionnaire de mot de passe est un outil redoutable pour fortifier votre politique de mots de passe.

Il existe de nombreux gestionnaires de mots de passe. Parmi les plus connus :

- Bitwarden

- KeePassXC

- LastPass

- 1Password

Avec une mention spéciale pour les deux premiers qui sont gratuits et Open Source.

Une option souveraine que vous pouvez mettre en place et qui permet non seulement la gestion de ses mots de passe mais aussi de mettre en place des transferts de fichiers sécurisés est LockSelf.

Ces outils ont aussi bien souvent des plugins compatibles avec vos navigateurs Internet afin de permettre une saisie automatisée des identifiants sur les pages d’identification.

Attention à ne pas utiliser les fonctionnalités intégrées à votre navigateur : leur système de stockage est bien moins sécurisé et vos mots de passes peuvent être récupérés.

L’authentification multi-facteurs (MFA)

L'authentification multi-facteur ajoute un nouvel élément de sécurité en plus de mot de passe.

Lorsque le multi-facteur est utilisé, on doit avoir au moins deux facteurs d’identification parmi :

- ce que vous connaissez

- ce que vous possédez

- ce que vous êtes

- et parfois… où vous êtes localisé

Une identification simple demande de prouver qu’on possède la connaissance de l’identifiant et du mot de passe associé lors de la connexion, ce facteur appartient à la catégorie “ce que vous connaissez”.

En ajoutant une vérification par une application comme Google Authenticator, nous ajoutons le facteur “ce que vous possédez” puisque vous devez être occupé de votre smartphone en plus de connaître votre mot de passe pour vous connecter.

Exemple de 2FA : il faut confirmer son identité en utilisant un code à usage unique disponible sur son téléphone (source: LastPass)

Attention cependant, ce système n’est pas invulnérable et il existe des techniques de contournement comme nous l’avons prouvé dans notre article : comment contourner le MFA avec un simple email de phishing.

Une forme de 2FA qui fonctionne particulièrement bien est l’utilisation de clés U2F — Universal 2nd Factor. De part la construction de son algorithme, le U2F est plus difficile à outrepasser.

Activez l’authentification multi-facteur lorsque vous le pouvez, en particulier sur votre gestionnaire de mot de passe.

Règles générales d’utilisation

Maintenant que nous avons les bons outils et les bonnes connaissances pour une politique de mots de passe robuste, il reste deux règles d’utilisation qui vont vous permettre d’éviter le piratage de vos accès.

Les questions de sécurité et procédures de récupération de mots de passe

Vous avez tous déjà probablement perdu un mot de passe et avez été confronté à ces questions de sécurité qui vous permettent de définir un nouveau mot de passe.

Des questions comme le nom de votre école primaire ou le prénom de votre meilleur(e) ami(e).

.png)

Les procédures de récupération de mots de passe implique souvent la réponse à des questions "secrètes" pour vérifier votre identité.

Le problème de ces questions est qu’on peut généralement récupérer les réponses avec un simple moteur de recherche ou en usant de techniques d'ingénierie sociale.

C’est de cette façon que des comptes iCloud de célébrités se sont fait pirater. En effet, il n’est pas très compliqué de trouver le nom de l’animal de compagnie des peoples, ces informations sont facilement accessibles sur les divers sites Internet qui leur sont dédiés.

Maintenant que vous avez installé un gestionnaire de mots de passe digne de ce nom, vous ne devriez plus avoir besoin de ces fonctionnalités de récupération de mot de passe. Dans tous les cas, ne les utilisez pas de façon conventionnelle : cela constitue une faille de taille dans votre sécurité.

Utilisez la fonction de génération de mots de passe aléatoires pour générer votre réponse. Notez le tout — question et réponse — dans une note sécurisé et vous n’aurez pas à vous soucier d’un cybercriminel utilisant ces procédures de récupération à votre insu.

Vérifiez les pages sur lesquelles vous vous connectez

C’est un réflexe que vous devez acquérir. Chaque fois que vous êtes confronté à un formulaire vous demandant des informations sensibles : login, mot de passe, carte bleue, etc. vérifiez l’URL de la page sur laquelle vous êtes.

Le credential harvesting ou récupération d’identifiants est une attaque connue et répandue qui consiste à imiter des pages de connexion pour vous inciter à vous identifier — avec un prétexte convaincant la plupart du temps — et récupérer vos accès.

Aussi fort soit votre mot de passe, si vous le donnez à l’attaquant via ces attaques, il ne vous protègera pas bien longtemps.

Adoptez donc un esprit critique et ce réflexe de vérification de l’adresse de la page sur laquelle on vous demande des informations sensibles.

Conclusion

En adoptant ces techniques et outils, vous aurez une bien meilleure politique de mot de passe que le commun des mortels.

Adopter ces réflexes, tant dans le monde professionnel que pour votre usage personnel vous permet d’augmenter fortement votre niveau de cybersécurité.

Les mots de passes constituent aujourd’hui la base de l’identification et vous ne pouvez plus vous permettre de ne pas mettre toutes les chances de votre côté en adoptant une bonne gestion de vos mots de passe.