Sensibilisation à la cybersécurité et ISO 27001 : Un guide pratique de conformité

La formation cyber est essentielle pour la conformité ISO 27001. Notre plateforme propose des simulations IA (phishing, smishing, vishing) et des parcours adaptés aux rôles, avec suivi pour les...

Sensibilisation à la cybersécurité et conformité NIS2 : Sécuriser la dimension humaine dans les secteurs critiques

La directive NIS2 impose une formation continue en cybersécurité pour les infrastructures critiques. Notre plateforme propose des simulations IA (phishing, smishing, vishing) et des parcours adaptés...

Comment la sensibilisation à la cybersécurité soutient la conformité RGPD

Depuis l’entrée en vigueur du Règlement général sur la protection des données (RGPD) en 2018, les organisations opérant dans ou desservant l’Union européenne sont soumises à des exigences strictes...

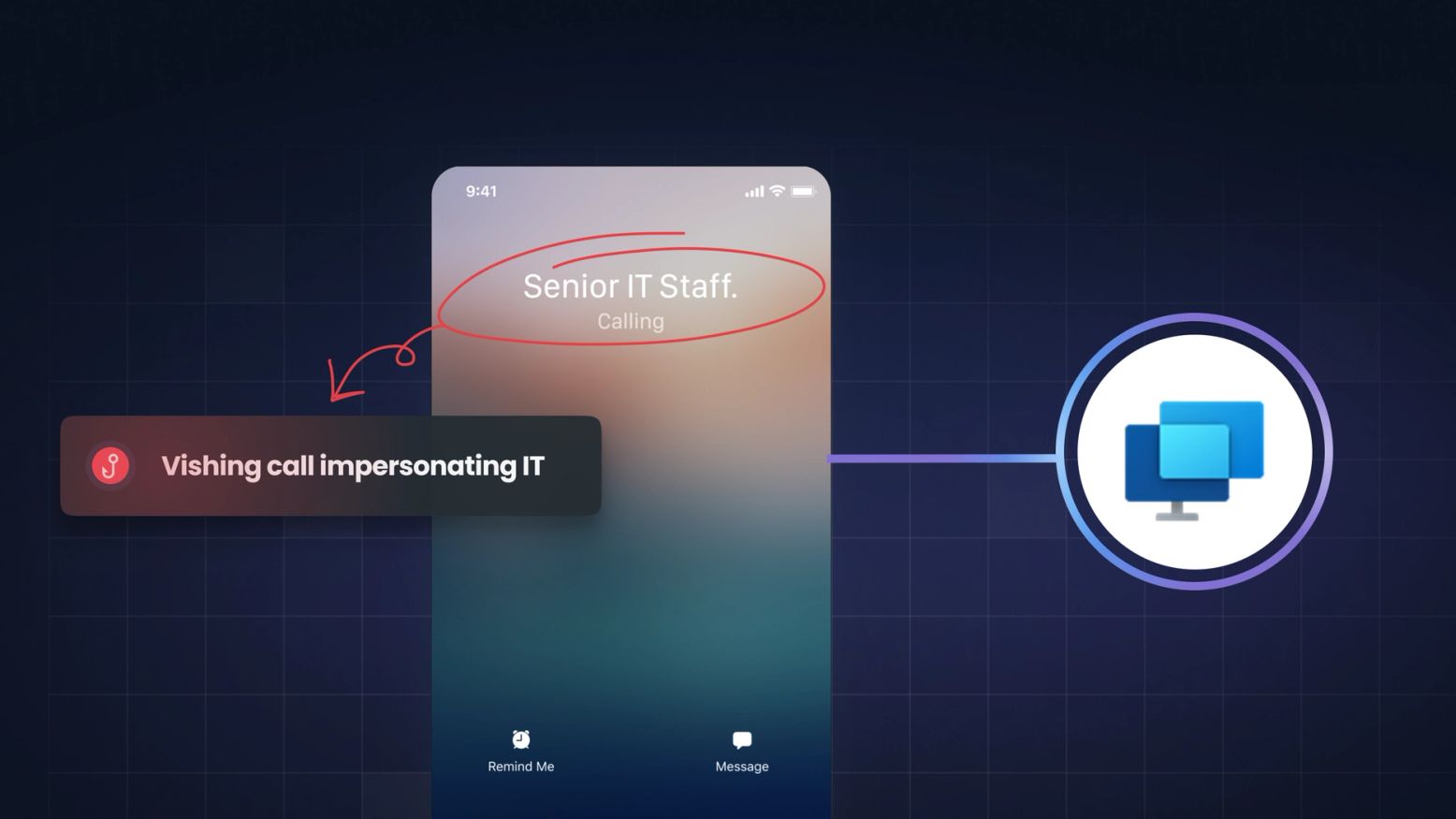

Vishing et le piège "Quick Assist" : comment des hackers ont détourné un outil Microsoft

Une campagne de vishing reposant Microsoft Quick Assist pour exécuter des malwares sans fichier a été récemment révélée par les équipes de SpiderLabs. Découvrez comment cette attaque hybride...

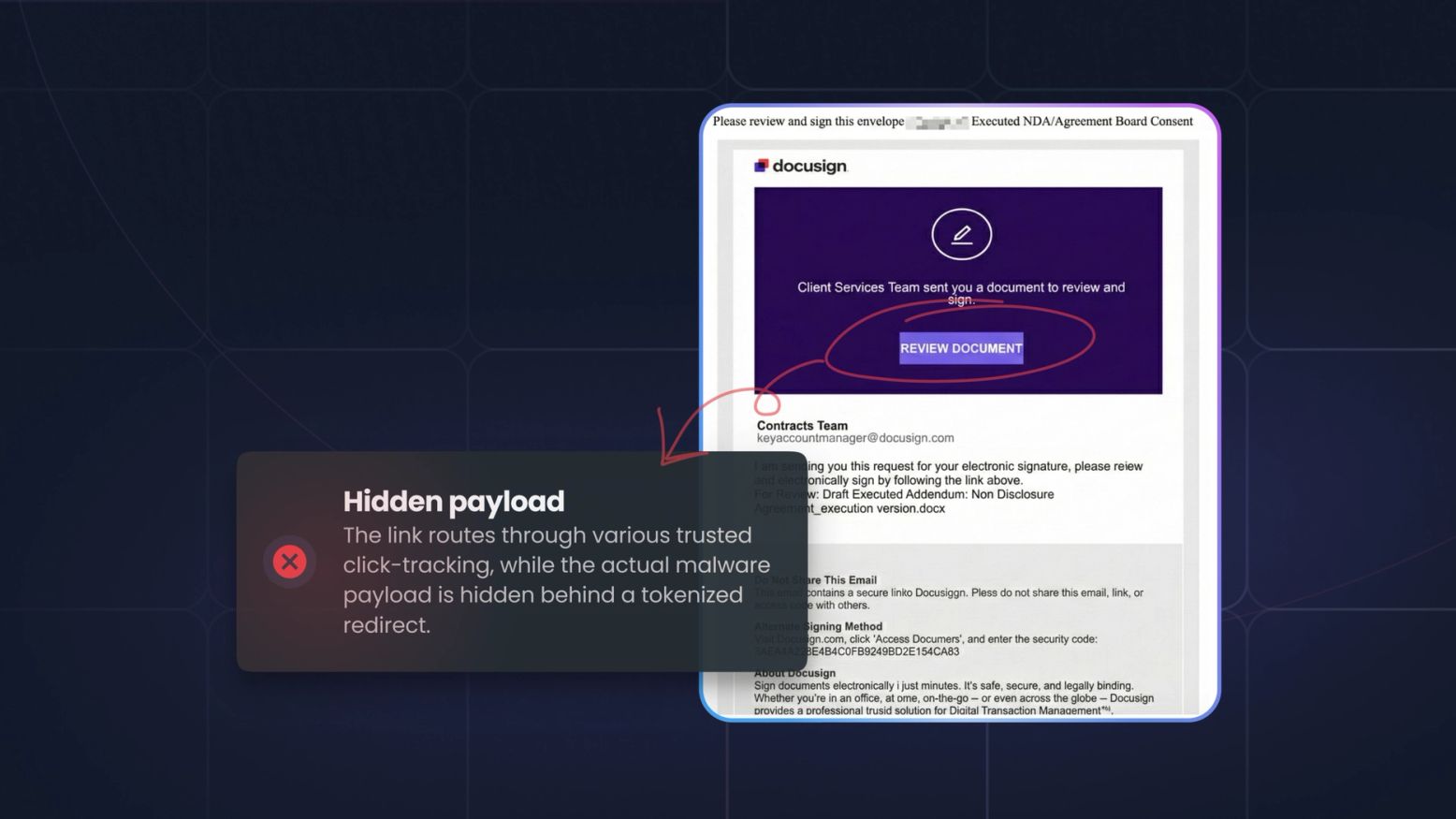

Comment des centaines d’institutions financières ont été touchées par une campagne massive de phishing, et comment s’en prémunir

Une campagne de phishing massive a ciblé des institutions financières en usurpant des services de confiance comme Mimecast et DocuSign. Découvrez comment ces attaques contournent les filtres et...

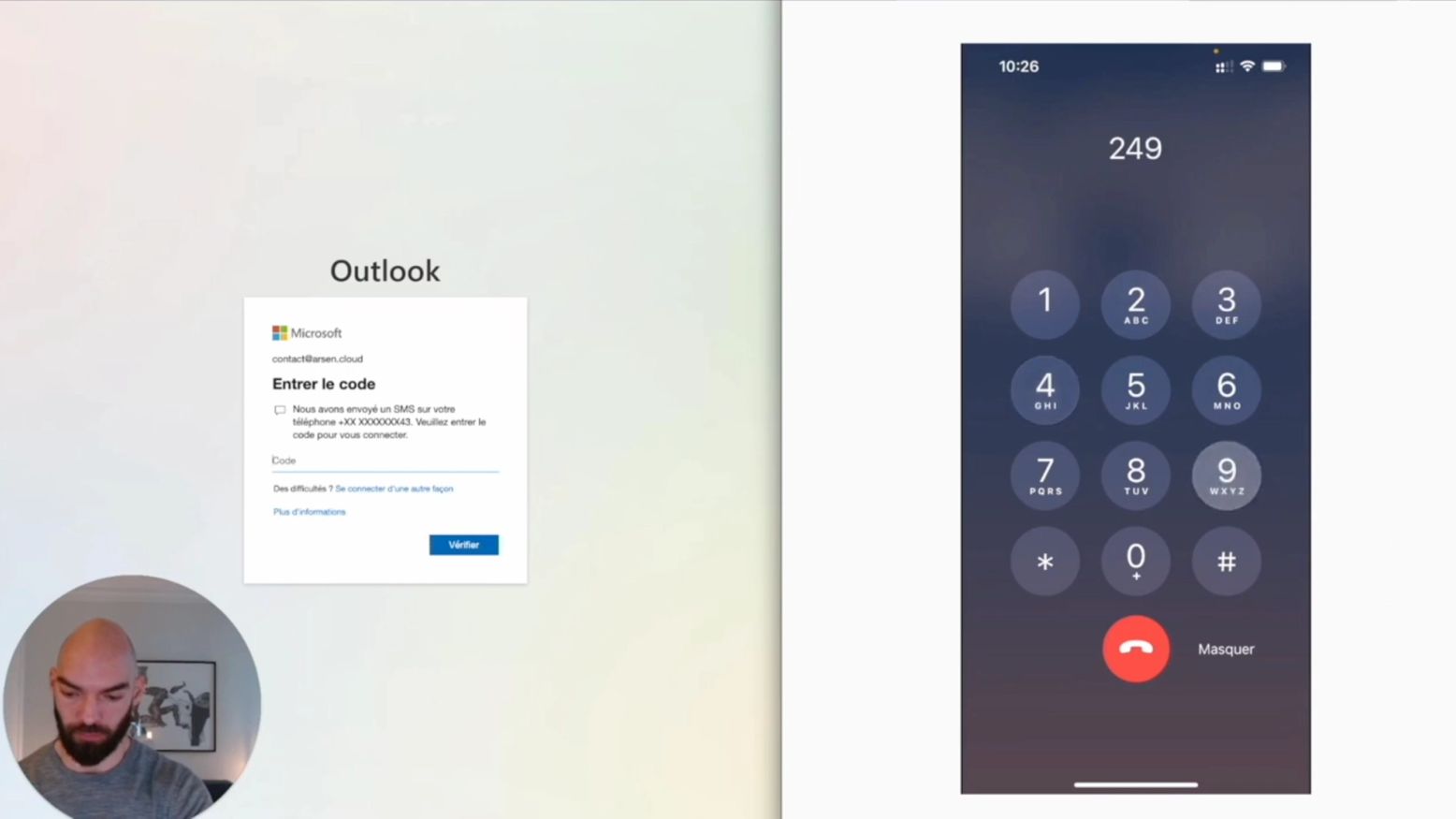

Contourner l'authentification multifacteur (MFA) avec un call bot

Les call bots, un type d'automatisation du vishing, peuvent être utilisés pour tromper les victimes et contourner l'authentification multifacteur (MFA). Voici comment.

Quel type de simulation de phishing choisir ?

Le phishing se présente sous différentes formes. Cela signifie que vous avez beaucoup de choix lorsqu'il s'agit de créer une simulation de phishing, et la plupart des entreprises ne savent pas quel...

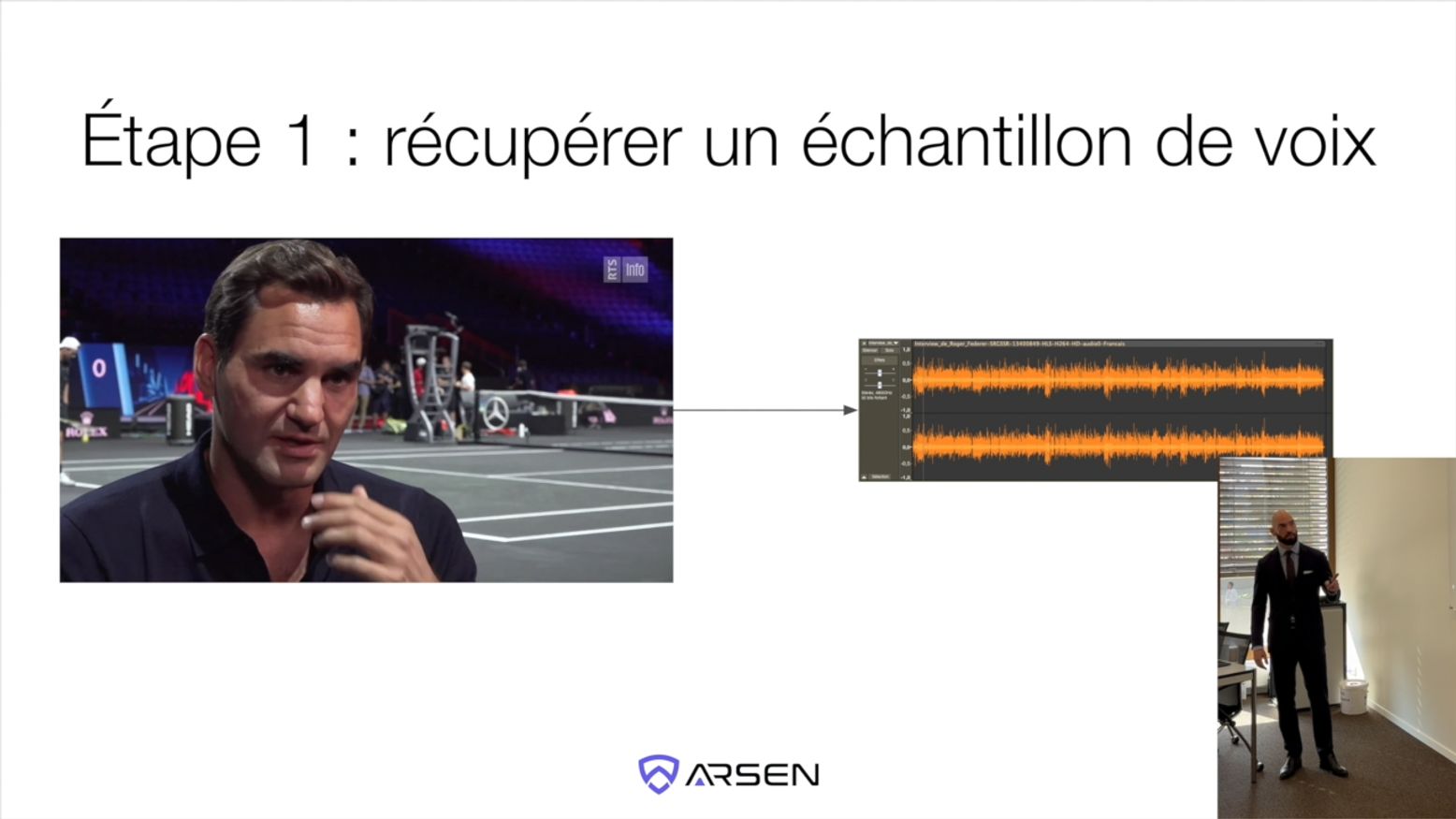

Impact de l'IA sur les cyberattaques en 2024

Conférence sur l'impact de l'IA sur les cyberattaques en 2024.

Comment Klaxoon utilise Arsen pour se protéger du phishing ?

Aymeric de Klaxoon nous explique pourquoi ils ont choisi Arsen pour améliorer la réaction des collaborateurs face aux attaques de phishing.

Phishing & IA : nouvelles attaques et nouvelles solutions

Dans cette discussion avec Benjamin Leroux d'Advens, nous explorons les changements amenés par l'IA générative au paysage des attaques de phishing et d'ingénierie sociale.

Generation de pièces jointes malveillantes par IA générative

La propagation de logiciels malveillants ou l'obtention d'un accès initial par le biais de pièces jointes par courriel est la troisième tactique de phishing la plus courante. En raison de l'ampleur...

Scénario de phishing par IA générative

Le phishing par IA est désormais une réalité. Que vous souhaitiez le déployer pour vos clients ou votre entreprise, ces suggestions de scénarios pourront stimuler votre créativité. Nous avons...

Phishing par IA générative : utilisation de LLM tiers

Avec la montée du phishing par IA générative, vous pourriez être tenté de l'utiliser pour vos opérations de phishing. L'utilisation d'un LLM tiers bien entraîné présente des avantages évidents, du...

Comment utiliser l'IA générative pour les simulations de phishing ?

Si vous avez lu notre contenu, vous êtes probablement impatient de lancer une simulation de phishing par genAI pour votre prochaine campagne. Malheureusement, il ne suffit pas de demander à ChatGPT...

Défense en profondeur : l'importance du facteur humain

Un paradoxe me frappe depuis quelques années. L’intégralité de mes interlocuteurs est convaincue de la prépondérance du risque humain, Internet regorge de statistiques liant l’accès initial au...

3 avantages d'Arsen sur Gophish

Chez Arsen, on adore Gophish. C’est de loin la solution Open Source la plus aboutie pour déployer du phishing, que ce soit à des fins d'évaluation, d'entraînement ou de recherche. Ceci étant dit,...

Utilisation de l'IA dans les attaques par ingénierie sociale

Du phishing aux arnaques aux faux virements, l'ingénierie sociale fait rage. La manipulation des utilisateurs est responsable d’un grand nombre de cyberattaques et la situation ne va pas en...

Les campagnes multi-scénarios

Une nouvelle fonctionnalité est arrivée sur Arsen : les campagnes multi-scénarios. Elle vous permet d'utiliser plusieurs scénarios de phishing à l'intérieur d'une seule et même campagne. L'intérêt...

Nos scénarios de phishing les plus polyvalents

Utiliser des scénarios polyvalents dans un [test de phishing](https://arsen.co/test-phishing) permet de cibler efficacement un large effectif avec peu de personnalisation. Une fausse alerte de...

La cybersécurité et le télétravail à domicile

Dans cet article, nous allons nous intéresser à la cybersécurité à la maison, où comment sécuriser son télétravail à domicile. Les règles et bonnes pratiques expliquées dans cet article...

Recommandations générales de cybersécurité à l’usage des entreprises

Très souvent lors de discussions avec nos clients, nous nous rendons compte que certaines bases de la cybersécurité ne sont pas forcément maîtrisées. C’est à la fois courant et dangereux. La...

Comment bien gérer ses mots de passe

La gestion de l’identification, et plus particulièrement des mots de passe est un des leviers clé de la cybersécurité. Cela fait partie des [bonnes pratiques de...

Qu’est-ce que le juice jacking ?

Le juice jacking est une attaque utilisant les câbles USB ou directement le chargeur pour compromettre les périphériques dotés de port USB, notamment les téléphones portables. Les câbles...

Qu’est-ce qu’une attaque par Sextorsion ? Définition

Une attaque par sextorsion consiste à extorquer de l’argent en effectuant du chantage à caractère sexuel. Par exemple, l’individu malveillant contacte sa victime en indiquant posséder une vidéo où...

“OVH : suspension de domaine”, analyse de la campagne de phishing

Chez Arsen, nous aidons les entreprises à se protéger contre le phishing. Une partie de ce travail passe par la simulation d'attaques auprès de collaborateurs. Nous sommes donc particulièrement...

Classification du niveau de difficulté du phishing

Tous les emails de phishing ne sont pas égaux. Quand je demande à quelqu’un ce que lui évoque un “email de phishing”, les descriptions sont très variées. Parmi ces descriptions, le niveau de...

Les campagnes au clic

Les campagnes au clic sont désormais disponibles sur Arsen ! Lorsque vous programmez une campagne de faux-phishing, il est possible de faire du Credential Harvesting (ou vol d’identifiants) ou une...

Leçons apprises en plus de 30 000 simulations de phishing

Après avoir observé plus de 30 000 simulations d’emails de phishing lancés par la plateforme Arsen, nous avons tiré quelques leçons que nous souhaitions partager.

Pourquoi vous perdez de l’argent avec votre sensibilisation ?

Dans cet article, nous allons voir les limites des différentes solutions de sensibilisation. L’objectif n'est pas de décrier ces types de solutions, mais de présenter les parties manquantes de...

Bien mener une simulation de phishing

Pourquoi mener un exercice de faux phishing ? Le phishing est le point d’entrée de 91% des attaques\*. L’objectif des [simulations de phishing](/entrainement-phishing-pme) est de prévenir le...

Comment entraîner ses collaborateurs après une simulation de phishing?

Orchestrer des [simulations de phishing réalistes](/entrainement-phishing-pme) n’est qu’une première étape pour améliorer la résilience de votre entreprise. Nous allons donc examiner comment bien...

Comment personnaliser un scénario avec Arsen ?

Dans cet article nous allons voir comment personnaliser un [test de phishing](https://arsen.co/test-phishing) avec Arsen. Plus précisément, quels sont les éléments qu’on peut insérer dans le mail...

Bonnes pratiques de cybersécurité à usage personnel

Nous vivons dans un monde de plus en plus connecté. Tout le monde possède un téléphone aux capacités supérieures à la plupart des ordinateurs disponibles il y a quelques années, le télétravail se...

Comment lancer une simulation de phishing pour vous en protéger ?

Chez Arsen, nous proposons deux types de simulations de phishing : la simulation d’évaluation qui a pour but de ne pas être révélée.

La gestion des risques liés au phishing

Les risques liés au phishing sont souvent sous-estimés. D’aucuns pensent encore que les conséquences se limitent à devoir changer quelques mots de passe, scanner son réseau ou encore avoir une...

Déjouer l’authentification multi-facteur à partir d'un simple phishing

Dans cet article, je vais vous montrer en vidéo comment à partir d’un simple email de phishing, on peut déjouer l’authentification à facteurs multiples, aussi connue sous le nom de MFA ou 2FA.

Comment signaler un email frauduleux ?

Apprendre comment signaler un email frauduleux est une étape cruciale dans la lutte contre le phishing. Dans un monde idéal, toute personne confrontée à une tentative de phishing la signalerait, car...

Solutions contre les ransomwares

Les ransomwares sont de plus en plus présents sur nos systèmes. Reveton, WannaCry, Cryptolocker, REvil : si vous connaissez ces noms, c’est parce que ce sont tous des ransomwares ayant fait...

WannaCry, le plus grand piratage a rançon de l'histoire

WannaCry est le ransomware à l'origine d'une des importantes attaques par ransomware. Dans cet article, nous revenons sur l'histoire de ce rançongiciel particulièrement virulent.

Qu'est-ce que Cryptolocker ?

Suite à la popularisation du Bitcoin, les ransomwares sont revenus au goût du jour. CryptoLocker est le premier rançongiciel notable utilisant la cryptomonnaie pour faciliter le paiement des rançons....

Que faire après une simulation de phishing ?

Il n’est pas toujours évident de connaître les étapes qui suivent un test de phishing. Beaucoup de nos clients nous contactent d’abord pour un test de phishing et nous demandent ce qu’ils doivent...

Comment se déroule un test de phishing ?

Dans cet article, nous allons analyser le déroulement d’un [test de phishing](https://arsen.co/test-phishing), de sa mise en place au reporting. Nous allons donc évoquer le cadrage, le déploiement...

Comment sensibiliser efficacement contre le phishing ?

Aujourd'hui, assez d'entreprises ne testent pas, n'entraînent pas ou ne sensibilisent pas assez fréquemment leurs collaborateurs pour rendre le métier de hacker attractif. En effectuant une...

Bien choisir ses horaires pour ses simulations de phishing

Lorsque vous souhaitez tester la résilience de votre entreprise aux attaques par phishing, vous devez choisir certains paramètres comme vos cibles, le type de campagne ou le scénario. Un paramètre...

À quelle fréquence mener des simulations de phishing ?

Lorsqu’une entreprise s’équipe d'une nouvelle [solution de simulation de phishing](/entrainement-phishing-pme), vient souvent la question : “À quelle fréquence dois-je effectuer des simulations de...

Qu’est-ce que le social engineering ?

L’ingénierie sociale (social engineering en anglais) est une pratique malveillante visant à manipuler un individu ou une société. Le but étant que ces derniers réalisent des actions sans qu’ils ne...

Qu'est ce que le Smishing ? Définition

Saviez-vous que les SMS ont un taux d’ouverture moyen supérieur à 95% ? La définition du smishing est une attaque numérique par SMS pouvant engendrer de lourdes conséquences. Le marketing par SMS est...

La gestion des campagnes en équipe

Gérer de nombreuses campagnes de phishing demande du temps. C’est pourquoi un grand nombre de nos clients se partagent les différentes tâches liées à la gestion des tests de phishing ou à la...

Pourquoi générer un mot de passe aléatoire ?

Bien souvent, lorsqu’un individu doit concevoir un nouveau mot de passe, il va se creuser la tête et choisir une information personnelle qui lui correspond, puis la modifier en changeant des éléments...

Sécuriser le télétravail : le guide complet

Comment sécuriser le télétravail ? Ces derniers mois nous avons publié différents articles autour de la cybersécurité et du télétravail. En effet, le contexte de crise sanitaire a généré une...

La cybersécurité du télétravail à l'extérieur

Après avoir vu comment [sécuriser sont télétravail à domicile](/blog/cybersecurite-teletravail), nous allons maintenant parler des situations de mobilité : le télétravail à l’extérieur. Les...

Entreprises : comment sécuriser le télétravail

L’utilisation du télétravail a explosé et représente une tendance de fond. Cela amène de nouveaux challenges en terme de cybersécurité. Entre l’amélioration de qualité de vie perçue par de nombreux...

Phishing : comment Monisnap se protège ?

“_Je pense qu’on n’est pas à risque : nous avons une équipe très technique et éduquée sur le sujet, mais j’aimerais en être sûr…_” c’est le premier échange que nous avons eu avec Jonathan Brossard,...

"Browser in the Browser" : Une nouvelle variante du phishing

Une nouvelle variante de phishing a été observée ces derniers temps, le Browser in the Browser (BitB). C’est tout simplement une attaque visant à tromper les techniques de détection habituelles de...

Comment bien sensibiliser contre le phishing ?

Dans cette vidéo, on vous explique [comment bien sensibiliser contre le phishing](https://arsen.co/blog/sensibiliser-efficacement-phishing). L’objectif de cette sensibilisation est d’améliorer le...

Comment évaluer son risque face au phishing ?

Le phishing est le point d’entrée de 90% des cyberattaques aujourd’hui. Cette menace constitue différents risques pour une entreprise, un risque organisationnel, un risque réputationnel, un risque...

Définition du BEC : comprendre le Business Email Compromise

La compromission d’adresse email ou Business Email Compromise (BEC) est une attaque populaire visant à compromettre une boîte mail d’entreprise dans l’objectif de l’utiliser à des fins malveillantes....

Le phishing de comptes Instagram

Instagram est un réseau social très populaire, il est donc logique que le phishing sur Instagram soit tout aussi populaire. Selon une étude, « Digital Report 2021 » publiée par Hootsuite et We Are...

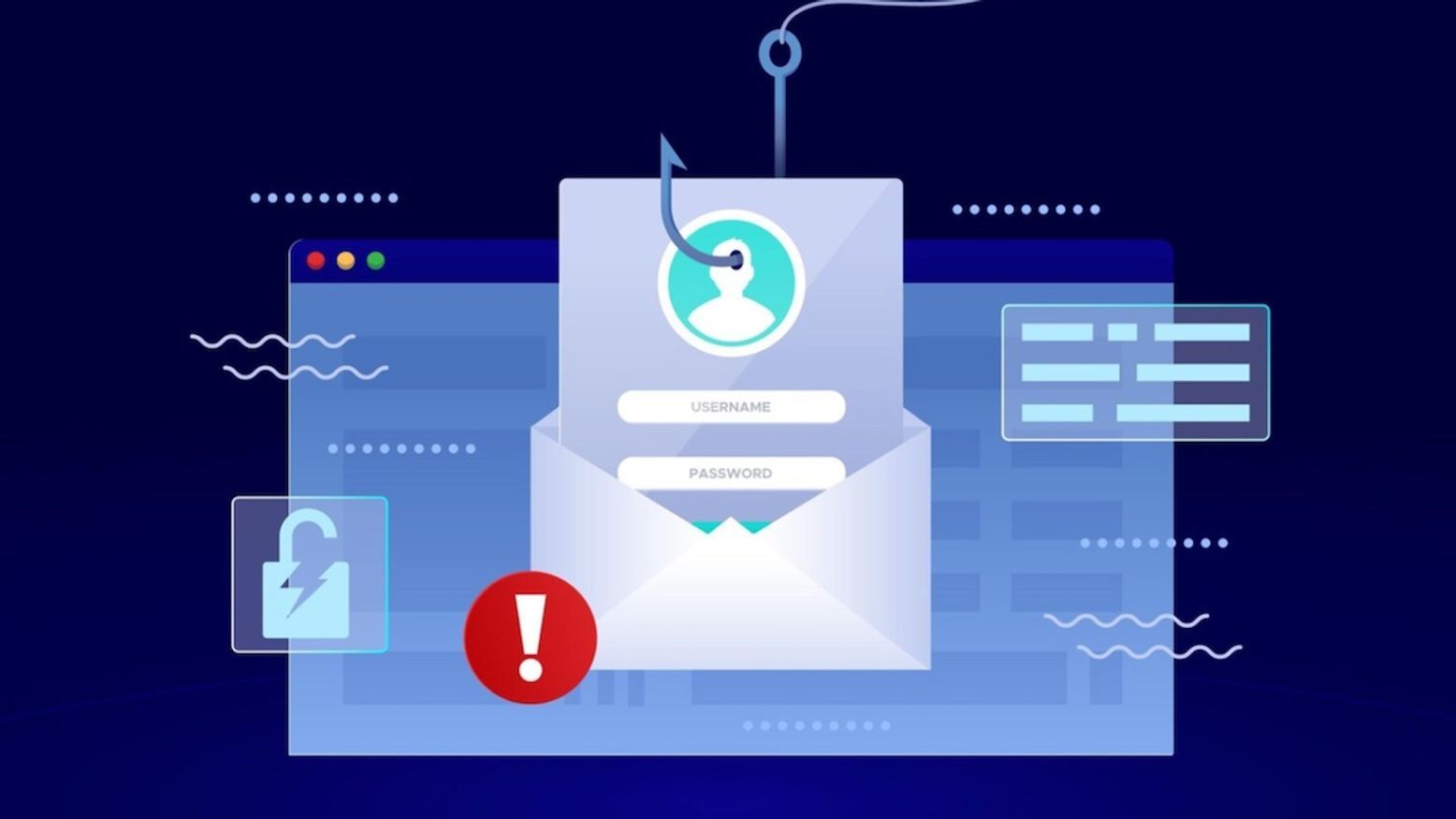

Qu’est-ce que le phishing ?

Qu’il s’agisse d’un clic sur un lien malveillant ou de données confidentielles envoyées à un faux tiers de confiance, si la menace est toujours extérieure, 90% des cyberattaques effectives implique...

Emotet : le malware qui a bouleversé le secteur privé durant 7 ans

À l'origine, Emotet était un malware de type cheval de Troie bancaire. Son rôle était d'infiltrer discrètement les ordinateurs afin de dérober des informations sensibles comme des coordonnées...

Pourquoi mener des simulations de phishing par groupes d'employés ?

L'objectif de vos campagnes de phishing est de se rapprocher le plus possible des attaques réelles menaçant votre entreprise afin d’améliorer votre résilience face à ces dernières. Certains hackers...

Quels sont les résultats importants d’une simulation de phishing ?

Lors d’une simulation de phishing, vous allez récupérer des données comportementales et pouvoir déterminer votre niveau de résilience. Mais quels sont les résultats à observer à la suite d’une...

Qu’est ce que le catfishing et comment s’en protéger ?

En mars 2021, les 10 principaux sites de rencontres en France ont enregistré 46,4 millions de visites selon une étude réalisée par...

Exemples d'attaques par vishing

Le vishing, ou hameçonnage vocal, est une forme d'escroquerie téléphonique où les attaquants se font passer pour des entités de confiance afin de tromper les victimes et de leur faire révéler des...

Découvrez l’attaque par clé USB : l’USB Drop

Une attaque par clé USB, aussi connue sous le nom d'USB Drop, est un danger encore sous-estimé. Les clés USB sont très efficaces pour nous aider à stocker et transporter de faibles quantités de...