L’email reste le vecteur privilégié des attaques par ingénierie sociale, mais les cybercriminels délaissent de plus en plus le seul usage d’emails frauduleux pour adopter des méthodes plus complexes. Une campagne sophistiquée, récemment analysée par SpiderLabs, a été identifiée : elle détourne des outils internes légitimes, tels que Microsoft Teams et Windows Quick Assist, pour déployer des malwares “fileless” (sans fichier).

Pour les responsables de la sécurité des systèmes d’information (RSSI) et leurs équipes, cette évolution marque un tournant : les attaquants allient désormais ingénierie sociale et outils administratifs autorisés pour contourner les mesures de protection. Face à la multiplication des attaques hybrides, le simple filtrage des emails ne suffit plus. Les organisations doivent désormais anticiper des menaces exploitant la voix et l’interaction directe avec leurs collaborateurs.

1. Anatomie de l’attaque : un chef-d’œuvre d’ingénierie sociale

Les chercheurs de SpiderLabs ont identifié un nouveau modèle d’attaque inquiétant, qui commence par une simple notification et se termine par un malware .NET multi-étapes s’exécutant en mémoire. Cette campagne est particulièrement dangereuse car elle exploite la confiance naturelle des employés dans les plateformes de communication internes.

La pénétration : l’usurpation interne via le vishing

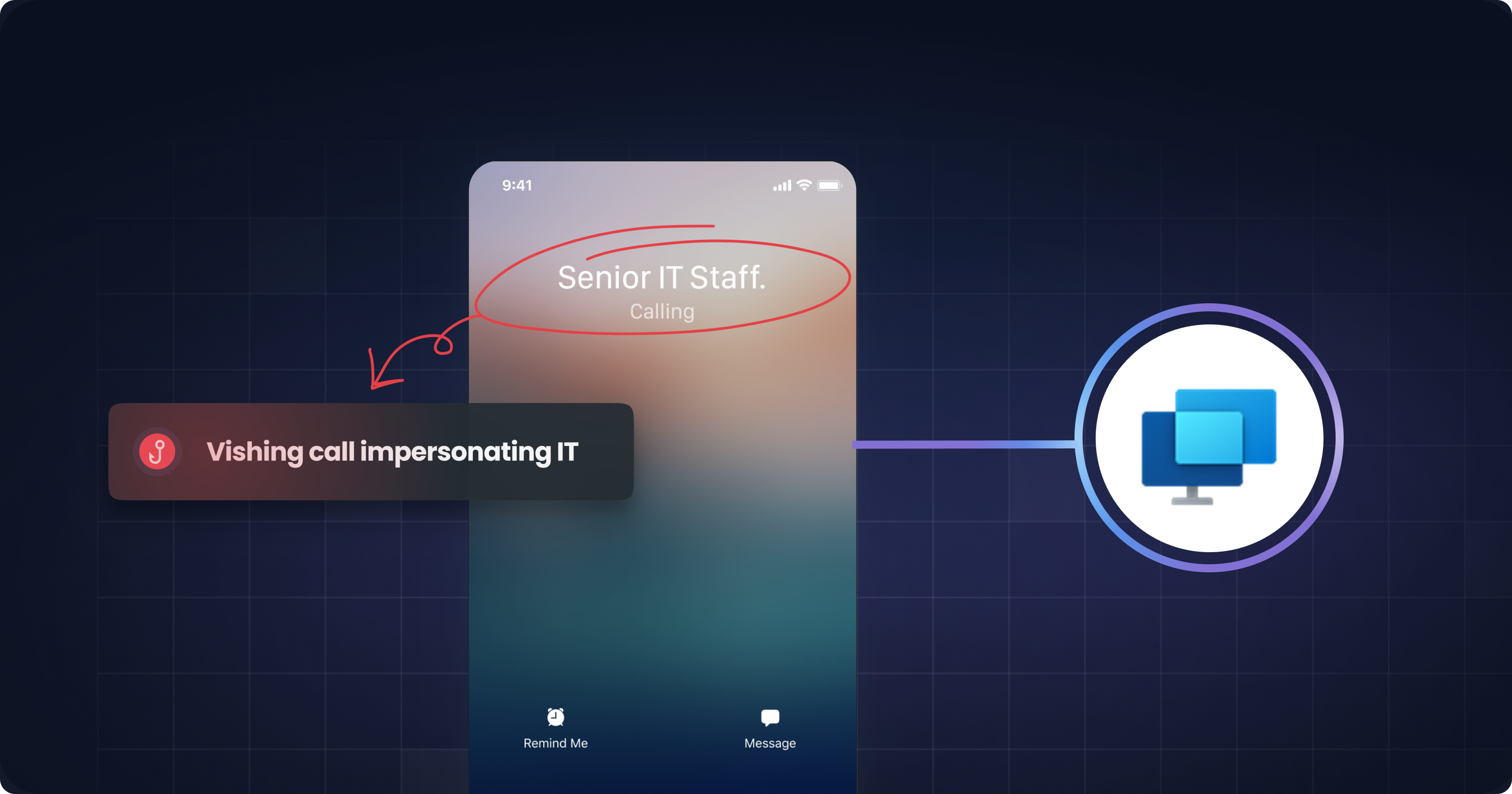

La séquence d’attaque est initiée avec une méthode d’ingénierie sociale basée sur Microsoft Teams. Les hackers usurpent les équipes IT avec un appel téléphonique, en se faisant passer pour un “Senior IT Staff”. Lorsque la notification d’appel apparaît sur l’écran de la victime, elle ressemble à un appel légitime du support interne. Cela exploite le biais d’autorité souvent observé dans les attaques de vishing, où les employés se sentent obligés de se conformer aux demandes des « cadres » ou de « l’IT » pour résoudre des problèmes urgents.

En savoir plus sur le vishing →

Le pivot : la weaponisation de Quick Assist de Microsoft

Une fois la communication établie, l’attaquant exploite l’effet de surprise et l’urgence de l’échange vocal pour neutraliser toute analyse critique de la part de sa victime. Il la convainc de lancer Windows Quick Assist, un outil natif et de confiance d’assistance à distance intégré aux systèmes Windows. Comme l’outil est légitime, cela ne déclenche pas les mêmes signaux d’alerte qu’une demande de téléchargement de logiciels d’accès à distance comme TeamViewer ou AnyDesk. L’attaquant obtient un accès à distance sous couvert de fournir une assistance technique, contournant ainsi les contrôles de sécurité au niveau du réseau, en s’appuyant sur un logiciel autorisé.

La charge technique et les IOC

Si l’ingénierie sociale est le principal vecteur, l’exécution technique est tout aussi furtive. Environ 10 minutes après le début de la session, l’utilisateur est redirigé vers une page malveillante (ciscocyber[.]com) qui déploie un exécutable trojanisé (updater.exe). Ce fichier contient un wrapper .NET Core 8.0 qui récupère des clés de chiffrement depuis un serveur C2 (jysync[.]info) pour exécuter un malware sans fichier directement en mémoire. Cette méthode « fileless » évite d’écrire sur le disque, lui permettant de contourner les systèmes traditionnels de détection des endpoints.

- Domaines à bloquer :

ciscocyber[.]com,jysync[.]info - Hashes (SHA256) :

2d751f48376c777dd76090130740cfd04693b3da12d03e94e3e6514e864410fc,7d29bf061719dc442dc00f670768d7a52a70c029678bd67a07b17317ffbd8c69

3. Le déficit de sensibilisation : les limites des formations classiques

L’enquête de SpiderLabs démontre qu’une approche compartimentée, considérant le phishing et le vishing comme des menaces séparées, n’est plus adaptée. Si la plupart des organisations déploient des simulations de phishing approfondies, très peu évaluent la résistance de leurs collaborateurs face au vishing, une lacune que les cybercriminels exploitent sans scrupule.

Lorsqu’un attaquant associe un profil plausible à une voix convaincante, les salariés, habitués à détecter des liens suspects dans les emails, se retrouvent désarmés. L’attaque via « Quick Assist » mise précisément sur l’urgence et le tempo imposé : là où un email permet une lecture attentive, un appel téléphonique exige une réaction immédiate, limitant ainsi la capacité à identifier les indices alarmants.

Si vos équipes ne sont pas formées à authentifier systématiquement un interlocuteur se présentant comme un technicien IT avant toute manipulation d’outil administratif, vos dispositifs de sécurité peuvent être neutralisés en quelques minutes.

4. La réponse : des simulations immersives et réactives

Face à des attaquants capables d’improvisation en temps réel, les exercices figés et prévisibles montrent rapidement leurs limites. Il est désormais indispensable de déployer des programmes de sensibilisation capables de reproduire la subtilité et l’adaptabilité d’une véritable attaque.

L’IA générative au service de la simulation de vishing

Le simulateur de vishing d’Arsen exploite l’intelligence artificielle générative pour recréer des appels frauduleux dynamiques, sans scénario prédéterminé, qui évoluent en fonction des réactions de l’interlocuteur, reproduisant ainsi fidèlement les méthodes employées dans des campagnes comme celle exploitant Quick Assist.

- Scénarios d’usurpation crédibles : Créez des mises en situation sur mesure où l’IA incarne un technicien IT ou un cadre dirigeant, mettant à l’épreuve la vigilance de vos équipes face à une autorité interne apparente.

- Dialogues interactifs et réactifs : Contrairement à des scripts rigides, l’IA ajuste ses réponses en fonction des interrogations ou des hésitations de l’employé. Si ce dernier demande une vérification, elle tente de le manipuler par des techniques d’ingénierie sociale, offrant ainsi un entraînement réaliste pour apprendre à gérer la pression.

- Simulation d’attaques multicanaux : Les cybercriminels combinent désormais plusieurs vecteurs d’attaque. Arsen permet de tester ces stratégies hybrides, comme l’envoi d’un email de phishing suivi d’un appel de vishing (technique dite de « callback phishing »), afin de préparer vos équipes à détecter des menaces se déployant sur plusieurs supports.

Une formation efficace ne se limite pas à évaluer des taux de réussite ou d’échec. Elle doit offrir une analyse en temps réel des comportements face aux menaces. Arsen fournit des données précises et exploitables en observant les réactions des employés lors des simulations, permettant d’identifier les schémas comportementaux, les résultats des appels, et les niveaux de risque, tant à l’échelle de l’organisation qu’au niveau individuel. Ces rapports approfondis offrent aux RSSI une vision claire des vulnérabilités et des axes d’amélioration pour renforcer la résilience face à l’ingénierie sociale avancée.

Conclusion : la confiance, un risque à maîtriser

L’exploitation malveillante d’outils comme Microsoft Quick Assist illustre une réalité préoccupante : la confiance, lorsqu’elle n’est pas encadrée, devient une faille exploitable. Les simulations de phishing restent utiles, mais elles ne suffisent plus à contrer les attaques hybrides, qui mêlent manipulation vocale et malwares furtifs. La lutte contre le vishing doit désormais figurer parmi les priorités absolues des RSSI.

Actions prioritaires pour les RSSI :

- Neutraliser les indicateurs de compromission (IOC) : Bloquer sans délai les domaines et les empreintes numériques (hashes) identifiés par SpiderLabs.

- Renforcer les protocoles : Instaurer des procédures de vérification systématique pour toute demande d’assistance à distance, y compris celles semblant émaner des équipes IT internes via Teams.

- Moderniser la formation : Intégrer des simulations de vishing basées sur l’IA pour ancrer les bons réflexes : pause, vérification, signalement des appels suspects.

Chez Arsen, nous accompagnons les organisations dans la réduction de ce déficit de préparation, en reproduisant les tactiques actuelles des attaquants pour armer vos équipes contre l’ingénierie sociale de demain.

Estimez gratuitement votre niveau de protection face aux vishing →