Sensibilisation à la cybersécurité et ISO 27001 : Un guide pratique de conformité

La formation cyber est essentielle pour la conformité ISO 27001. Notre plateforme propose des simulations IA (phishing, smishing, vishing) et des parcours adaptés aux rôles, avec suivi pour les...

Sensibilisation à la cybersécurité et conformité NIS2 : Sécuriser la dimension humaine dans les secteurs critiques

La directive NIS2 impose une formation continue en cybersécurité pour les infrastructures critiques. Notre plateforme propose des simulations IA (phishing, smishing, vishing) et des parcours adaptés...

Comment la sensibilisation à la cybersécurité soutient la conformité RGPD

Depuis l’entrée en vigueur du Règlement général sur la protection des données (RGPD) en 2018, les organisations opérant dans ou desservant l’Union européenne sont soumises à des exigences strictes...

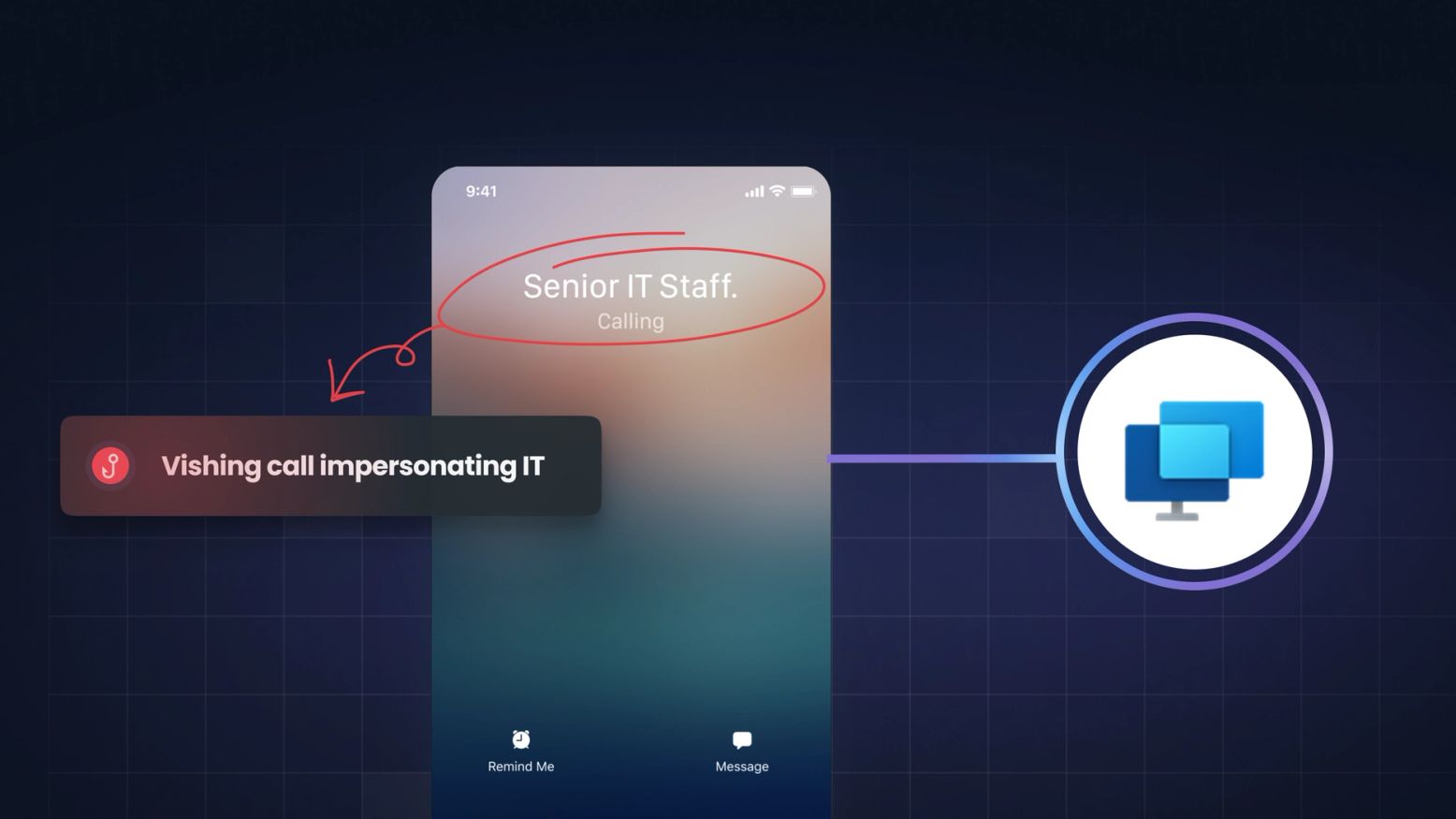

Vishing et le piège "Quick Assist" : comment des hackers ont détourné un outil Microsoft

Une campagne de vishing reposant Microsoft Quick Assist pour exécuter des malwares sans fichier a été récemment révélée par les équipes de SpiderLabs. Découvrez comment cette attaque hybride...

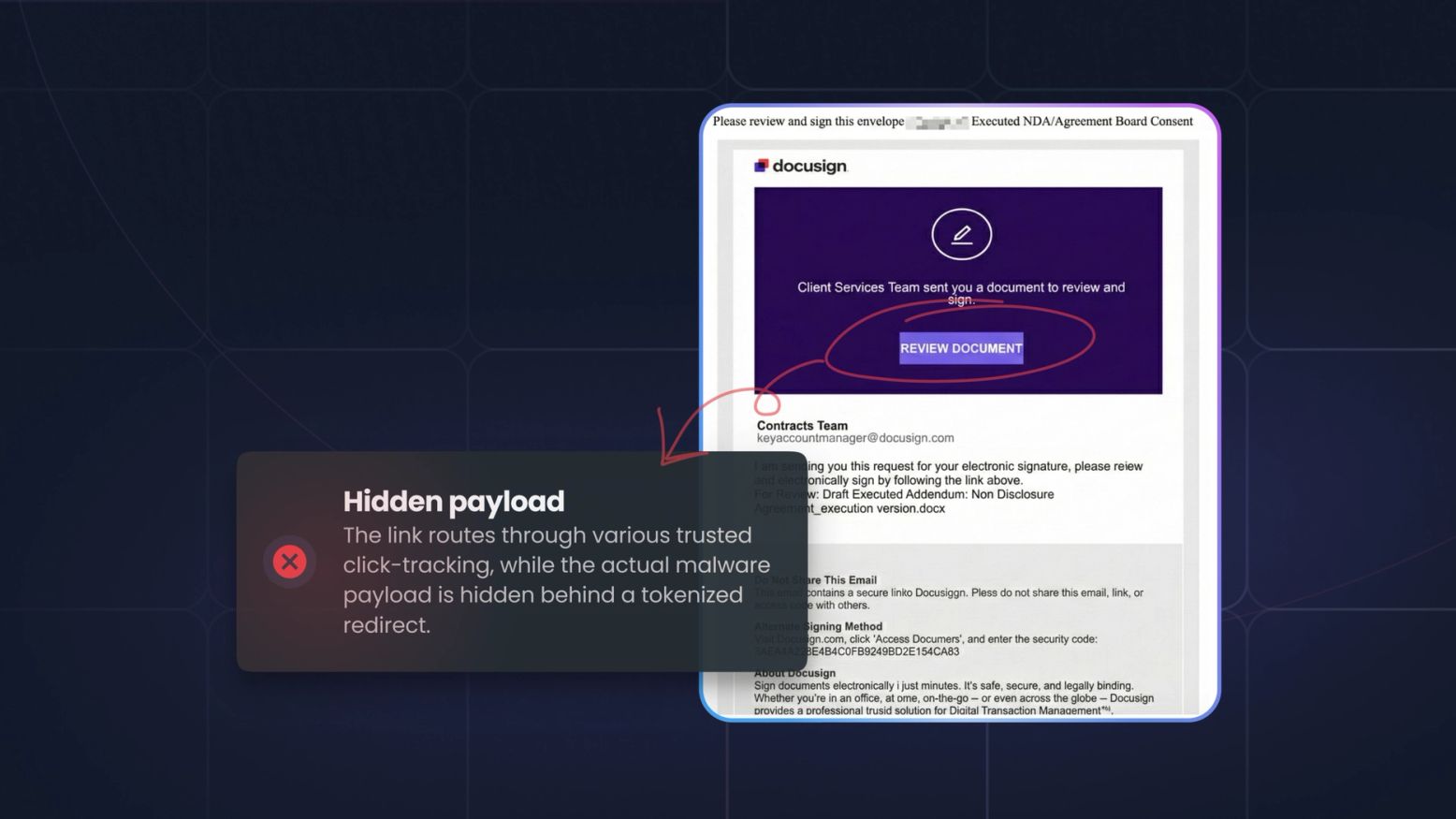

Comment des centaines d’institutions financières ont été touchées par une campagne massive de phishing, et comment s’en prémunir

Une campagne de phishing massive a ciblé des institutions financières en usurpant des services de confiance comme Mimecast et DocuSign. Découvrez comment ces attaques contournent les filtres et...

Phishing & IA : nouvelles attaques et nouvelles solutions

Dans cette discussion avec Benjamin Leroux d'Advens, nous explorons les changements amenés par l'IA générative au paysage des attaques de phishing et d'ingénierie sociale.

Défense en profondeur : l'importance du facteur humain

Un paradoxe me frappe depuis quelques années. L’intégralité de mes interlocuteurs est convaincue de la prépondérance du risque humain, Internet regorge de statistiques liant l’accès initial au...

La cybersécurité et le télétravail à domicile

Dans cet article, nous allons nous intéresser à la cybersécurité à la maison, où comment sécuriser son télétravail à domicile. Les règles et bonnes pratiques expliquées dans cet article...

Recommandations générales de cybersécurité à l’usage des entreprises

Très souvent lors de discussions avec nos clients, nous nous rendons compte que certaines bases de la cybersécurité ne sont pas forcément maîtrisées. C’est à la fois courant et dangereux. La...

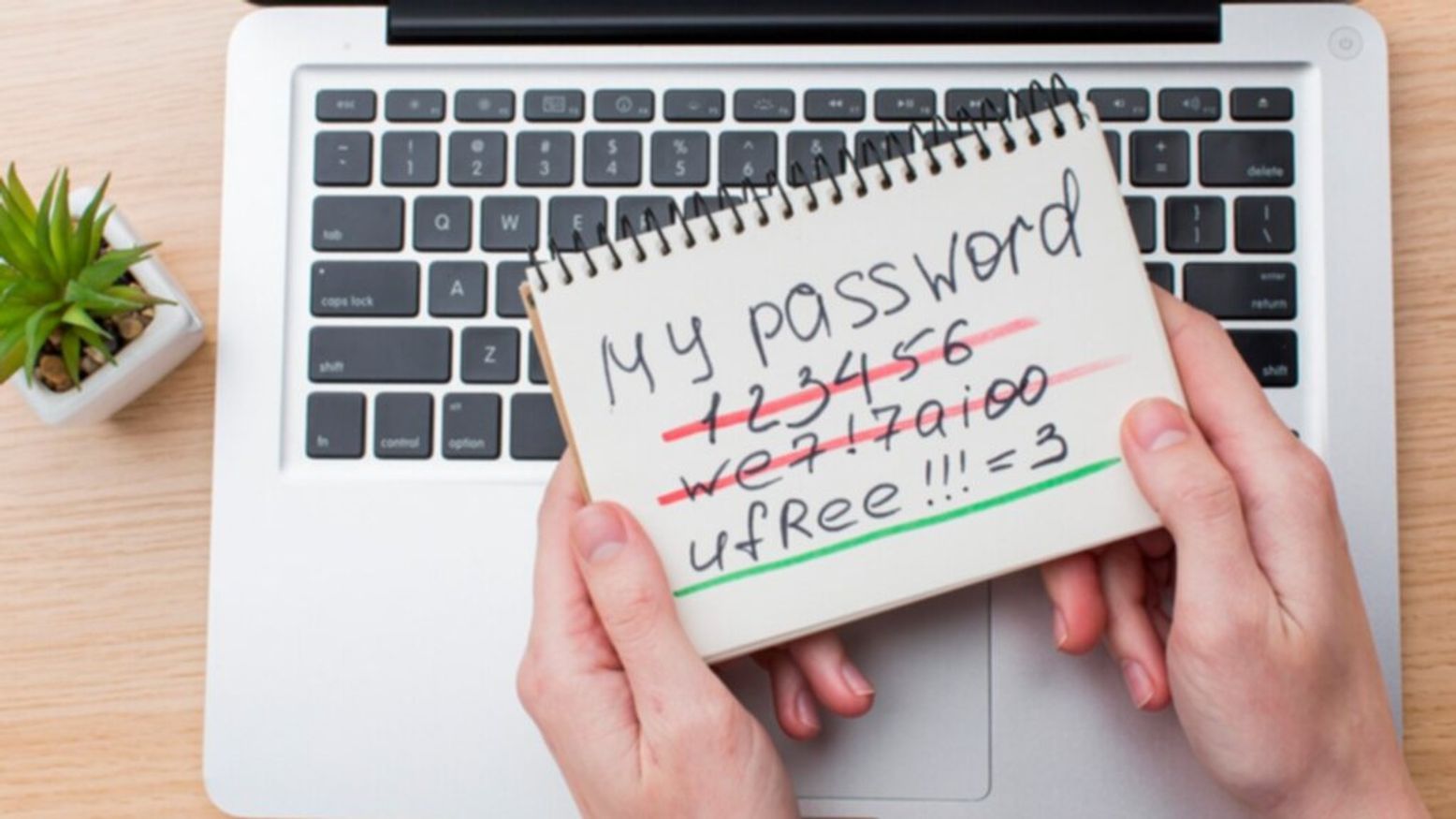

Comment bien gérer ses mots de passe

La gestion de l’identification, et plus particulièrement des mots de passe est un des leviers clé de la cybersécurité. Cela fait partie des [bonnes pratiques de...

Qu’est-ce que le juice jacking ?

Le juice jacking est une attaque utilisant les câbles USB ou directement le chargeur pour compromettre les périphériques dotés de port USB, notamment les téléphones portables. Les câbles...

Qu’est-ce qu’une attaque par Sextorsion ? Définition

Une attaque par sextorsion consiste à extorquer de l’argent en effectuant du chantage à caractère sexuel. Par exemple, l’individu malveillant contacte sa victime en indiquant posséder une vidéo où...

Pourquoi vous perdez de l’argent avec votre sensibilisation ?

Dans cet article, nous allons voir les limites des différentes solutions de sensibilisation. L’objectif n'est pas de décrier ces types de solutions, mais de présenter les parties manquantes de...

Comment entraîner ses collaborateurs après une simulation de phishing?

Orchestrer des [simulations de phishing réalistes](/entrainement-phishing-pme) n’est qu’une première étape pour améliorer la résilience de votre entreprise. Nous allons donc examiner comment bien...

Bonnes pratiques de cybersécurité à usage personnel

Nous vivons dans un monde de plus en plus connecté. Tout le monde possède un téléphone aux capacités supérieures à la plupart des ordinateurs disponibles il y a quelques années, le télétravail se...

Pourquoi générer un mot de passe aléatoire ?

Bien souvent, lorsqu’un individu doit concevoir un nouveau mot de passe, il va se creuser la tête et choisir une information personnelle qui lui correspond, puis la modifier en changeant des éléments...

Sécuriser le télétravail : le guide complet

Comment sécuriser le télétravail ? Ces derniers mois nous avons publié différents articles autour de la cybersécurité et du télétravail. En effet, le contexte de crise sanitaire a généré une...

La cybersécurité du télétravail à l'extérieur

Après avoir vu comment [sécuriser sont télétravail à domicile](/blog/cybersecurite-teletravail), nous allons maintenant parler des situations de mobilité : le télétravail à l’extérieur. Les...

Entreprises : comment sécuriser le télétravail

L’utilisation du télétravail a explosé et représente une tendance de fond. Cela amène de nouveaux challenges en terme de cybersécurité. Entre l’amélioration de qualité de vie perçue par de nombreux...