Dans cet article, nous allons nous intéresser à la cybersécurité à la maison, où comment sécuriser son télétravail à domicile. Les règles et bonnes pratiques expliquées dans cet article s’appliquent au télétravail de toutes sortes, mais si vous préférez les odeurs de café ou les terrasses ensoleillées, vous apprécierez notre article sur la sécurisation du télétravail à l'extérieur.

Que vous travailliez à temps plein depuis votre domicile ou quelques minutes certains soirs de la semaine, cet article va vous permettre d’établir un comportement plus résilient quant au travail à distance.

Pour chaque point énoncé ci-dessous, vous trouverez une mise en situation afin de mieux vous représenter les risques auxquels vous vous exposez si vous ne les appliquez pas.

Commençons tout de suite par le plus évident : le WiFi.

Sécuriser le réseau WiFi

Le WiFi est largement adopté et extrêmement pratique : avec les équipements actuels, on peut se connecter depuis n’importe quel endroit de la maison.

On peut donc travailler depuis son lit, son fauteuil préféré ou pour les plus chanceux d’entre nous, son jardin.

En revanche le WiFi repose sur des ondes radios et ces ondes sont diffusées de manière omnidirectionnelle.

N’importe qui dans le périmètre de réception de son antenne peut accéder à ces ondes et essayer d’intercepter les données qui sont échangées.

On parle bien de la capacité de l’antenne de réception : avec une antenne suffisamment puissante, il est possible de capter des réseaux plus éloignés.

L’attaquant peut donc être plus éloigné que votre voisin direct et peut mener ses opérations d’un endroit où il vous est difficile de le voir physiquement.

Quels sont les risques ?

Si votre réseau WiFi n’est pas correctement sécurisé, le risque est critique. C’est exactement comme si vous laissiez l’attaquant venir se connecter à votre réseau personnel.

De là, il peut intercepter les communications qui transitent sur votre réseau, voler de la donnée, corrompre les ordinateurs et smartphones connectés pour augmenter le niveau de compromission de votre réseau.

Une fois votre matériel compromis, il peut essayer d’infecter les autres réseaux sur lesquels vous vous connecterez dans le futur — dont le réseau de votre entreprise.

Plus visible et angoissant : en fonction des équipements connectés de votre domicile, l’attaquant peut aussi contrôler votre télévision, votre éclairage et que sais-je.

Pour sécuriser votre réseau WiFi

La première chose à faire est de vérifier que l’encryption WPA/WPA2 est activée. Sur votre box Internet, dans les paramètres réseaux, vérifiez que c’est bien ce type d’encryption qui est sélectionné et que la clé (la phrase de passe) est suffisamment longue et complexe.

L’encryption WEP ne vaut plus rien, évitez-la à tout prix.

Une clé trop simple (trop courte ou trop intelligible) peut être bruteforcée c’est à dire victime d’une attaque où toutes les combinaisons sont testées pour deviner la clé.

Pour les utilisateurs avancés, activez le filtrage MAC.

Chaque périphérique — téléphone, ordinateur, objet connecté — accédant à votre réseau possède ce qu’on appelle une “adresse physique” ou adresse MAC (rien à voir avec Apple).

Le filtrage MAC permet de n’autoriser la connexion à votre réseau qu’aux périphériques dont vous aurez entré l’adresse MAC.

La contrainte est que chaque fois que vous voudrez ajouter un périphérique — un collègue qui souhaite se connecter, un nouveau téléphone, etc. — vous devrez configurer votre box pour accepter son adresse MAC.

L’avantage est que l’attaquant aura plus de mal à se connecter à votre réseau WiFi.

À moins qu’il ne possède un accès administrateur à votre box, car celle-ci autorise l’administration à distance. Pour ça, il faut vous assurer de la bonne configuration de votre box.

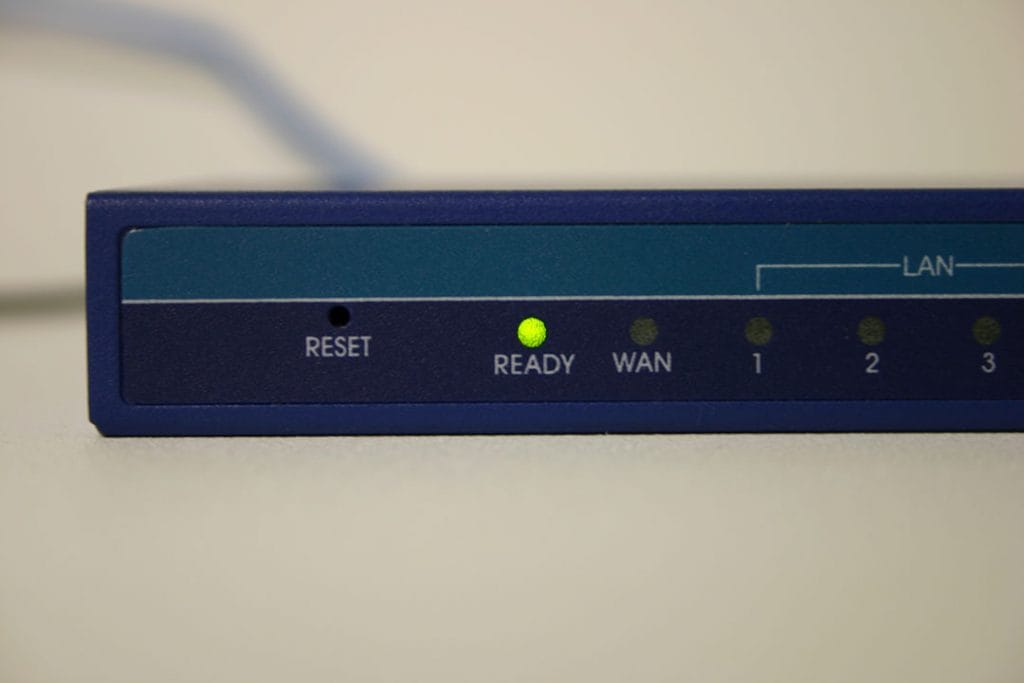

Vérifier la configuration de votre box Internet

Il y a quelques années, j’étais dans un Airbnb à Panama. Afin d’améliorer mon espagnol rapidement, je me forçais à regarder des films en espagnol sous-titrés espagnol une partie de la nuit.

Un soir tard, la connexion Internet ne fonctionne plus. Impossible d’avoir l’assistance de la part de mes hôtes qui devaient déjà dormir.

En regardant mes paramètres réseaux, je trouve l’adresse IP de la box Internet et son interface d’administration qui me demande un login et un mot de passe pour m’y connecter.

Je tente la combinaison “admin” en identifiant et “admin” en mot de passe et me retrouve connecté à l’interface d’administration du premier coup.

De là, j’ai pu redémarrer la box qui a rétabli sa connexion à Internet.

J’aurais aussi pu changer la configuration de la box pour faire transiter les données par un serveur que je contrôle et corrompre les ordinateurs connectés des hôtes et futurs invités Airbnb.

Les risques d'une mauvaise configuration

Avoir accès à la configuration de votre box Internet, c’est contrôler votre accès à Internet.

De là, l’attaquant peut vous aiguiller vers des sites malicieux ou de faux portails de connexion pour vous voler vos identifiants, intercepter les données échangées, utiliser votre connexion comme relais pour commettre d’autres méfaits, etc.

Encore une fois, il s’agit d’une corruption critique car elle permet de compromettre d’autres équipements qui pourront à leur tour étendre l’attaque à d’autres réseaux auxquels ces équipements ont accès.

Sécuriser la configuration de sa box Internet

La première chose à faire est de changer le mot de passe par défaut de l’interface d’administration de votre box.

Même si celui-ci est différent de “admin”, les mots de passes par défaut de nombreux équipements réseaux sont disponibles sur Internet comme par exemple sur ce site.

Le second élément de configuration auquel il faut prêter attention est la désactivation de l’interface d’administration à distance.

Cette option permet l’accès à l’interface d’administration depuis Internet. Par défaut cette option n’est pas activée et il faut être sur le réseau local — connecté à la box physiquement ou par WiFi — pour y accéder.

Un technicien ou une personne ayant accédé au réseau a cependant pu l’activer pour diverses raisons. Il est de bonne usage de vérifier que cette option est désactivée.

La séparation des équipements

Ce point ne dépend pas entièrement de vous mais aussi de votre entreprise.

Dans le cas où votre entreprise met à disposition des équipements professionnels comme un ordinateur ou un téléphone portable, il est important de séparer leur utilisation de vos équipements personnels.

Les risques de l’utilisation de l’équipement professionnel pour des activités personnelles

Parfois, l’ordinateur portable fourni par l’entreprise est bien mieux que la vieille machine qui traine dans le salon, rame et possède un écran de mauvaise qualité.

Il est alors tentant, une fois la journée de travail terminée, d’utiliser l’ordinateur portable du bureau dans le cadre personnel.

Cependant, dans un cadre personnel, nous avons des comportements moins sécurisés.

Les sites, applications et jeux installés peuvent installer des malwares sur l’ordinateur.

La déconnexion du VPN de l’entreprise amène des échanges de donnée moins sécurisés — potentiellement non-chiffrés sur des sites ou applications faiblement sécurisées.

Encore une fois, l’infection lors d’activités de l’ordre du privé persiste une fois de retour dans l’environnement professionnel et peut contaminer le réseau de votre entreprise.

La bonne pratique

La bonne pratique est donc de séparer ses équipements et respecter les usages attribués le plus fidèlement possible.

La séparation des réseaux professionnels et personnels

Cette recommandation est probablement la plus difficile à mettre en place, néanmoins dans le cas d’applications critiques, avoir un point d’accès dédié à l’environnement professionnel n’est pas un luxe mais bien une nécessité.

En effet, sur le réseau personnel on retrouve de nombreux appareils connectés : de la smartTV pas très sécurisée à l’ordinateur des enfants qui téléchargent jeux et applications, il existe de nombreux points de vulnérabilité sur un réseau personnel classique.

Comme expliqué dans les points plus haut, une fois ces éléments corrompus, l’attaquant peut infecter votre propre matériel professionnel s’il se connecte sur le même réseau.

Je pense que vous commencez à entrevoir les risques alors encourus : compromission totale du matériel et des données, infection du réseau de l’entreprise, etc.

Comment pallier à ce risque ?

Pour les “VIPs”, les utilisateurs qui ont des droits d’accès élevés au réseau et ses données, il est intéressant de considérer une connexion secondaire pour séparer physiquement les réseaux du domicile.

Cela peut être une deuxième connexion Internet — une deuxième box, un deuxième réseau WiFi, etc. — ou une solution plus “mobile” comme un point d’accès utilisant le réseau 4G.

On peut accéder au réseau 4G en utilisant soit le téléphone de l’entreprise, soit une box ou un routeur 4G mis à disposition par l’entreprise.

Cela permet de cloisonner et isoler la connexion professionnelle de la connexion personnelle.

La création d’un réseau séparé est bien souvent impossible. Le forfait 4G étant limité et les équipements réseaux additionnels pouvant représenter une charge financière importante.

Une bonne solution de remplacement est l’utilisation d’un VPN d’entreprise systématique sur le matériel professionnel.

Sécurisez l’accès à votre espace de vie

Maintenant que la partie technique est sécurisée, reprenons quelques règles de base touchant à la sécurité physique.

En effet, l’attaque physique reste un vecteur à ne pas négliger en sécurité informatique. Un accès physique peut avoir des conséquences bien plus dévastatrices qu’un accès à distance.

La recommandation peut donc paraître évidente mais pensez à verrouiller vos portes et fenêtres et assurez vous des règles courantes de sécurité.

En plus de cela, pensez à vérifier les angles de vue qui donnent sur votre écran d’ordinateur. Si vous avez un vis à vis avec vos voisins, ceux-ci pourraient utiliser une paire de jumelles pour faire du shoulder surfing depuis leur fenêtre.

La récupération d’information ou la capture de mots de passes en observant votre clavier peut mener à des attaques opportunistes dévastatrices.

Ne laissez pas votre équipement sans surveillance

C’est un classique que j’observe encore trop régulièrement : des postes de travail déverrouillés dont l’utilisateur est absent.

Cela vient essentiellement d’un manque de connaissances des risques et embarrassantes situations que cela peut créer.

Les risques de laisser son équipement sans surveillance

Imaginez-vous parent, travaillant à domicile. Vous travaillez sur votre ordinateur quand le téléphone sonne, vous vous levez pour décrocher et marchez pendant que vous conversez.

Vous quittez le bureau où vous travaillez pour vous balader dans le salon et portez votre regard par la fenêtre tout en étant absorbé dans votre discussion téléphonique.

Pendant ce temps :

- Votre aîné branche une clé USB sur votre ordinateur pour imprimer un document qu’il a téléchargé

- Le cadet, puni de réseaux sociaux pour avoir embêté le petit dernier, profite de votre absence pour répondre à ses amis et clique sur les liens que ces amis lui ont envoyé

- Et le petit dernier envoie “slfkjhdfv; :rkgddg xcvkjngr” en réponse à une boucle email avec votre manager et n+1

Pendant votre conversation téléphonique :

- Vous vous êtes potentiellement fait infecter deux fois

- Vous avez perdu en crédibilité face à votre hiérarchie

Tout cela aurait pu être évité si vous aviez verrouillé votre ordinateur en vous éloignant du téléphone.

Les bons réflexes à adopter

Lorsqu’on s’éloigne de son clavier, même pour trois minutes, on verrouille son ordinateur.

Si on part pour plus longtemps, on le ferme et le range dans un endroit où il ne risque ni de tomber ni de subir des dommages liés à l’activité de la pièce — petite pensée pour ceux qui travaillent depuis la table de la cuisine.

Enfin, on ne laisse pas son ordinateur ou son téléphone visible dans son véhicule lorsqu’on le quitte.

Les vols de véhicules ou de leur contenu sont à la porté d’un grand nombre d’attaquants, organisés ou opportunistes.

Conclusion

Le risque cyber est bien souvent trop peu visible. Encore plus à domicile, dans le cocon familial où il est difficile de ne pas se sentir en sécurité.

En appliquant les bonnes pratiques énoncées dans cet article, vous pourrez vous sentir en sécurité de manière plus légitime.

Si vous souhaitez améliorer le comportement de votre entreprise et le rendre plus sécurisé de manière durable, nous développons des solutions d’acculturation et d'entraînement face au risque cyber.