Un paradoxe me frappe depuis quelques années.

L’intégralité de mes interlocuteurs est convaincue de la prépondérance du risque humain, Internet regorge de statistiques liant l’accès initial au comportement des collaborateurs en entreprise et pourtant le problème est traité avec une fraction des ressources allouées aux autres strates de la sécurité.

La “sensibilisation” est bien souvent reléguée à une question de conformité.

On s’empresse de trouver une solution qui nous permet de cocher les cases nécessaires pour valider le cahier des charges de sa cyber assurance, de son référentiel ISO ou sa PSSI.

Ma théorie est que le comportement humain reste une boîte noire qu’il est difficile de prédire, quantifier et améliorer de manière certaine.

Pourquoi alors investir des sommes conséquentes — et un temps précieux — dans l'entraînement des collaborateurs ?

On sait bien qu’avec suffisamment de persévérance et de créativité, il sera possible d‘induire un collaborateur en erreur et de l’utiliser comme porte d’entrée.

Alors on investit massivement dans les strates suivantes, comme si celles-ci n’étaient pas non plus contournables avec un peu de créativité — ou un prompt ChatGPT.

D’où cet article.

Mon objectif est de faire avancer les réflexions sur le sujet et comme toujours, d’améliorer notre résilience collective face aux cyberattaques.

Comprendre la défense en profondeur

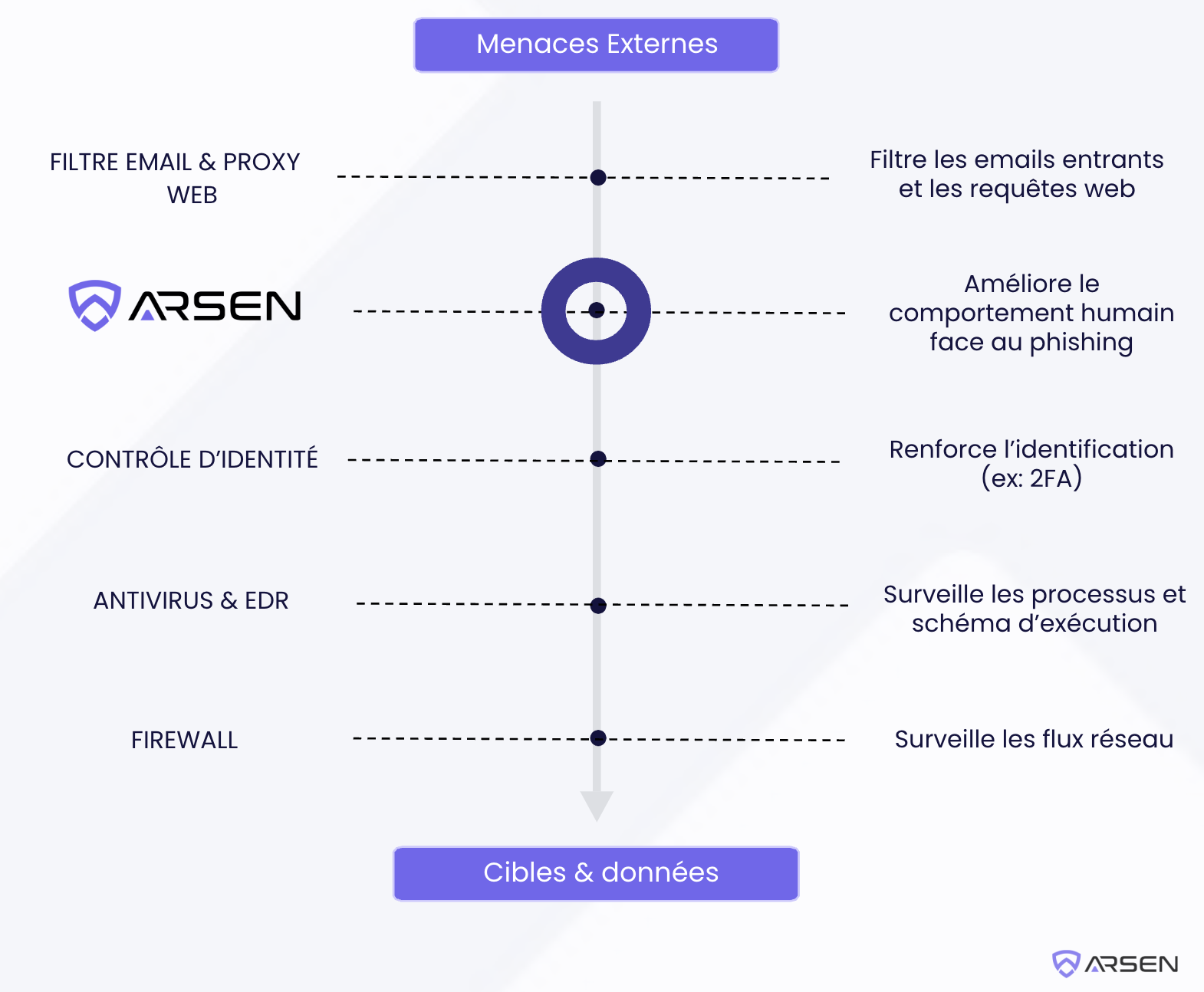

La défense en profondeur est une approche de la sécurité informatique dans laquelle une série de mesures de sécurité sont mises en place à travers un système d'information.

L'objectif est d'assurer une protection maximale en créant plusieurs couches de défense que les attaquants doivent surmonter.

Si une couche est compromise, les suivantes devraient bloquer l'attaque et préserver la sécurité du système.

C’est pourquoi on ne se contente pas (plus ?) de mettre un simple antivirus sur un terminal.

Aucune strate n’est incassable, mais l'accumulation de protections rend l’attaque beaucoup plus complexe et moins rentable pour le cyber attaquant, donc moins probable.

C’est pourquoi on retrouve des protections à tous les niveaux :

- Physique : badges d’accès, gestion de la sûreté, sécurité du bâtiment…

- Technique : qui nous intéresse plus particulièrement en cybersécurité

- Administratif : politiques et procédures, assurances, etc.

Des protections courantes composant le niveau technique sont par exemple :

- Le contrôle d’accès et d’identité

- Le chiffrement de la donnée

- La surveillance et protection des terminaux avec des solutions EDR

- La surveillance et protection du réseaux avec des solutions de firewall et NDR

- Les systèmes de sauvegarde

Les couches et solutions varient en fonction du contexte de chacun, ainsi que du budget et du niveau de maturité de l’entreprise ou l’organisme.

L’important est de comprendre l’implication que cela a pour un attaquant.

Pour compromettre une cible via ransomware et en reprenant les protections présentées ci-dessus, l’attaquant doit compromettre un ou des accès, échapper à la surveillance de l’EDR, du NDR et prendre le contrôle du système de sauvegarde.

Autant de tâches potentiellement risquées, bruyantes — créant un risque de détection et un échec au moins partiel de l’attaque — et chronophages, donc coûteuses.

Sécuriser l’élément humain

Pour sécuriser l’élément humain, en plus des protections techniques visant à limiter l’exposition de l’humain aux menaces, nous avons aujourd’hui “la sensibilisation”.

Solution de protection visant à limiter l’exposition : parmi les protections techniques, permettant de limiter l’exposition des collaborateurs aux menaces, on trouve des outils comme les filtres anti-phishing, permettant de filtrer les emails malveillants, mais aussi des solutions comme des proxys, permettant de bloquer l’accès à certains sites malveillants, non-autorisés ou tout simplement inconnus.

Le pari est que quelqu’un de sensible à la cybersécurité, qui comprend mieux les risques et enjeux, sera plus à même de ralentir un attaquant et contribuer à la sécurité de son entreprise.

Hygiène et sensibilisation

La majorité des efforts de sensibilisation s’attèle à créer une culture de la cybersécurité et un respect des règles d'hygiène de la cybersécurité.

Une analogie chère au monde de la sensibilisation est la prévention routière avec notamment l’adoption du port de la ceinture de sécurité.

Grâce à de nombreuses campagnes de communication, un cadre légal ainsi que des interventions de professionnels de la sécurité routière, stages, etc. sur une durée de 30 ans, les automobilistes ont acquis le réflexe de mettre leur ceinture de sécurité.

L’objectif des opérations de sensibilisation en cybersécurité est donc de faire adopter des comportements plus sécurisés quant à l’usage des systèmes d’information.

De nombreuses solutions existent, on citera notamment le Guide d'hygiène et la SecNumAcademie de l’ANSSI auxquelles vous pouvez accéder gratuitement.

Entraînement comportemental

Chez Arsen, notre premier objectif est de créer des comportements plus sécurisés face aux tentatives de manipulation.

Celles-ci utilisent l’ingénierie sociale. Elles manipulent les collaborateurs et les amènent malgré eux à des comportements dangereux.

La sensibilisation, quand elle n’est basée que sur des connaissances théoriques, se transpose difficilement à des situations pratiques où le collaborateur est manipulé.

Bien entendu, tout le monde est bien d’accord sur le fait qu’il ne faut pas cliquer sur le lien d’un email malveillant.

Malheureusement, un email de phishing — ou toute attaque par ingénierie sociale — exploite nos heuristiques et biais cognitifs pour nous faire effectuer des actions potentiellement compromettantes malgré nos connaissances.

En utilisant des techniques bien connues de psychologie, il est possible d’améliorer son comportement, malgré l’utilisation de techniques de manipulation.

Pour reprendre l’analogie de la sécurité routière, chez Arsen, nous nous concentrons sur l’examen pratique : connaître le code de la route est une condition nécessaire mais non suffisante à pouvoir conduire un véhicule.

Après l’obtention du code de la route, on ne peut pas conduire une Porsche, gérer l’embrayage, 7 rapports, les insertions sur autoroute même si on a fait moins de 5 erreurs au QCM attestant de nos connaissances théoriques.

Ce qui est important, c’est le comportement au volant : sommes-nous bien capables de conduire correctement et d’aller d’un point A à un point B sans danger pour soi et les autres usagers du réseau routier.

La sécurité 100% n’existe pas

“On n’arrivera jamais à rendre un humain invulnérable“

Certes, mais de la même façon qu’un attaquant peut ne pas se faire détecter par un EDR, contourner des protections MFA ou cloner des badges d’accès, cela ne justifie pas de ne pas déployer ces mesures de sécurité et de les implémenter correctement.

En d’autres mots, ce n’est pas parce qu’on peut crocheter la serrure de votre porte d’entrée que vous ne fermez pas à double tour en partant au travail le matin.

Le principe ici est le même : on doit ajouter une strate sur le conditionnement humain dans la stratégie de défense en profondeur.

Intégrer l’élément humain dans sa stratégie de défense en profondeur

Puisque l’humain est une partie si importante dans la majorité des kill chains, il est nécessaire de l’intégrer dans sa défense en profondeur.

Kill chain : La chaîne d'attaque cybernétique, ou kill chain est un modèle qui décrit les étapes que les cybercriminels suivent généralement lorsqu'ils lancent une attaque contre une cible. Ce modèle a été développé par Lockheed Martin et est utilisé pour identifier et prévenir les cyberattaques.

Considérer l’humain comme un “asset”

L’humain est un élément du système d’information. Il interagit avec différents services, dispose de privilèges, d’un niveau de résilience et est systématiquement exposé à l’environnement extérieur.

Le considérer autrement est fermer les yeux sur une partie de la surface d’attaque.

Mettre en place une solution d’observation

La particularité des collaborateurs est qu’ils ont une vie en dehors de l’entreprise — en espérant que ce ne soit pas le cas pour vos terminaux et serveurs.

Ainsi, certaines actions ou équipements qui ne sont pas liés directement à l’activité professionnelle de vos collaborateurs peuvent compromettre la sécurité de votre système d’information.

Par exemple, l’utilisation de shadow IT peut être une source de cyberattaque. Si un collaborateur utilise un téléphone personnel potentiellement infecté pour se connecter à des services professionnels, il peut être victime d’un infostealer qui ne sera pas détecté et permettra un accès initial.

Shadow IT : l'informatique fantôme, ou IT fantôme, fait référence aux systèmes et solutions informatiques utilisés au sein d'une organisation sans l'approbation officielle des départements IT. Cela peut inclure l'utilisation de logiciels, d'applications, de services et d'équipements non sanctionnés par le département informatique de l'entreprise.

Infostealer : un programme voleur d'informations, ou 'infostealer' en anglais, est un type de logiciel malveillant conçu pour voler des informations personnelles ou sensibles stockées sur un système infecté. Cela peut inclure des détails tels que les noms d'utilisateur, les mots de passe, les numéros de carte de crédit, les données de navigation et d'autres informations d'identification.

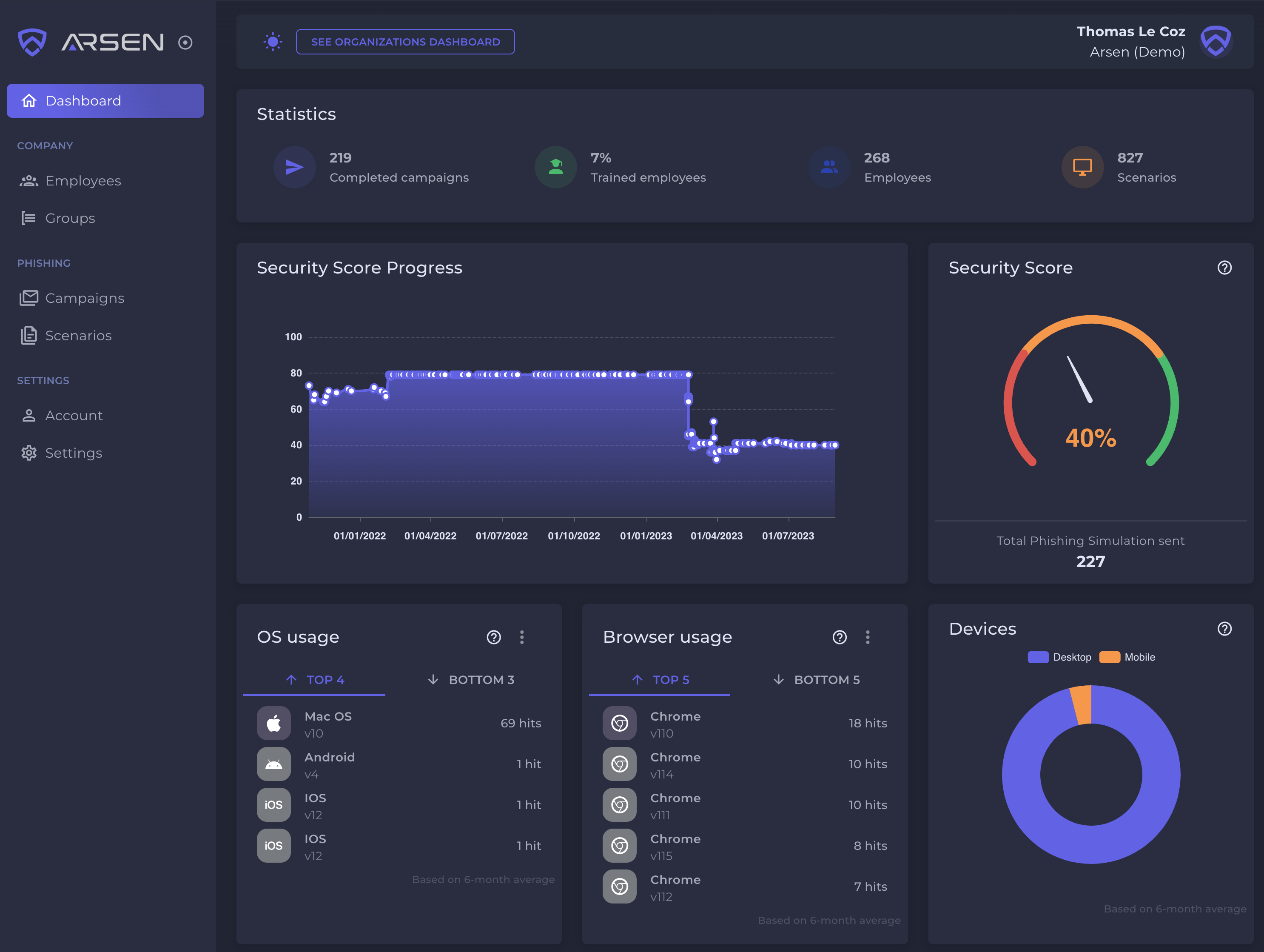

C’est pourquoi il est important de pouvoir observer le comportement réel et concret des collaborateurs.

Chez Arsen, par exemple, nous proposons “le point de vue du hacker”. Nous vous permettons une visualisation non seulement du comportement face à des menaces potentielles ou avérées mais également de l’équipement utilisé lorsque le collaborateur est confronté à une attaque le ciblant.

Renforcer la sécurité des collaborateurs

Quand une faille est détectée, un système nécessite une mise à jour ou un asset est compromis, une suite d’opérations est alors nécessaire pour revenir à un meilleur niveau de sécurité.

De même, après avoir évalué le niveau de résilience des collaborateurs, il est important de l'améliorer.

Je ne rentrerai pas en détail dans des considérations méthodologiques, mais les deux opérations — évaluation et entraînement — sont différentes.

Là où on “patche” un logiciel, il faut appliquer des principes de conditionnement comportemental aux collaborateurs afin de créer chez eux des réflexes qui leur serviront non seulement dans leur vie professionnelle mais également dans leur vie personnelle.

Les sciences cognitives et comportementales sont ici un atout majeur et devraient servir de fondations aux méthodologies employées.

Intégration aux outils existants Puisqu’on ne peut creuser un trou et se mettre la tête dans le sable en laissant le travail aux strates de sécurité suivantes, il est nécessaire de remonter ces éléments dans ses outils de sécurité.

C’est pourquoi vos outils permettant de mieux gérer le risque humain devraient pouvoir s’intégrer avec votre SIEM ou a minima communiquer avec votre SOC ou votre prestataire chargé de votre cybersécurité.

Conclusion

Malgré la grande quantité de solutions adressant le risque humain en cybersécurité, une énorme marge d’amélioration est possible et nécessaire.

Plutôt que de voir la sensibilisation comme un simple sujet de conformité, les solutions d’observabilité et de conditionnement du comportement doivent être intégrées dans les strates constituant la défense en profondeur.

Outre une prise de conscience de la part des décideurs, une grande part de responsabilité repose également sur les éditeurs de solutions de sensibilisation.

Nous devons permettre une intégration plus facile et rapide des solutions aux équipements déjà déployés.

Nous devons également introduire une plus grande rigueur dans la mesure de l’efficacité des solutions et méthodologies proposées.

La simple mesure d’un taux de clic lors de simulations de phishing ne permet en aucun cas une meilleure vision du niveau de résilience des collaborateurs.

Le phishing est encore le vecteur d’accès initial le plus utilisé aujourd’hui et avec grand succès, il est plus que temps de traiter le sujet correctement.