Approuver des transactions, signer des contrats et partager des processus financiers critiques se fait désormais en un seul clic, grâce à des plateformes réputées et dignes de confiance. Mais comme le savent bien les professionnels de la sécurité et les pirates, la commodité est souvent l’ennemie de la sécurité. Une récente étude de Check Point a révélé une campagne massive de phishing qui détourne les outils de confiance contre les entreprises. En usurpant l’identité de géants du partage de fichiers et de la signature électronique, les attaquants ont lancé une attaque ciblée contre les secteurs financier, immobilier et du conseil, visant des milliers d’entreprises.

Voici une analyse de cette dernière campagne et des moyens pour les institutions financières de construire une défense efficace.

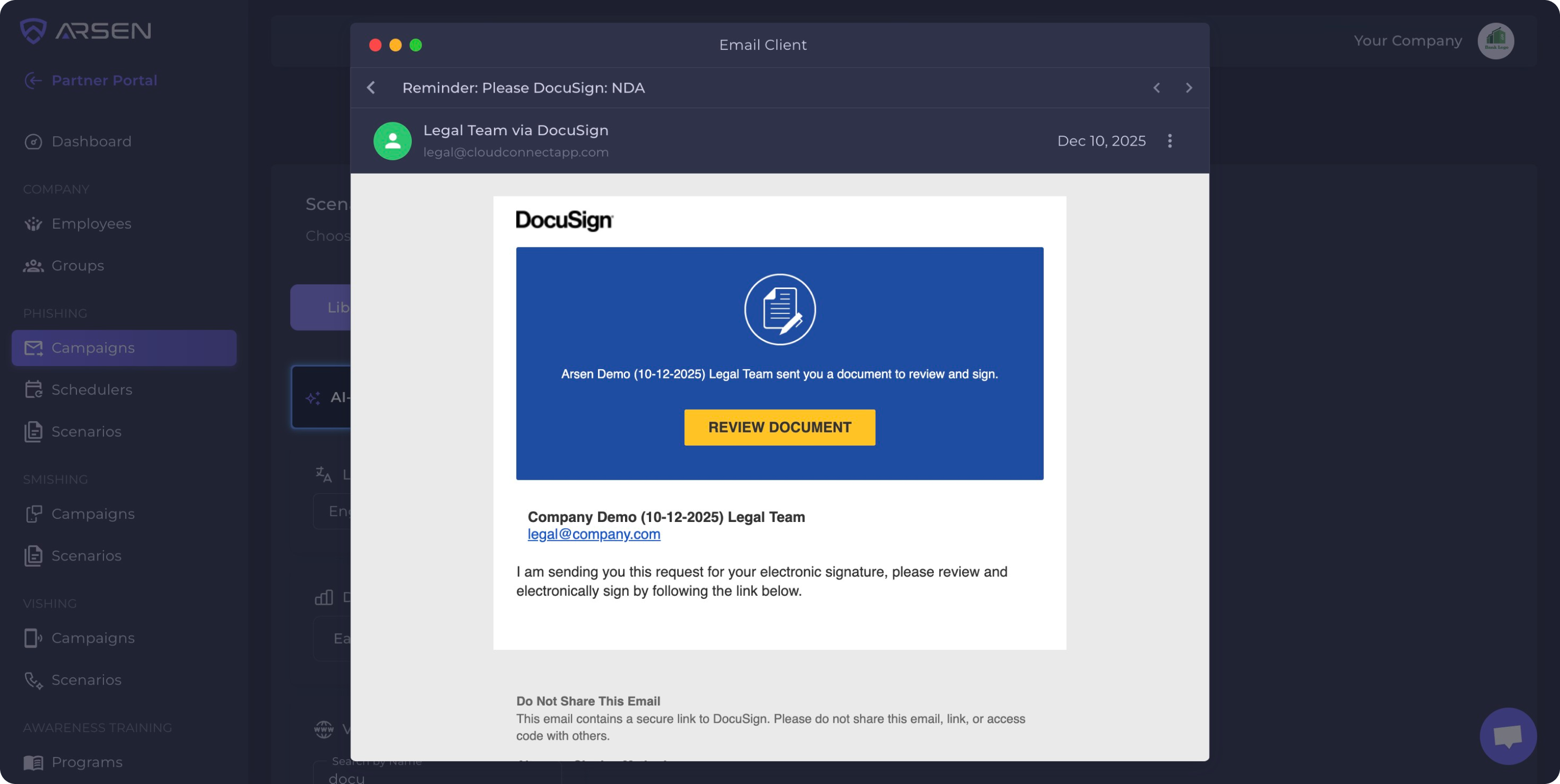

Image issue de l’étude Check Point

Image issue de l’étude Check Point

1. La méthode classique de la « source de confiance »

Dans cet incident récemment découvert, les attaquants n’ont pas simplement usurpé une marque : ils ont détourné l’infrastructure de sécurité elle-même. Sur une période de deux semaines, 40 000 e-mails de phishing ont été envoyés, ciblant environ 6 100 clients à travers le monde.

L’aspect innovant résidait dans l’imitation de la fonction de réécriture des liens sécurisés de Mimecast. Tous les liens malveillants transitaient par https://url.za.m.mimecastprotect.com. Comme Mimecast Protect est un domaine connu et digne de confiance, ces liens ont contourné les filtres automatisés et, surtout, réduit la méfiance des utilisateurs.

Mais ce n’est pas tout. Les attaquants ont utilisé une ingénierie sociale de haute fidélité pour imiter les notifications que les employés reçoivent quotidiennement, combinant tromperie visuelle et évasion technique avancée.

2. Anatomie de l’attaque

Les chercheurs de Check Point ont analysé deux campagnes sophistiquées de phishing ciblant les entreprises : une campagne massive utilisant la stratégie Mimecast décrite ci-dessus, et une variante plus discrète et hautement sophistiquée ciblant les utilisateurs de DocuSign.

Pour renforcer leur crédibilité, les e-mails de la campagne principale étaient presque impossibles à distinguer des notifications légitimes. Ils utilisaient :

- Des visuels officiels : les logos Microsoft et Office pour établir une confiance immédiate.

- Une mise en forme de type service : les en-têtes, pieds de page et boutons « Examiner le document » reproduisaient parfaitement les modèles authentiques.

- Des noms d’expéditeurs usurpés : les expéditeurs apparaissaient comme « X via SharePoint (Online) », « eSignDoc via Y », ou simplement « SharePoint ».

La variante DocuSign est particulièrement dangereuse en raison de sa chaîne de redirection complexe conçue pour aveugler les scanners de sécurité :

- Redirection initiale : le lien passe par une URL Bitdefender GravityZone.

- Couche de suivi : il transite ensuite par le service de suivi des clics d’Intercom.

- La charge utile : la destination finale du logiciel malveillant est masquée derrière une redirection tokenisée.

Contrairement à la campagne principale, où la chaîne de requête pouvait encore révéler l’URL de phishing, cette méthode « DocuSign » dissimule entièrement l’URL finale. Une technique d’évasion redoutable, rendant l’attaque furtive et extrêmement difficile à détecter pour les passerelles e-mail standard.

Cette campagne était une opération de grande envergure touchant les États-Unis, l’Europe, le Canada et le Moyen-Orient. Bien qu’elle ait affecté des secteurs échangeant régulièrement des contrats comme le conseil, la technologie et la construction; c’est le secteur des services financiers qui a été le plus ciblé. Les attaquants ont exploité le volume élevé de documents transactionnels sensibles échangés par les banques et les sociétés d’investissement, rendant l’appât « Signez ce document » particulièrement convaincant et augmentant considérablement les risques pour les institutions gérant les actifs des clients.

3. Protéger les institutions financières

Cette attaque souligne une réalité cruciale : faire confiance à l’expéditeur ou au nom de domaine de l’URL ne suffit plus. Si les liens Mimecast et Bitdefender peuvent mener à des vols de données d’identification, les employés doivent aller plus loin que le simple conseil « survolez pour vérifier ».

Chez Arsen, nous aidons les institutions financières et d’assurance, comme celles touchées ici, à évaluer et former leurs employés à grande échelle et régulièrement contre les menaces les plus ingénieuses et insidieuses. Nous y parvenons en permettant aux organisations d’envoyer des simulations ultra-réalistes pour tester la résilience du personnel, y compris le phishing par e-mail classique, le smishing et les attaques sophistiquées de phishing vocal générées par IA.

Voici votre checklist pour combler ces failles de sécurité avec une approche unifiée :

- Reproduire les attaques réelles : n’utilisez pas de modèles génériques. Lancez des simulations qui imitent des vecteurs d’attaque similaires à ceux de DocuSign, ainsi que des tentatives de prise de contrôle de compte, de fraude au président et de manipulation SWIFT. Chaque campagne doit être adaptée aux outils utilisés quotidiennement par vos équipes en première ligne.

- Personnaliser les campagnes : un conseiller ne fait pas face aux mêmes menaces qu’un trader. Adaptez vos scénarios de phishing en fonction des employés ciblés : trésorerie, agences, gestion de patrimoine et paiements. Déployés des scénarios générés par IA et inspirés d'attaques réelles.

- Transformer les erreurs en apprentissage immédiat : lorsqu’un employé clique sur un lien malveillant simulé, proposez-lui immédiatement une micro-formation. Remplacez les longues sessions en salle par des leçons concises et basées sur l’IA, que les gestionnaires de relation et les cadres compléteront effectivement.

- Surveiller au-delà de la boîte de réception : la défense ne se limite pas à ce qui arrive ; elle concerne aussi ce qui est déjà présent. Identifiez votre exposition au risque humain en surveillant les sources du dark web pour détecter les identifiants compromis des employés avant qu’ils ne soient utilisés dans une attaque par bourrage d’identifiants.

- Imposer une vérification manuelle : formez les équipes à repérer les incohérences entre les noms affichés et les adresses réelles des expéditeurs. Encouragez les employés à ouvrir les plateformes sensibles (comme SharePoint ou DocuSign) directement dans leur navigateur, plutôt que de se fier aux liens dans les e-mails, même s’ils semblent provenir de filtres de sécurité.

Des institutions financières auditables et résilientes, avec Arsen

Pour les services financiers, une sensibilisation efficace est aussi une nécessité de conformité. En centralisant les simulations de phishing, la formation à la sécurité et les rapports de risque, Arsen vous aide à répondre aux exigences de la FFIEC, de la DORA, de la PCI DSS et du SWIFT CSP sans ralentir l’activité. Qu’il s’agisse de réduire l’exposition à la fraude aux paiements grâce à des exercices ciblés ou de sécuriser les flux de travail tiers en évaluant l’exposition des partenaires, l’objectif reste le même : prouver la conformité en quelques minutes et garantir que votre pare-feu humain soit aussi sophistiqué que les menaces qui le ciblent.