Une attaque par USB Drop, où des attaquants laissent des clés USB pour que des victimes non méfiantes les trouvent et les connectent à leurs ordinateurs, est une menace cybernétique importante souvent sous-estimée. Bien que les clés USB soient très utiles pour stocker et transférer des données, elles servent également de puissants vecteurs pour des cyberattaques. De nombreux utilisateurs ignorent les risques de sécurité liés à ces petits appareils portables.

Dans cet article, nous allons explorer les différents types d'attaques USB Drop, leurs conséquences potentielles, et comment vous protéger vous-même et votre entreprise.

Quels sont les différents types d'attaques USB Drop ?

Les attaques USB Drop se divisent généralement en trois catégories principales. Chaque type repose sur la capacité de convaincre la victime de connecter la clé USB à son ordinateur. Le comportement humain joue donc un rôle crucial dans la réussite d'une attaque par USB Drop.

#1 Utiliser l'ingénierie sociale pour exécuter des fichiers malveillants

L'ingénierie sociale est une technique visant à manipuler les individus pour les inciter à cliquer sur des fichiers malveillants présents sur un appareil USB Drop. Les fichiers peuvent avoir des noms accrocheurs comme TopSecret.html ou CodesAcces.xls, éveillant la curiosité de la victime et augmentant les chances qu'elle ouvre les fichiers.

Une fois ouverts, ces fichiers peuvent exécuter des malwares ou rediriger la victime vers un site de phishing, compromettant ainsi sa sécurité. Bien que les antivirus puissent parfois bloquer le malware, les redirections vers des sites de phishing passent souvent inaperçues, ce qui en fait une méthode sournoise dans un scénario d'attaque USB Drop.

#2 Détournement HID : Faire passer la clé pour un clavier USB

Le détournement de périphérique d'entrée humaine (Human Interface Device ou HID) est une méthode où la clé USB est déguisée en clavier. Lorsqu'elle est insérée, l'ordinateur reconnaît à tort la clé comme un dispositif d'entrée légitime. Elle envoie alors des commandes malveillantes à l'ordinateur, comme si un pirate invisible tapait sur un clavier.

Un exemple célèbre est le dispositif Rubber Ducky, souvent utilisé dans les attaques USB Drop pour exécuter des scripts préprogrammés qui compromettent le système.

Le Rubber Ducky est un outil populaire utilisé dans les attaques USB Drop basées sur le HID.

#3 Exploitation d'une vulnérabilité du pilote USB : le zero-day du pilote

Le troisième type d'attaque USB Drop consiste à exploiter les vulnérabilités zero-day des pilotes USB. Ces vulnérabilités sont des failles non corrigées que les attaquants peuvent utiliser pour exécuter du code non autorisé sur l'ordinateur de la victime dès que la clé USB est connectée.

Le code malveillant intégré dans l'appareil USB Drop exploite la faille du pilote USB pour lancer une attaque, permettant aux attaquants d'accéder à l'ordinateur ou au réseau de la victime.

Les attaques USB Drop fonctionnent-elles ?

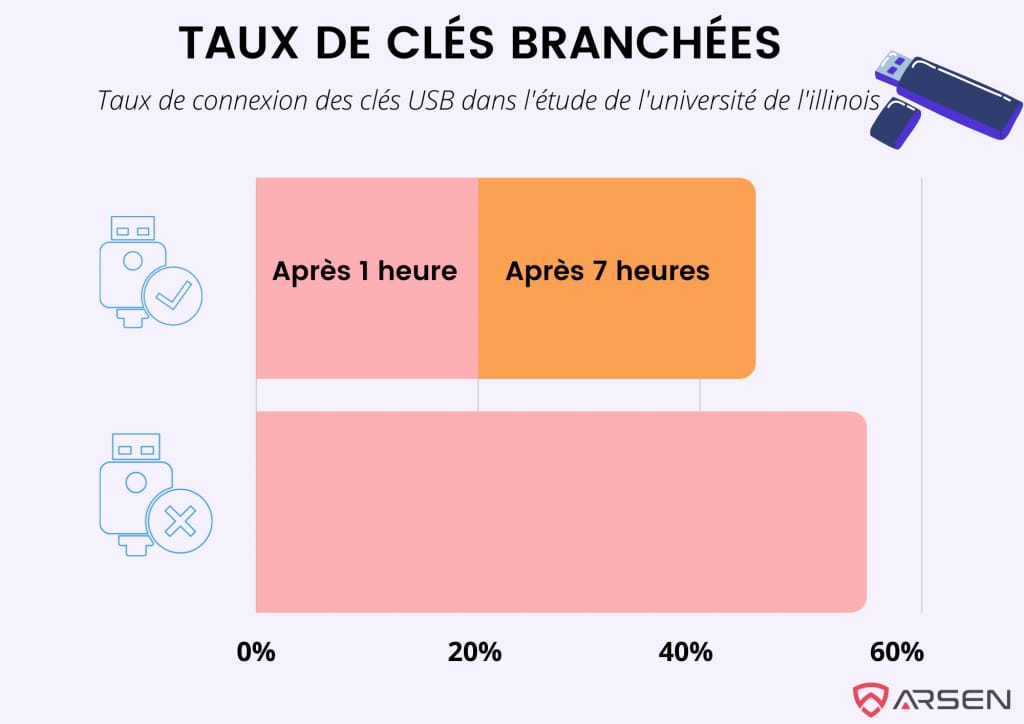

En 2016, des chercheurs ont mené une expérience d'USB Drop en dispersant 300 clés USB sur le campus de l'Université de l'Illinois à Urbana-Champaign. Ils ont suivi combien de ces clés USB ont été connectées à des ordinateurs et ont interrogé les participants par la suite.

Voici les principales conclusions :

- 20 % des clés USB ont été branchées dans l'heure, et 25 % supplémentaires dans les six heures suivantes.

- 48 % des individus ayant connecté les clés USB ont ouvert ou exécuté des fichiers sur celles-ci.

Pourquoi les attaques USB Drop réussissent-elles ?

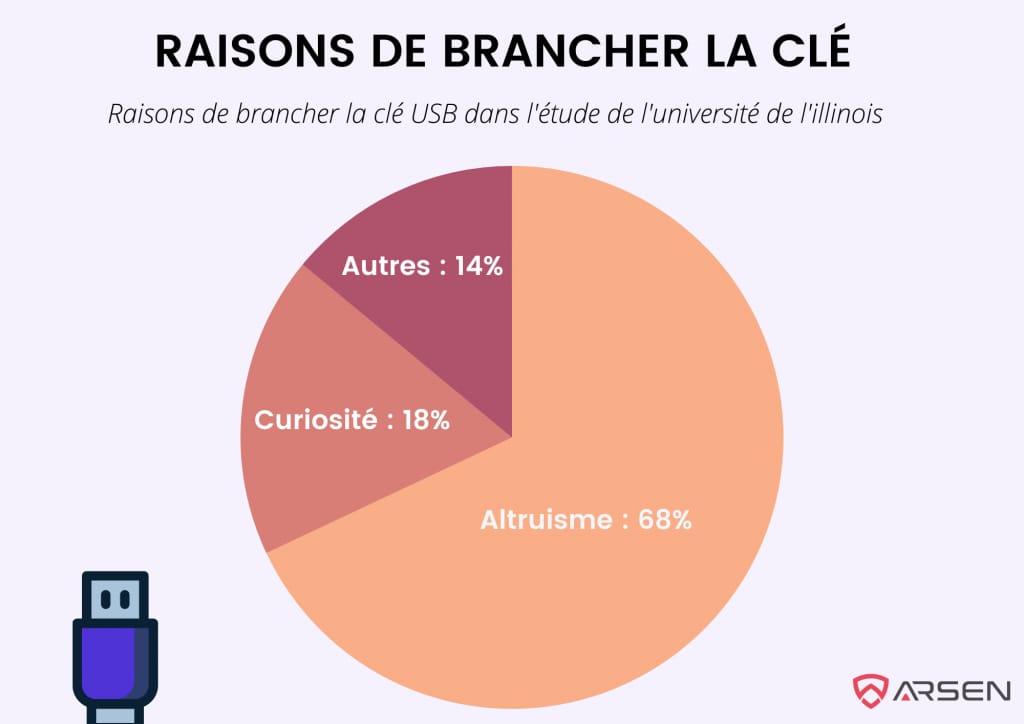

L'étude a révélé que 68 % des répondants ont connecté les clés USB pour des raisons altruistes—ils voulaient retrouver le propriétaire de la clé. 18 % ont admis que leur curiosité les avait poussés à les brancher. Fait intéressant, attacher des clés physiques à la clé USB augmentait les chances qu'elle soit ramassée et utilisée, les gens pensant qu'elle avait réellement été perdue.

Même avec les risques connus, 45 % des participants ont connecté les appareils USB Drop, ce qui montre un manque généralisé de sensibilisation aux dangers des attaques par clé USB.

Si vous trouviez demain une clé USB avec votre prénom dessus, que feriez-vous ?

Conséquences possibles d'une attaque USB Drop

Une attaque réussie par USB Drop peut avoir de graves conséquences, allant des violations de données à la destruction matérielle. Voici quelques résultats potentiels :

Extraction d'informations sensibles

Les cybercriminels peuvent utiliser un USB Drop pour extraire des données sensibles telles que des mots de passe, des informations personnelles et des détails financiers. Ils conçoivent souvent le malware pour cibler des types de fichiers ou des répertoires spécifiques, siphonnant rapidement des informations précieuses.

Accès à distance

Une attaque USB Drop peut entraîner l'installation d'un RAT (Remote Access Tool), permettant à l'attaquant de contrôler à distance l'ordinateur infecté et les appareils connectés, tels que les webcams, microphones et claviers.

Destruction du matériel

Certains appareils USB Drop, appelés "USB Killers", peuvent détruire physiquement le matériel auquel ils sont branchés en envoyant une décharge électrique à haute tension via le port USB. Cette surcharge grille la carte mère, rendant l'ordinateur inutilisable.

Les USB Killers peuvent détruire instantanément le matériel lors d'attaques USB Drop.

Exemples d'attaques USB Drop

Attaque militaire américaine de 2008 : Un USB Drop a infiltré un ordinateur militaire américain, se propageant sans être détecté et compromettant des données confidentielles.

Stuxnet (2009) : Stuxnet, un virus sophistiqué, a été livré via un USB Drop dans des installations nucléaires iraniennes, causant des dommages aux centrifugeuses utilisées pour l'enrichissement de l'uranium.

8 conseils pour se protéger contre les attaques USB Drop

Voici huit stratégies essentielles pour se protéger des attaques USB Drop :

- Sensibiliser : Informez votre équipe des dangers des appareils USB Drop et de l'importance de ne pas utiliser de clés USB non identifiées.

- Utiliser des stations de transfert sécurisées : Déployez un dispositif sécurisé, comme Hogo, pour analyser les données des clés USB avant de les laisser entrer dans votre réseau.

- Protection antivirus : Installez et mettez à jour des logiciels antivirus capables de scanner les périphériques USB pour détecter les malwares.

- Réaction immédiate : Si une clé USB suspecte est connectée, déconnectez l'appareil du réseau et contactez immédiatement le service informatique.

- Désactiver l'autorun : Assurez-vous que les fonctionnalités d'autorun sont désactivées pour empêcher les appareils USB d'exécuter automatiquement du code malveillant.

- Attention aux chargeurs USB : Évitez d'utiliser des chargeurs USB inconnus, car ils peuvent également être utilisés dans les attaques USB Drop (via le juice jacking).

- Désactiver les ports USB inutilisés : Désactivez les ports USB sur les appareils qui n'en ont pas besoin pour minimiser les vecteurs d'attaque potentiels.

- Formation complète à la sécurité : Mettez en place une formation régulière en cybersécurité couvrant les attaques USB Drop, le phishing et d'autres menaces.

La clé pour prévenir les attaques USB Drop est la vigilance. En éduquant votre équipe et en mettant en œuvre des mesures de sécurité robustes, vous pouvez réduire les risques associés aux clés USB malveillantes.