Saviez-vous que les SMS ont un taux d’ouverture moyen supérieur à 95% ? La définition du smishing est une attaque numérique par SMS pouvant engendrer de lourdes conséquences. Le marketing par SMS est devenu une stratégie que beaucoup d’entreprises utilisent. Malheureusement, les hackers exploitent aussi ce système via ces attaques par SMS.

Le développement des filtres anti-spam pour smartphone est encore faible comparativement aux protections disponibles pour les boîtes mail. Il est donc bien plus facile de faire lire des SMS indésirables que des emails. L’omniprésence des SMS dans nos vies est une opportunité pour les hackers et révèle l'importance de se renseigner afin de mieux se protéger.

Proofpoint a réalisé une enquête auprès de 600 professionnels de l’informatique venant de 7 pays différents. 84% d’entre eux ont reconnu avoir été victimes d’une tentative de smishing.

Smishing : définition

Le smishing ( SMS + phishing ), est une cyberattaque consistant à envoyer un SMS à des fins malveillantes.

Il se peut par exemple que vous receviez un SMS frauduleux vous indiquant un colis bloqué à la douane. Si vous souhaitez le débloquer, il faut transmettre votre numéro de carte bancaire et payer des frais additionnels.

Les attaques de smishing contre des entreprises sont plus rares mais existent, comme vous pourrez le voir dans cet article.

Comment ça fonctionne ?

L’attaque démarre par la réception d’un SMS frauduleux vous proposant de cliquer sur un lien. Généralement, l’auteur de l’attaque insiste sur l’urgence du problème afin de vous inciter à répondre précipitamment.

Il est aussi possible que l'individu malveillant usurpe l’identité de votre supérieur dans le même objectif. Le pirate instaure une relation de confiance avec la victime afin qu’elle exécute les ordres de son “supérieur” sans appliquer le protocole de sécurité.

Le lien du message peut ensuite vous rediriger sur un site, installer une application malveillante ou appeler un numéro frauduleux. Les conséquences de ces attaques sont celles d’un piratage classique : l’individu peut contourner les authentifications à multifacteurs, télécharger vos données sensibles, prendre le contrôle de votre téléphone et infecter votre réseau.

L’arnaque peut survenir sur plusieurs canaux : vous pouvez recevoir en plus d’un SMS frauduleux, un mail ou un appel téléphonique malveillant. Lorsque l’on souhaite contacter un individu avec les campagnes marketings on utilise également cette méthode. L’objectif n’est bien évidemment pas le même : dans les campagnes on souhaite contacter une personne alors que dans une arnaque on souhaite crédibiliser l’attaque pour baisser la vigilance de la victime.

Pourquoi le smishing fonctionne ?

La définition du smishing étant "phishing par message instantané", le principe de fonctionnement global est le même : manipuler la cible pour qu'elle effectue une action compromettant sa sécurité.

Pour augmenter la probabilité de réussite de l’attaque, la victime peut recevoir une séquence de messages pas à pas en fonction de ses réponses à la place d’un message unique. Cela crée une certaine confiance dans la relation entre le piégé et le fraudeur. Instaurer ce type de relation à travers un phishing classique est bien plus complexe, car il faut réussir à convaincre la victime d’un seul message.

Les SMS possèdent une faible protection numérique, le développement d’anti-virus ou de filtre anti-spam est encore faible sur les smartphones comparé aux protections disponibles sur les ordinateurs.

Le taux d’ouverture des SMS est un facteur à prendre en compte dans le fonctionnement du smishing. Comparons-le avec le taux d’ouverture des mails :

- Taux d'ouverture des SMS : 95% (SMSMode. 2020)

- Taux d'ouverture des Emails : 17,8% (CampaignMonitor, 2020)

- 45% des SMS reçoivent une réponse (Gartner, 2016)

- 6% des mails reçoivent une réponse (Gartner, 2016)

- 10% des SMS marketing sont identifiés comme SPAM (DSIM, 2016)

- 50% des mails marketing sont identifiés comme SPAM (DSIM, 2016)

Les SMS ont un taux d’ouverture presque 5 fois supérieur aux mails. De plus, les SMS marketings sont plus difficilement identifiables comme spam que les mails ce qui facilite le contact entre la victime et l’arnaqueur.

L’interface d’un téléphone offre moins de possibilités que celle d’un ordinateur dans l’identification d’attaques malveillantes. Il est impossible de survoler un lien sur son téléphone et donc de déterminer l’expéditeur ou la destination du lien sur lequel on s’apprête à cliquer.

Exemples d’attaques

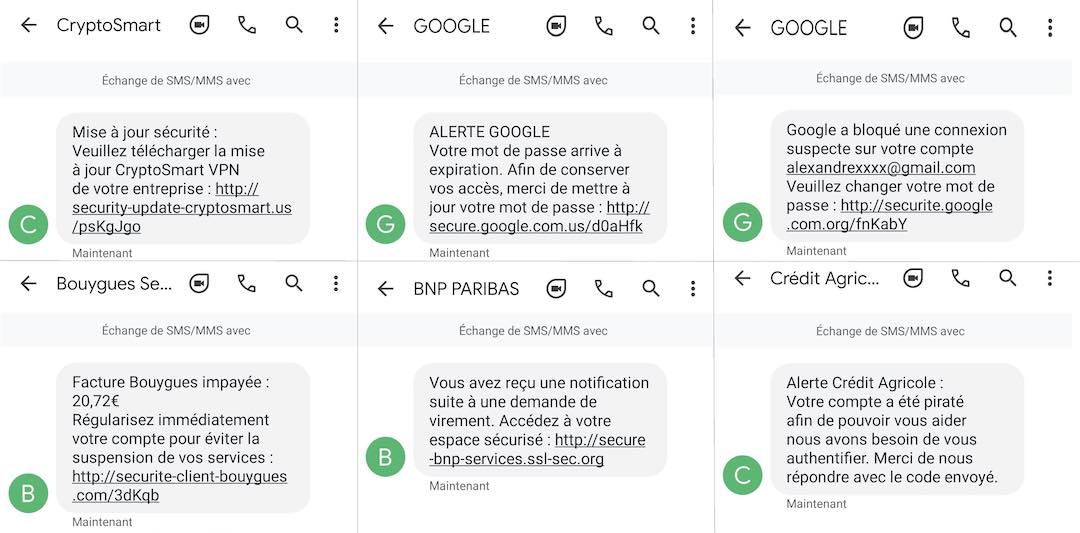

Beaucoup d’attaques par smishing ciblent des particuliers. Des attaques de masse sont réalisées en signalant par exemple qu’une commande est disponible à la réception ou en vous notifiant d’un changement sur votre compte bancaire.

En ce qui concerne les attaques visant des entreprises, elles sont bien plus complexes. Vous pouvez recevoir un code de vérification SMS par exemple afin de créer de la confiance dans l’échange. Les hackers réalisent ces attaques personnalisées après avoir obtenu plusieurs renseignements pour baisser la vigilance de la victime.

Exemples d'attaques de smishing

Comment identifier le smishing ?

Par définition, le smishing va essayer de ressembler au plus près à un SMS normal.

Il est nécessaire de considérer avec précaution tout SMS incitant à une action potentiellement dangereuse comme l’installation d’application, la transmission d’informations sensibles ou le clic sur un lien.

Redoublez de vigilance et soyez sûr d’identifier l’expéditeur et la légitimité de la demande.

Attention à l'expéditeur, il est possible qu’un SMS apparaisse à travers un fil existant de messages réguliers provenant d’une entreprise. Le nom d’une banque peut ne pas être sécurisé, ainsi un hacker peut profiter de cette vulnérabilité pour vous envoyer un SMS frauduleux dans le fil de discussion habituel de votre banque. Ce SMS vous demandera généralement de téléphoner à un autre numéro ou de cliquer sur un lien. L'objectif étant de transférer de l’argent vers un compte étranger par la suite.

S'il s'agit d'une attaque répandue, une simple recherche sur internet du texte reçu vous permettra d'identifier le message comme une tentative de smishing.

Si vous soupçonnez votre interlocuteur d’usurper l’identité d’un de vos pairs, utilisez un canal de contact différent afin de s’assurer de son identité. Essayez d’éviter la boîte mail qui peut aussi être piratée.

Le smishing est la plupart du temps non sollicité. Si vous recevez un message d'un service (mise à jour de mot de passe, etc.) que vous n’avez pas utilisé dans l’instant, il y a de fortes chances que ce soit une tentative de smishing.

Comment s'en protéger ?

Certaines pratiques peuvent vous protéger de ces cyberattaques. Nous vous proposons 10 conseils pour vous défendre au mieux face au smishing :

- Ne pas communiquer d’identifiants de connexions par SMS ou par un lien reçu par SMS.

- Ne pas cliquer sur des liens dans des SMS non sollicités

- N’installer aucune application suite à la réception d’un SMS

- Procéder à une double vérification via un canal de contact différent lorsqu’un contact a une requête urgente par SMS

- Être vigilant sur toutes les messageries instantanées (SMS, Linkedin, Messenger)

- Signaler au service sécurité les SMS suspicieux

- Ne pas effectuer un appel suite à la réception d’un SMS inconnu

- Vérifier régulièrement que les numéros de téléphone capables de recevoir des SMS des collaborateurs ne sont pas disponibles publiquement

- Former les utilisateurs sur les dangers du smishing

- Simuler des attaques de smishing pour évaluer et améliorer le comportement des collaborateurs