“Je pense qu’on n’est pas à risque : nous avons une équipe très technique et éduquée sur le sujet, mais j’aimerais en être sûr…” c’est le premier échange que nous avons eu avec Jonathan Brossard, CTO de Monisnap.

Monisnap est une start-up fintech française qui propose un service de transfert d’argent dans 150 pays, rapide, simple et à un tarif ultra-compétitif.

Les sociétés financières sont particulièrement touchées par les attaques de phishing* et bien que Monisnap soit composée de profils très techniques et à l’aise avec l’écosystème digital, Jonathan voulait s’assurer du bon comportement de son équipe en cas d’attaque.

C’est le coeur du problème : même si on pense que ses collaborateurs auront les bons réflexes en cas de phishing, comment en avoir le coeur net ?

Dans le cadre de notre programme de test de phishing, nous avons préparé une campagne de phishing personnalisée pour les équipes de Monisnap.

Une simulation de phishing en conditions réelles

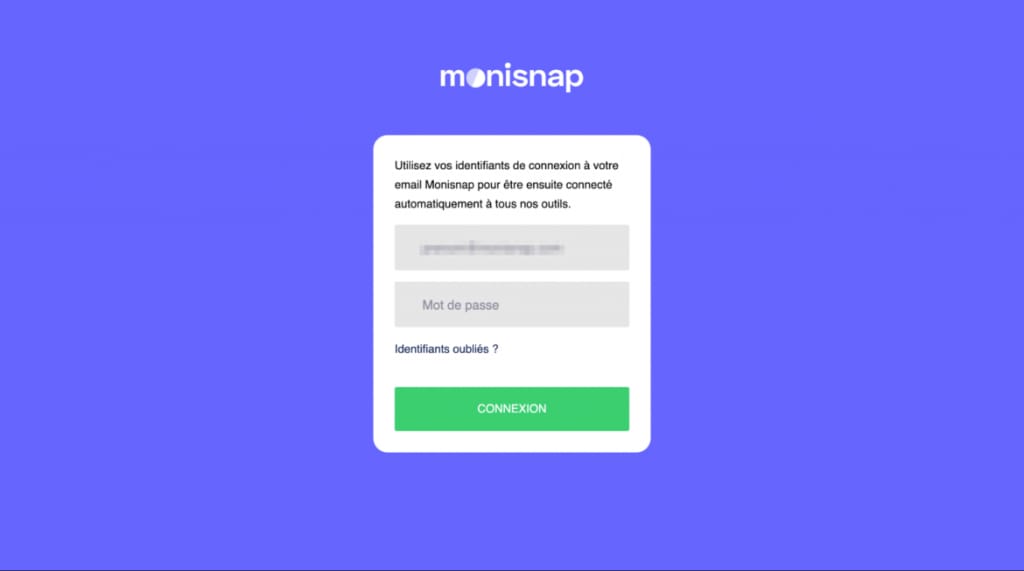

Pour cette campagne, nous avons utilisé le scénario d’attaque qui nous semblait le plus pertinent : un portail de connexion reprenant les couleurs de Monisnap incitant l’équipe à s’y connecter avec leurs identifiants.

Fausse page de connexion du client

Jonathan a tout de suite été impliqué dans la mise en place de cette campagne.

Il nous a permis de renforcer notre scénario en le personnalisant face aux sujets qui étaient évoqués au sein de l’équipe — afin d’améliorer le scénario — et en nous informant sur la charte graphique afin d’améliorer notre page de collecte des identifiants — afin d’améliorer la cohérence visuelle.

Cette démarche est un très bon indicateur pour Monisnap : plutôt que de chercher à minimiser nos chances et réduire la difficulté de l’attaque, Jonathan nous permet de durcir les conditions de la campagne.

Cela permet d’observer les résultats dans des scénarios de phishing réalistes, avec un certain niveau de difficulté, permettant d’évaluer une réaction en situation réelle — les attaques les moins travaillées n’arrivant en général même pas jusque dans la boîte de réception.

Une fois les paramètres du test définis et configurés, nous avons exécuté la campagne de phishing auprès de l’équipe Monisnap.

Déroulement de la campagne

Après concertation avec Jonathan, nous avons opté pour un lancement de la campagne, c’est à dire l’envoi des emails de phishing vers 18h30.

En fin de journée, l’attention est relâchée et on n’est pas forcément en mesure de solliciter l’avis de ses collègues qui sont peut être déjà moins joignables.

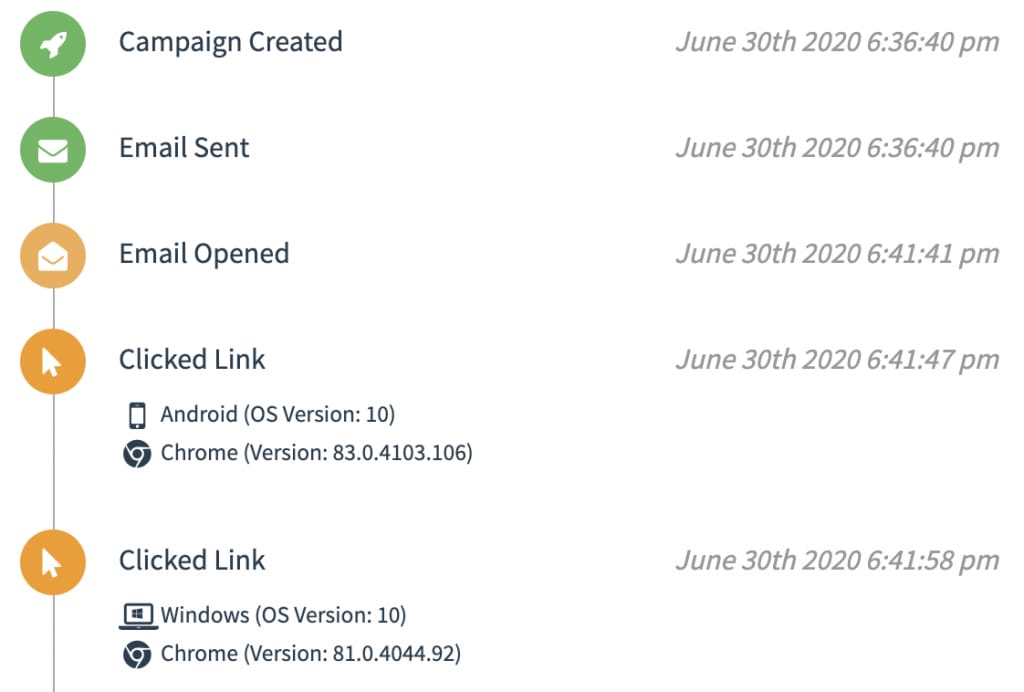

Une fois la campagne lancée, tout va très vite : les emails sont reçus et ouverts dans le même temps.

Dans certains cas, l’email est d’abord ouvert sur mobile — les utilisateurs sont souvent plus réactifs aux notifications mobiles que sur leur navigateur — puis sur ordinateur afin de permettre une meilleure étude de l’email.

L’email est d’abord ouvert sur smartphone puis sur un ordinateur quelques secondes plus tard permettant de faire des vérifications supplémentaires.

Cela peut aller très vite c'est ainsi que Monisnap a pu se rendre compte qu'une personne de l'équipe n'avait pas tous les bons réflexes et pouvait se retrouver temporairement compromise.

Un test de phishing concluant

Clairement, Monisnap fait parti des bons élèves :

- L’attaque a été repérée et signalée très tôt, limitant son impact

- Le seul cas de succès de l’attaque a été tout de suite signalée

- Monisnap a tiré les leçons de ce test pour renforcer sa sécurité

L’attaque signalée

Premièrement, l’attaque a été signalée dans les plus brefs délais par plusieurs membres de l’équipe et sur différents canaux.

En effet, beaucoup de personnes pensent que s’ils ne tombent pas dans le piège du phishing, ils ont adopté un comportement adéquat.

En moyenne un salarié traite 90 emails par jour**, il est complètement normal que sur une campagne de phishing un tant soit peu travaillée, certains se fassent piéger.

Le bon comportement est donc de systématiquement signaler les campagnes de phishing afin de prévenir ceux qui n’ont pas encore reçu la campagne de phishing et alerter ceux qui ont pu se faire avoir.

C’est ce comportement que l’équipe Monisnap a adopté avec des signalements sur Slack et par email afin de notifier l’ensemble des effectifs que des emails de phishing avaient été reçus.

Une erreur rapportée

La seule personne ayant commis une action potentiellement dangereuse lors de la campagne a immédiatement signalé son erreur, permettant une intervention rapide pour empêcher toute propagation ou escalade.

C’est non seulement un bon réflexe mais aussi la preuve d’une bonne culture d'entreprise.

Il existe encore trop d’entreprises où la peur de la sanction amène les collaborateurs à ne pas signaler leurs erreurs.

Dans une attaque de phishing, cela implique que les cybercriminels peuvent librement tenter d’acquérir plus de privilèges sur le réseau et renforcer leur position avec le compte compromis.

En revanche, ne pas signaler s’être fait piéger est un problème : en moyenne une fuite de données met 3 mois à être détectée par les sociétés financières***. C’est un véritable problème car aucune disposition n’est prise pour contrecarrer la cyberattaque pendant ce temps.

L’important est de vite remonter l’erreur pour que des dispositions puissent être prises, ce qui a été fait chez Monisnap.

La culture de l’amélioration continue

Enfin, plutôt que de se satisfaire des bons résultats obtenus, Monisnap a profité de cette expérience pour améliorer son processus de signalement.

Standardiser la procédure de signalement permet aux collaborateurs de savoir exactement ce qu’ils doivent faire lorsqu’ils veulent signaler une attaque : qui contacter, comment, quoi faire si l’information n’est pas relayée, etc.

En résumé, Monisnap sort haut la main de notre test de phishing, non seulement en adoptant de bons comportements dès la première campagne de phishing à laquelle ils sont confrontés, mais aussi en faisant preuve d’une volonté d’amélioration continue qui leur permettra de conforter ces bons résultats dans le futur.

Et vous ? Vous souhaitez savoir comment vos collaborateurs se comportent en cas d’attaque de phishing ? Commandez un test de phishing pour en avoir le coeur net.

Sources

* Kaspersky Lab reports : 44,7% des attaques de phishing concernait le secteur financier en 2018

** Radicati, Email Statistics Report 2014-2018

*** Ponemon Institute x Arbor Network, 2020 : 98 jours en moyenne, pouvant aller jusqu’à 197 jours pour le secteur du retail.