WannaCry est le ransomware à l'origine d'une des importantes attaques par ransomware. Dans cet article, nous revenons sur l'histoire de ce rançongiciel particulièrement virulent.

WannaCry, c’est quoi ?

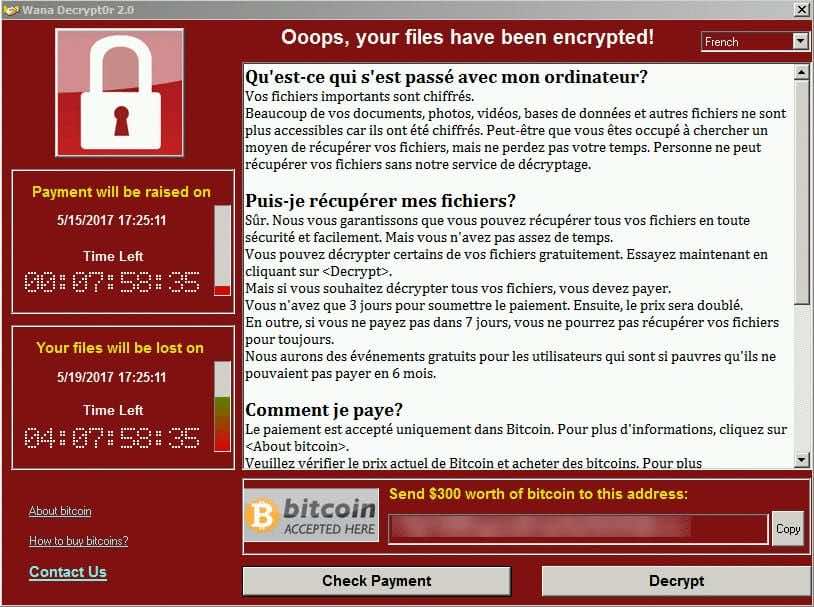

WannaCry était un ransomware qui a créé une véritable pandémie numérique mondiale en 2017. Il prenait en otage les données de ses victimes en les chiffrant, empêchant leur consultation ou restreignant l’accès à l’ordinateur infecté tout entier. L’unique moyen de récupérer l’accès était de payer une rançon en bitcoin. Le malware agissait uniquement sur des ordinateurs utilisant le système d’exploitation Microsoft Windows.

Le logiciel WannaCry est, malgré ses conséquences, très basique. La rançon demandée était de 300 euros, puis 600 euros passés trois jours. Une semaine après, les hackers effaçaient toutes les données chiffrées.

Après avoir analysé le code du malware, certains indices laissent penser aux experts en cybersécurité que ce sont des amateurs qui ont développé le ransomware. Plusieurs indices laissent en effet penser que le groupe à l’origine de WannaCry manquait de professionnalisme.

Premièrement, le montant assez bas de la rançon comparée aux autres attaques de ransomwares laisse penser que les hackers mesuraient mal l’impact de leur ransomware et des sommes d'argent qu'ils pouvaient extorquer.

Deuxièmement, la majeure partie du code de WannaCry provient de code créé par la NSA afin d’exploiter la vulnérabilité EternalBlue. Ce code est devenu accessible lorsque le groupe Shadow Brokers l’a rendu public le 14 avril 2017 en publiant un lien sur Twitter. La faible quantité de modification du code de WannaCry comparé au code de la NSA est un autre indice témoignant d’un manque de professionnalisme des opérateurs.

Troisièmement, les hackers n'ont pas réservé un domaine exploité en tant que kill switch — système permettant la destruction et l’arrêt de l’attaque — entraînant une perte de contrôle et l’arrêt du ransomware. Cette erreur digne de pirates amateurs aurait facilement pu être évitée.

Les ransomwares excluent généralement certains pays de l’attaque ou exigent un montant différent selon la localisation de la victime. WannaCry n'agit pas de cette manière, ce qui souligne une nouvelle fois le côté générique de l’attaque.

Malgré son faible niveau de sophistication, l’attaque a eu des répercussions désastreuses, notamment sur le système de santé britannique. Nous allons revenir sur l’histoire de WannaCry, son fonctionnement et quelles étaient ses cibles à travers le monde.

Son histoire

Le 12 mai 2017, le ransomware fait son apparition en Espagne et au Royaume-Uni avant de se répandre en quelques heures dans le monde entier.

En une seule nuit, WannaCry aurait infecté plus de 100 000 systèmes exploitant Windows. Certaines victimes comme Renault ou Nissan ont choisi d’arrêter certaines chaînes de productions saines afin de limiter la propagation du rançongiciel, interrompant ainsi totalement la production.

Face à l’ampleur de l’attaque, Microsoft a choisi de mettre à disposition des mises à jour de sécurité sur les versions de son système d’exploitation qu’elle ne maintient plus comme Windows XP, Windows 8 et Windows Server 2003.

L'attaque a infecté plus de 300 000 ordinateurs dans 150 pays, notamment aux Etats-Unis, en Russie et en Inde. On considère aujourd'hui la cyberattaque menée par WannaCry comme le plus grand piratage à rançon de l’histoire d’Internet.

Les entreprises Vodafone, Renault, FedEx, Telefonica, le ministère de l’intérieur russe, la NHS, le centre hospitalier universitaire de Liège ou la Deutsche Bahn sont parmi les plus grandes victimes de WannaCry.

Comment fonctionnait-il ?

Le ransomware WannaCry se propageait par l’intermédiaire d’Eternal Blue et Double Pulsar. Microsoft a ensuite développé un patch de afin de résoudre ces vulnérabilités. Malheureusement, il existe beaucoup de domaines, notamment étatiques, qui n’effectuent pas toutes les mises à jour Windows permettant ainsi aux hackers d'exploiter ces failles de sécurité.

Aperçu de la fenêtre du ransomware WannaCry

Cette vulnérabilité permettait d’exploiter une faille du protocole Server Message Block (SMB) de Windows et donc de propager l’attaque. Le protocole accorde aux machines connectées en réseau la possibilité de communiquer entre elles.

WannaCry utilisait DoublePulsar afin d’installer une backdoor rendant au hacker l’accès au système plus facile.

Le malware chiffrait ensuite les données afin de les placer sous rançon. Le programme demandait le paiement sous trois jours avant de doubler le montant de la rançon pour ensuite supprimer les données si une semaine après, la victime n'avait pas payé.

Les cibles du ransomware

Les cibles de WannaCry étaient diverses. Certaines victimes du ransomware étaient des utilisateurs de systèmes Windows non patchés.

Le National Health Service et donc les hôpitaux britanniques ont été une des plus grosses victimes du ransomware. L’attaque a provoqué un dysfonctionnement des équipements de gestion des flux, bloquant notamment l’accès aux dossiers des patients. De plus, les scanners, IRMs et les centres de réfrigération de produits hospitaliers ont tous été mis hors service. 70 000 équipements annoncent le message : “il faut payer une rançon en bitcoin”.

Un plan d’urgence est déployé, certains sites coupent leur service informatique paralysant en partie leurs activités pour ne pas être infecté par le virus. La NHS affirme n’avoir payé aucune rançon. Cependant, le coût de gestion de la crise et des formations en cybersécurité s’élève à plus de 250 millions d’euros.

Le 12 et 13 mai 2017, Renault a elle aussi été victime de WannaCry. L’agence nationale de la sécurité des systèmes d’informations (ANSSI) a soutenu le constructeur dans sa défense contre le ransomware. Le groupe automobile avait dû interrompre la production dans plusieurs usines afin d’isoler les ordinateurs infectés et de supprimer le malware.

Il a fallu plusieurs jours pour que Renault se débarrasse de WannaCry.

La fin de WannaCry

Un jeune anglais de 22 ans, connu sous le nom de “MalwareTech” avait découvert par hasard une faille dans Wannacry. Après avoir analysé le code du rançongiciel à travers une copie qu’il avait faite, une adresse web non-enregistrée ne l’a pas laissé indifférent : “IUQERFSODP9IFJAPOSDFJHGOSURIJFAEWRWERGWEA.COM”.

Il a choisi d’acheter le nom de domaine dans l’objectif d'observer ce qui s'y passait.

MalwareTech s’est rapidement rendu compte que les connexions vers le nom de domaine diminuaient considérablement. WannaCry envoyait un ping à l’adresse mentionnée. En l’absence de réponse, l’attaque continuait sa progression, l'activation du domaine permettait d'empêcher le chiffrements des données.

On nomme ce phénomène “kill switch”, il permet aux opérateurs d’arrêter l’attaque du ransomware si nécessaire. Cette découverte a permis d’enrayer la propagation de WannaCry et donc de traiter l’infection d’un réseau de manière plus efficace et rapide.

L’attaque de WannaCry est aujourd’hui considérée comme une des plus grosses cyberattaques impactant mondialement différentes entreprises.

En remplaçant les méthodes habituelles telles que le phishing ou le téléchargement via un site malveillant par l’exploitation de vulnérabilités, WannaCry a marqué une nouvelle ère chez les ransomwares.

Contrairement aux autres ransomwares, WannaCry possèdait de nombreuses faiblesses révélant l’aspect amateur de l’attaque, limitant un impact déjà catastrophique.

L’attaque de WannaCry aurait eu des conséquences bien moins désastreuses si tous les systèmes Windows avaient été mis à jour. Les pirates n'auraient pas eu la possibilité d'exploiter la vulnérabilité Eternal Blue.

Même si le phishing n'a pas été le vecteur de propagation de WannaCry, les hackers ont utilisé le manque de sensibilisation et la négligence vis à vis des politiques de mise à jour des systèmes pour exploiter une situation de crise.

Le facteur humain reste un élément majeur des cyberattaques, il doit être entrainé efficacement pour limiter la quantité et l'impact des attaques.

Il s'agit aujourd'hui d'une solution nécessaire contre les ransomwares.