Le phishing se présente sous différentes formes.

Cela signifie que vous avez beaucoup de choix lorsqu'il s'agit de créer une simulation de phishing, et la plupart des entreprises ne savent pas quel type de simulation elles devraient exécuter.

Dans cet article, nous vous fournirons une méthode simple pour sélectionner la bonne simulation en fonction de vos besoins.

Quel est votre objectif ?

Il est très important de définir l'objectif de votre simulation.

Si vous cherchez à évaluer et auditer votre entreprise, comprendre comment elle se comporterait face à une attaque, vous devrez créer une simulation très réaliste. Aussi réaliste que possible, en fait.

Si vous souhaitez former vos employés, favoriser des comportements plus sûrs, vous voudrez créer des campagnes avec une difficulté adaptative et un micro-apprentissage intégré afin qu'ils puissent apprendre avec un retour d'information instantané.

Ce sont deux choses différentes, et les mélanger ne donnera pas de bons résultats : des campagnes réalistes n'entraîneront pas vraiment les gens, et les campagnes de formation, parce qu'elles auront des signaux évidents et une boucle de retour d'information serrée, ne seront pas réalistes.

La Simulation Réaliste

La simulation réaliste est là pour évaluer votre posture de sécurité, la vulnérabilité de vos employés face aux attaques actuelles, exécutée de manière aussi réaliste que possible.

Scénarios Réalistes

Je sais que beaucoup de plateformes de simulation se battent sur le nombre de scénarios qu'elles proposent.

Cela a peu de pertinence pour ce type de campagne. Vous devez utiliser un mélange de scénarios qui représentent le paysage des menaces.

Des recherches récentes de Slashnext montrent ce mélange :

- 22% des attaques sont basées sur des liens

- 12% des attaques sont basées sur des fichiers

- 68% des attaques sont basées sur du texte

Chaque catégorie comporte quelques variations, mais si vous consultez les rapports de menaces de divers passerelles de messagerie sécurisées, vous trouverez souvent les éléments suivants :

- pour les scénarios de vol d'identifiants via des liens, il s'agit souvent d'une réinitialisation de mot de passe, d'une activité suspecte ou d'un partage de document sur Office365 ou Google Workspace — car ces accès offrent le meilleur retour sur investissement pour les attaquants.

- pour les attaques par pièces jointes, il s'agit généralement d'un document Word ou Excel avec des macros.

- pour les attaques textuelles, il s'agit généralement d'une fraude au PDG ou d'une attaque BEC, avec une approche conversationnelle.

Cela peut être délicat si vous utilisez des simulateurs de génération plus ancienne. Donc, si vous ne trouvez pas de moyen de le faire avec votre solution actuelle, n'hésitez pas à demander une démo et voir ce que nous faisons.

Exécution Réaliste

Avoir les bons scénarios ou le bon mélange de menaces ne rend pas votre campagne réaliste.

Vous devez également l'exécuter de manière réaliste.

C'est délicat, car les attaquants choisiront quelques cibles et seront très discrets, alors que vous voulez évaluer tout le monde, car un seul maillon faible peut donner aux attaquants un accès initial.

Voici donc quelques conseils pour maximiser le réalisme.

Nous avons déjà réglé la question de la diversité : vous n'enverrez pas un seul scénario à tout le monde, mais utiliserez un mélange de menaces cohérent avec les menaces réelles.

Concernant les timings, vous devez répartir la campagne de manière à ce que les gens reçoivent les e-mails de phishing de façon aléatoire, à des moments réalistes.

Une fois que vous avez fait tout cela, vous avez une simulation réaliste entre les mains.

La Simulation de Formation

La simulation de formation doit... former les gens.

Nous devons créer des moments d'apprentissage et l'adapter au niveau de vos employés.

Boucle de Retour d'Information

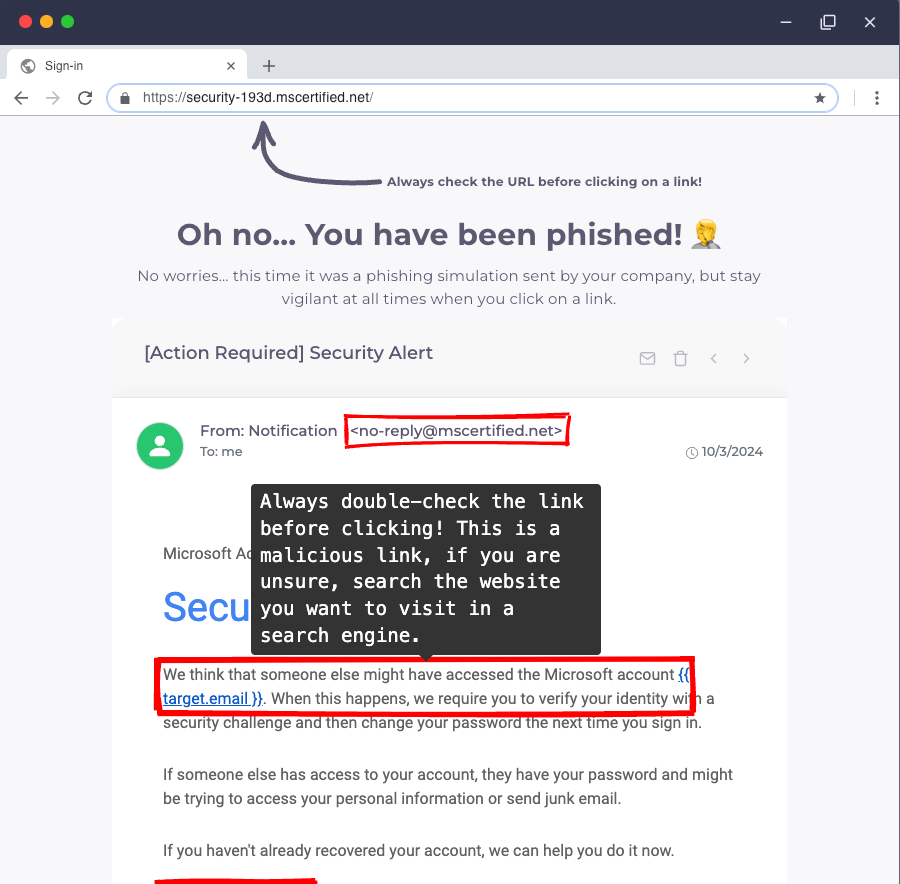

Contrairement à ce que nous voulons dans une simulation d'attaque réaliste — pas de boucle de retour d'information pour ne pas la révéler — en formation, vous souhaitez avoir une boucle de retour très courte.

Dès qu'un employé fait une action dangereuse, vous voulez lui fournir un retour.

L'objectif est de tirer parti de la réaction émotionnelle des gens lorsqu'ils apprennent qu'ils se sont fait avoir pour que le moment d'apprentissage "s'ancre".

Vous voulez donc que le retour d'information soit immédiat et contextualisé.

La meilleure façon de le faire est de montrer ce que nous appelons une "relecture d'e-mail", affichant l'e-mail de phishing et les indices qu'ils auraient dû remarquer en l'ouvrant.

Difficulté

Dans les simulations réalistes, vous voulez augmenter la difficulté au maximum : les attaquants ne laisseront pas d'indices pour être détectés.

Dans les simulations de formation, c'est un peu différent. Vous devez adapter la difficulté au niveau de vos employés.

Si c'est trop difficile, ils risquent de se décourager.

Si c'est trop facile, ils risquent de s'ennuyer et de ne même pas envisager de signaler la menace simulée, ou pire, ils pourraient devenir trop confiants et poser un risque à l'avenir.

Diversité

Bien que vous deviez rester assez proche du mélange de menaces, il est plus important de créer un haut niveau de diversité dans la formation que dans les simulations réalistes.

L'objectif est de former les gens à différents types de phishing, dans de nombreux contextes et scénarios, afin qu'ils puissent se concentrer sur le point commun à toutes les attaques de phishing et d'ingénierie sociale : les mécanismes de tromperie.

C'est là que les nombreuses variations de scénarios sont utiles.

Il est très improbable qu'un attaquant tente de pirater les comptes de vos employés pour un outil interne très obscur que vous utilisez.

Mais c'est un bon prétexte pour fournir une formation en simulant un problème de sécurité avec le logiciel nécessitant une attention immédiate.

Combiner les deux

Au cours de l'année, nous vous recommandons de combiner les deux types de simulations, avec une majorité de campagnes de formation — car la formation apporte plus de valeur et prend du temps — et quelques campagnes réalistes pour mesurer les résultats de la formation.

Arsen fait cela en mode automatique, avec tous les vecteurs d'attaque de nouvelle génération. Nous utilisons l'IA générative pour créer des attaques conversationnelles réalistes et les déployer sur différents vecteurs, du courriel au vishing. Cliquez ici pour demander une démo.