Impact de l'IA sur les cyberattaques en 2024

Conférence sur l'impact de l'IA sur les cyberattaques en 2024.

Generation de pièces jointes malveillantes par IA générative

La propagation de logiciels malveillants ou l'obtention d'un accès initial par le biais de pièces jointes par courriel est la troisième tactique de phishing la plus courante. En raison de l'ampleur...

Scénario de phishing par IA générative

Le phishing par IA est désormais une réalité. Que vous souhaitiez le déployer pour vos clients ou votre entreprise, ces suggestions de scénarios pourront stimuler votre créativité. Nous avons...

Phishing par IA générative : utilisation de LLM tiers

Avec la montée du phishing par IA générative, vous pourriez être tenté de l'utiliser pour vos opérations de phishing. L'utilisation d'un LLM tiers bien entraîné présente des avantages évidents, du...

Comment utiliser l'IA générative pour les simulations de phishing ?

Si vous avez lu notre contenu, vous êtes probablement impatient de lancer une simulation de phishing par genAI pour votre prochaine campagne. Malheureusement, il ne suffit pas de demander à ChatGPT...

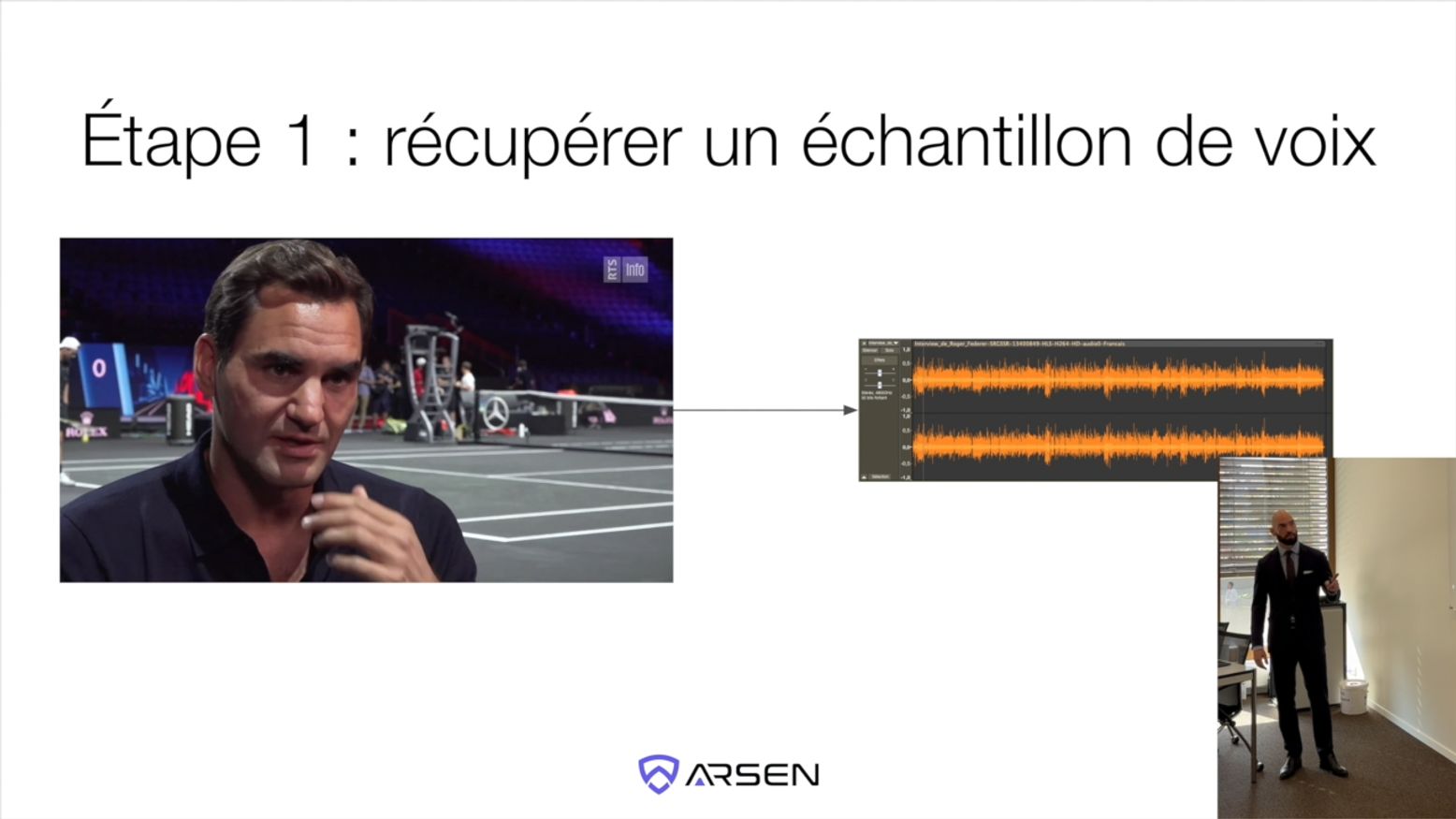

Utilisation de l'IA dans les attaques par ingénierie sociale

Du phishing aux arnaques aux faux virements, l'ingénierie sociale fait rage. La manipulation des utilisateurs est responsable d’un grand nombre de cyberattaques et la situation ne va pas en...