Préparez votre organisation aux attaques de phishing vocal par IA

Préparez votre organisation aux attaques de phishing vocal par IA

Les attaques de phishing par IA évoluent à grande vitesse. Soyez prêts face aux nouvelles menaces grâce à des simulations réalistes de phishing vocal afin de renforcer la capacité de votre organisation à détecter et contrer ces menaces en constante évolution.

+442%

d'attaques de vishing en 2024, portées par l'IA et le clonage vocal

CrowdStrike Global Threat Report 2025

40 Mds $

de fraudes liées à l'IA attendues aux États-Unis d'ici 2027

Center for Financial Services 2024 Report

72%

des organisations constatent une hausse des cybermenaces liées au vishing par IA

WEF - Global Cybersecurity Outlook 2025

Simulez de véritables attaques de phishing vocal grâce à l'IA générative

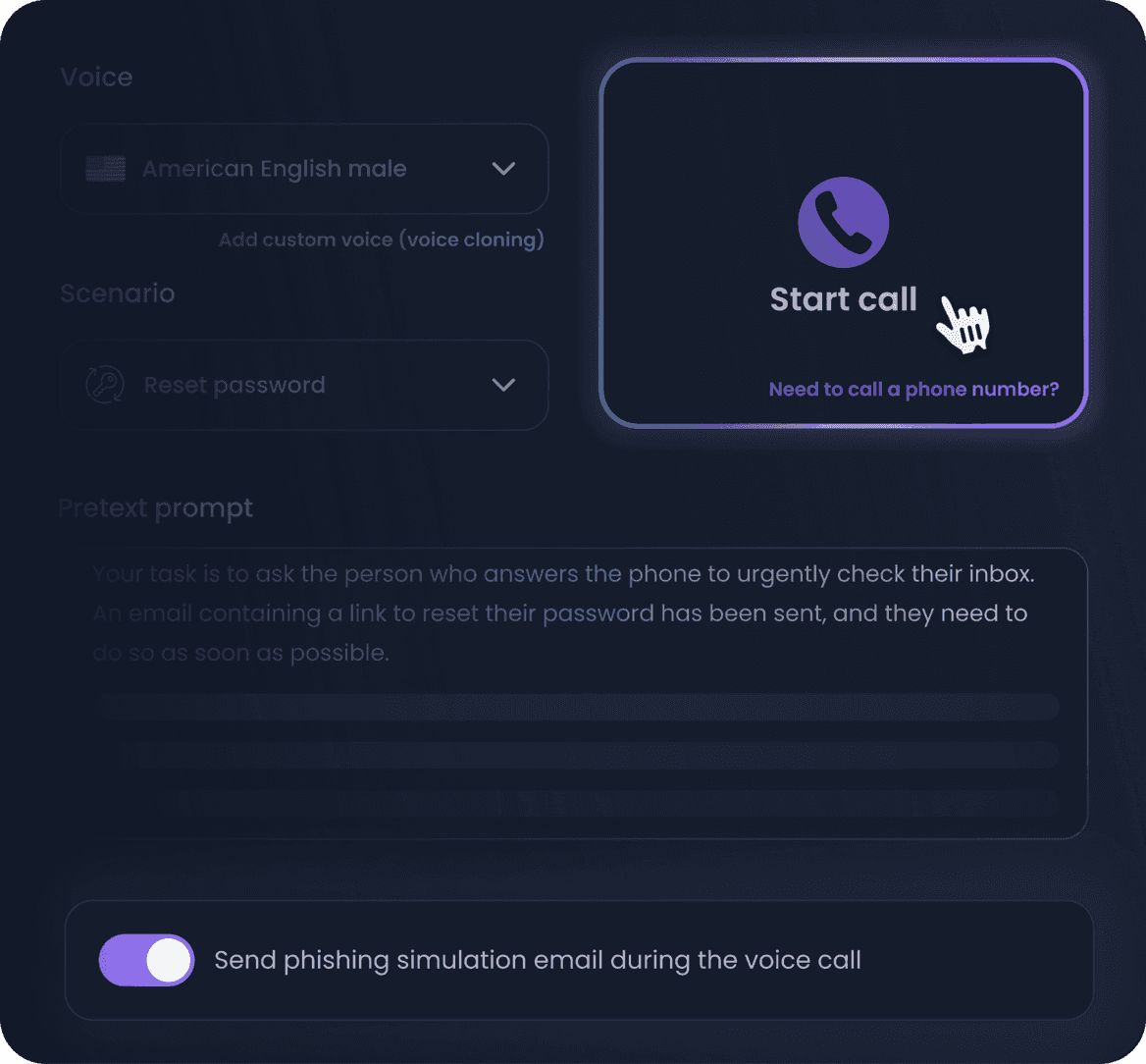

Contrairement aux outils de simulation basés sur des arbres de décision simples, notre outil de simulation de vishing utilise l'intelligence artificielle générative pour créer des appels de phishing vocal dynamiques et non scriptés, capables de s'adapter en temps réel, tout comme les vrais attaquants. Pourquoi le vishing est l'attaque qui explose en 2025

- Concevez vos propres scénarios de vishing, adaptés au contexte spécifique de votre entreprise

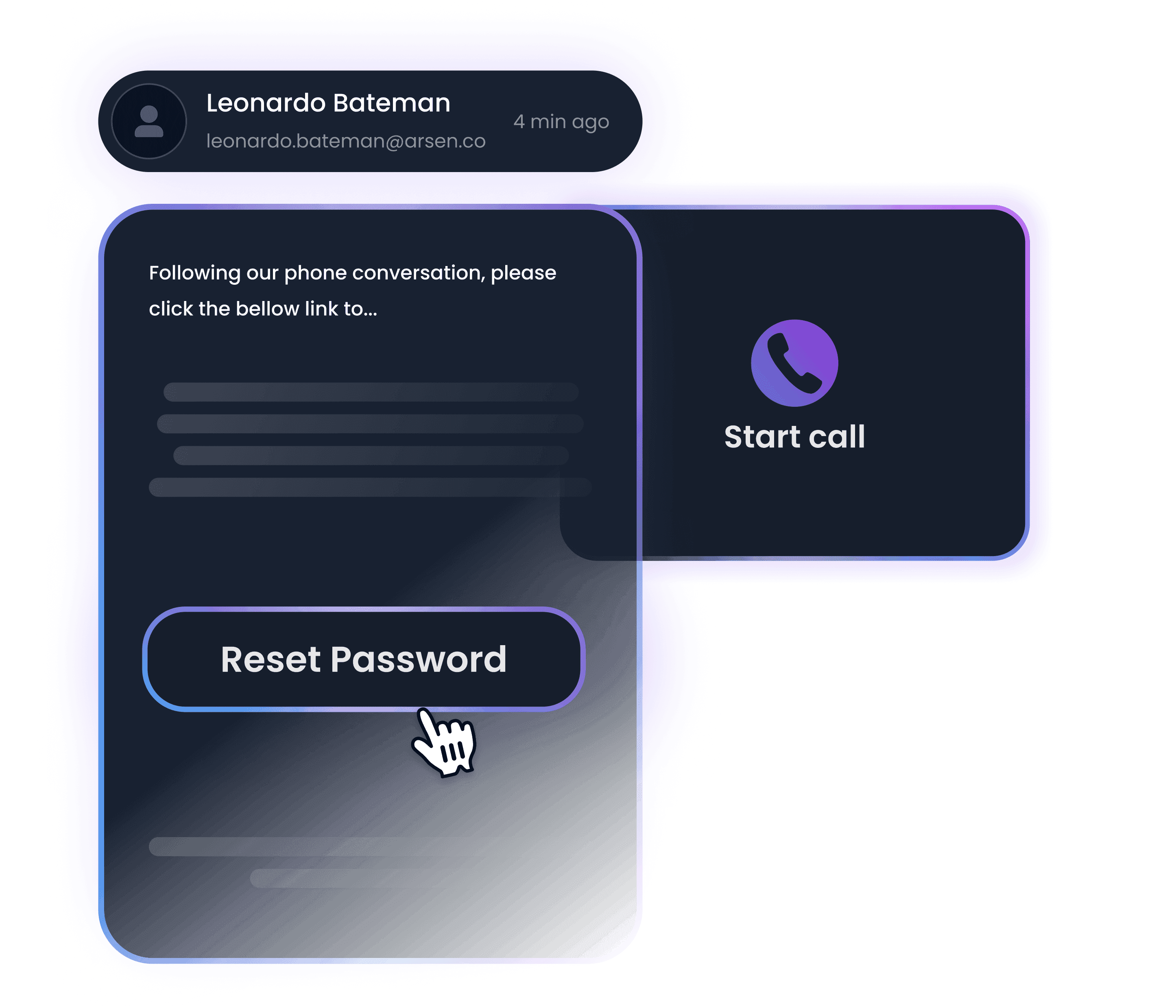

- Préparez votre équipe à faire face à des attaques combinées, comme le barrel phishing, avec des relances coordonnées

"Nous avons été choqués par le réalisme des appels générés par IA, surtout avec le clonage de voix. La simulation de vishing d'Arsen a révélé à quel point même une équipe correctement formée peut être vulnérable."

Conçu pour faire face aux menaces de phishing téléphonique

Proposez des scénarios réalistes de phishing vocal générés par IA, allant des appels d'usurpation d'identité urgents aux tentatives de fraude en plusieurs étapes, afin d'exposer directement votre équipe aux tactiques les plus sophistiquées.

- Simulez des appels réalistes tels que l'usurpation d'identité, les arnaques au support IT et les fraudes jouant sur l'urgence

- Créez des scénarios de vishing en plusieurs étapes suivis de relances par e-mail pour renforcer la crédibilité de l'attaque

- Utilisez nos algorithmes intelligents de planification d'appels et éviter de déclencher des alertes internes

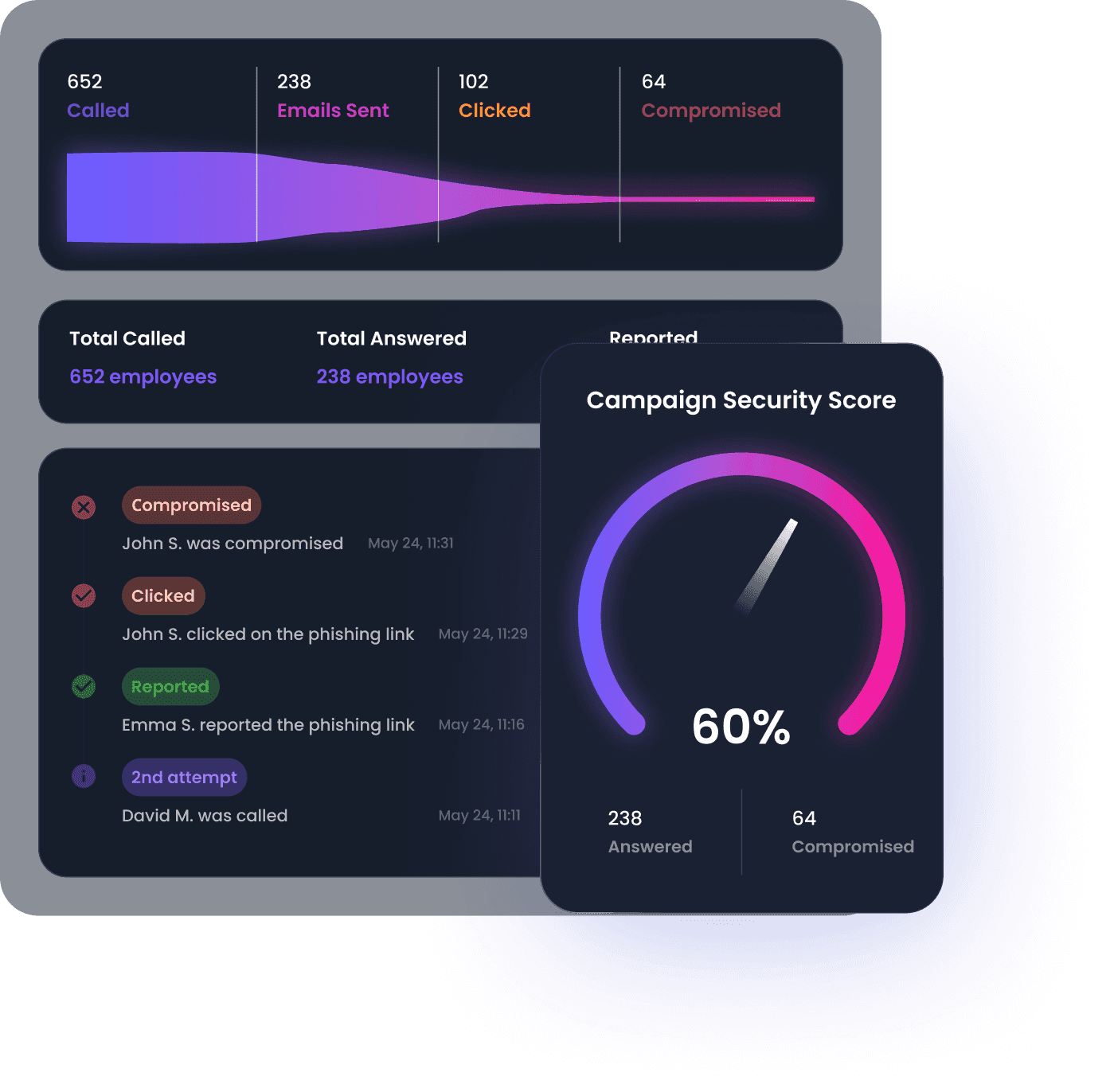

Des insights exploitables en temps réel pour renforcer votre posture de sécurité

Obtenez des données précieuses en temps réel sur le comportement de vos collaborateurs face aux simulations de vishing. Nos rapports détaillés vous offrent une visibilité complète, du niveau global de l'organisation jusqu'à chaque individu.

- Visualisez en direct les réactions de vos équipes en simulation de phishing vocal

- Accédez à des rapports complets au format PDF, CSV ou via notre API

- Analysez les résultats des appels, les schémas de comportement et les niveaux de risque par campagne et par utilisateur

Protégez votre entreprise sous tous les angles

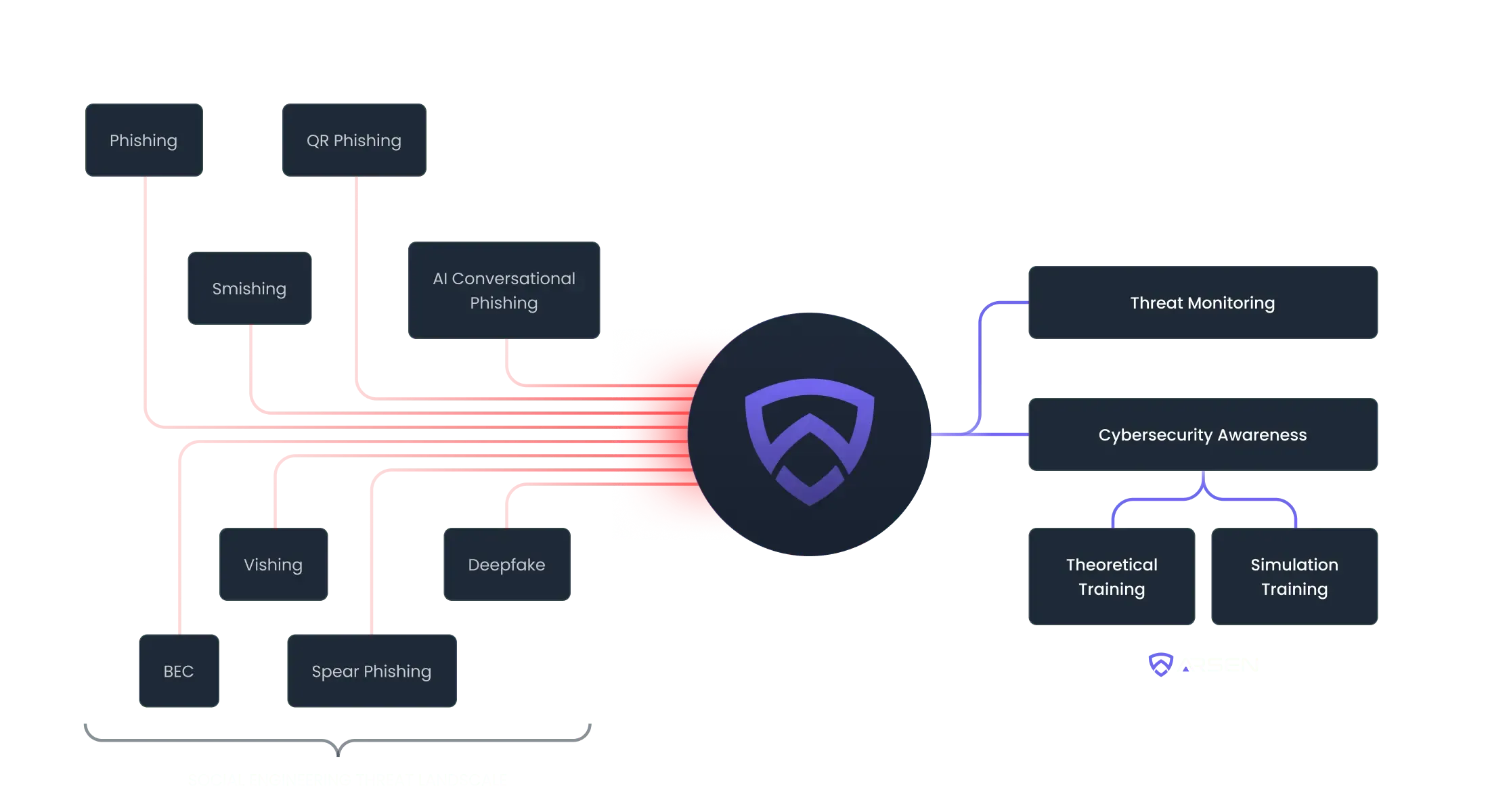

Répliquez les menaces du monde réel telles que les attaques de phishing avancées, BEC, smishing et vishing pour maintenir vos employés informés prêt à agir contre les menaces.

Plus de 500 entreprises nous font confiance

Les meilleurs équipes cyber nous font confiance

Permet aux entreprises de répondre aux exigences réglementaires et aux normes de l'industrie

"Grâce à Arsen, je peux tester rapidement et régulièrement nos collaborateurs, les confronter à des simulations d'attaques réalistes et suivre les résultats en temps réel."

Xavier Laurent

Directeur Technique & Prospective Technologique"Arsen est sans conteste la meilleure plateforme de simulation de phishing. Intuitive et fiable, elle offre une configuration rapide, des rapports détaillés et un support client réactif. Idéale pour renforcer la cybersécurité des entreprises de toutes tailles."