Social engineering : définition

L’ingénierie sociale (social engineering en anglais) est une pratique malveillante visant à manipuler un individu ou une société. Le but étant que ces derniers réalisent des actions sans qu’ils ne s’aperçoivent des conséquences. Être persuasif, installer de la confiance dans l’échange est primordial pour réduire la vigilance de la victime.

Les hackers se servent très régulièrement de cette pratique. Ces attaques peuvent avoir lieu à travers plusieurs canaux, comme les sms, emails ou encore appels téléphoniques pour les crédibiliser.

Une fois encore, l’humain est au cœur de l’attaque : s’il n’est pas manipulable, elle ne peut avoir lieu. De plus, si la cible est correctement entraînée elle peut lancer l’alerte et endiguer l’attaque.

Quels sont les types d’attaques par ingénierie sociale ?

Il existe différents types d’attaques de social engineering, certaines existent depuis la nuit des temps. En effet, les arnaqueurs n’ont pas attendu le développement des technologies pour pratiquer. Nous parlerons ici des techniques couramment utilisées dans le cadre des cyberattaques.

Contact direct

Certaines attaques peuvent avoir lieu avec un contact direct avec la victime. Cette dernière sera généralement plus vulnérable et plus confiante lors d’un échange physique.

Cette attaque peut être combinée avec des échanges par d'autres canaux (mail, SMS, téléphone) pour crédibiliser l'identité de l’individu.

Un individu malveillant peut s’infiltrer dans vos locaux en prétextant un entretien d’embauche ou en usurpant l’identité d’une nouvelle recrue.

Courrier Postal

Le courrier postal peut aussi être un moyen d'utiliser l'ingénierie sociale. Le hacker envoie alors de faux courriers en usurpant l’identité d’une personne ou d’une entreprise afin de vous compromettre. La lettre que vous recevrez peut afficher l’adresse de l’entreprise usurpée ainsi que son logo.

Imaginez recevoir un courrier de votre banque accompagnée du logo ainsi que toutes les informations relatives à l’agence. Vous accorderez certainement plus de confiance à cette lettre.

Phishing

Le phishing est une pratique frauduleuse consistant à extorquer des informations personnelles telles que des pièces d’identité, données bancaires, mots de passes. Le pirate usurpe l’identité d’une entreprise dont vous utilisez leurs services (Ex : Google, Slack, Trello, fournisseur). Le phishing a généralement lieu à travers un email demandant d’ouvrir une pièce jointe ou cliquer sur un lien.

Smishing

Le smishing, ou SMS-phishing est une variante du phishing, le pirate réalise l'attaque à travers l’envoi de SMS à la place d’emails. On associe aussi au smishing l’usage des messageries instantanées.

Vishing

Le vishing, ou voice-phishing est également une variante du phishing, c’est une pratique qui vise à collecter des informations sensibles ou faire effectuer des actions compromettantes par la victime à travers un appel téléphonique ou un message vocal.

Comme pour le contact physique, le fait d’avoir un contact plus humain qu’un simple message texte (comme pour le phishing et le smishing) peut instaurer plus de confiance avec la victime.

Principes du social engineering

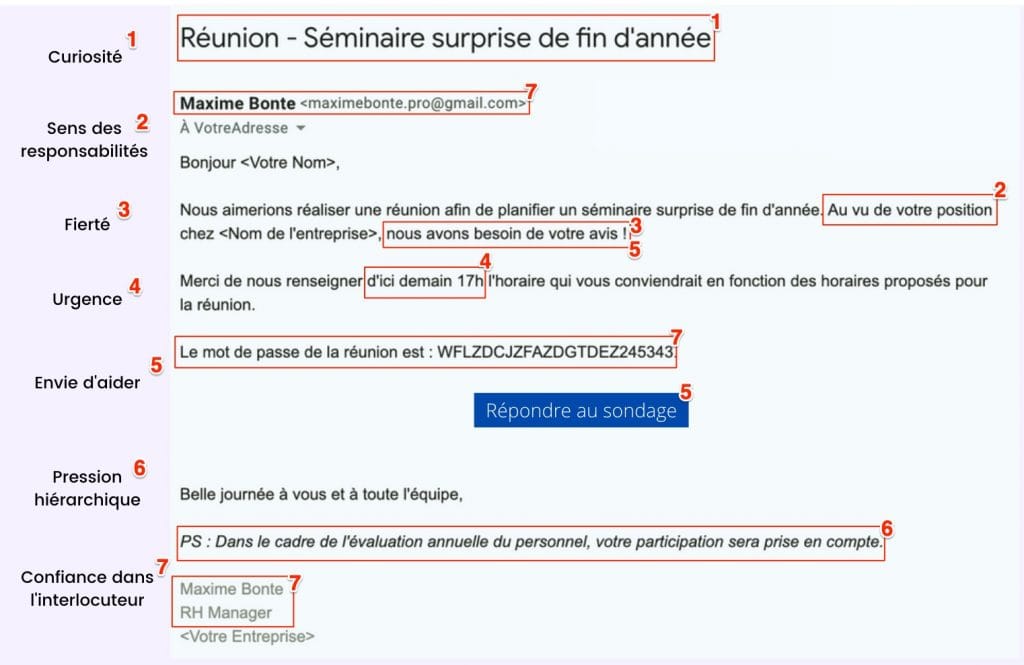

Le social engineering utilise des ressorts psychologiques humains pour vous inciter à réaliser les actions nécessaires à l’attaque comme l’ouverture d’un mail ou d’un lien.

Le pirate informatique utilise ses compétences relationnelles afin de contourner le côté rationnel de la victime. Nous vous proposons des scénarios d’attaques afin d’identifier les différents leviers d’actions psychologiques utilisés

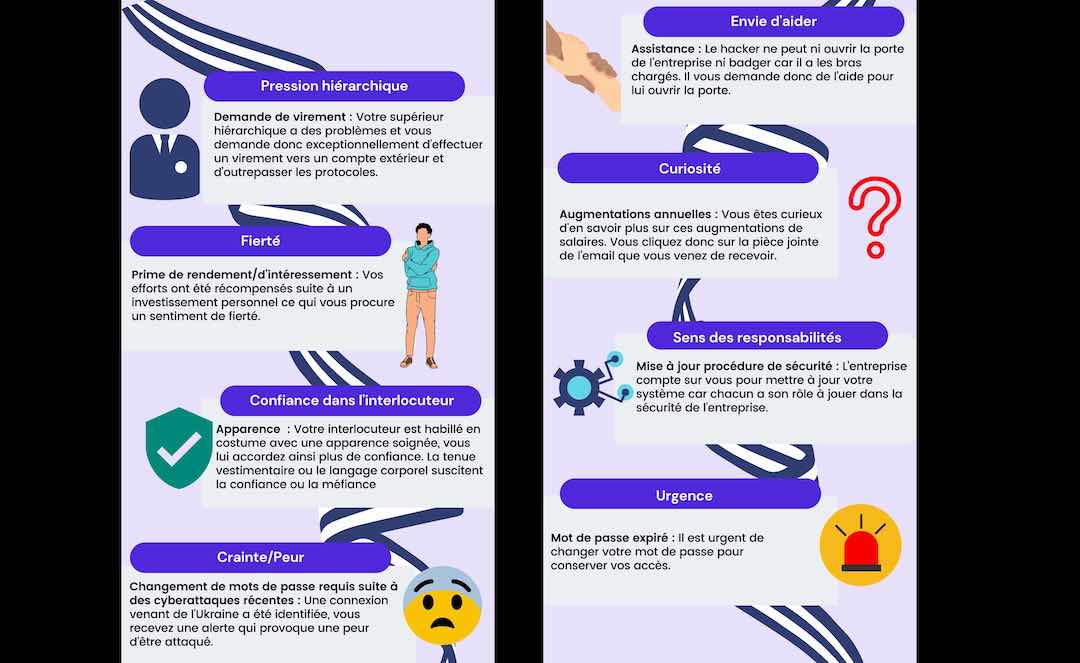

Leviers psychologiques

- L'altruisme ou l'envie d’aider : Imaginez une personne, les bras chargés par un impressionnant carton, qui attend devant la porte de votre entreprise. Elle vous demande de l’aide pour badger et lui ouvrir la porte car elle ne peut le faire en portant son colis qui à l'air aussi lourd qu'encombrant. Cette technique permet à la personne d'accéder à des endroits normalement sécurisés en exploitant votre envie d'aider.

- Curiosité : Vous recevez un mail avec l'intitulé "Augmentations annuelles". Ces primes dont vous n'aviez pas connaissance suscitent votre curiosité ce qui vous encourage inconsciemment à cliquer sur les liens piégés contenus dans l'email.

- Sens des responsabilités : Imaginez recevoir un mail vous signalant une mise à jour importante d'un logiciel critique que vous utilisez. L'email insiste sur l'importance de déployer cette mise à jour pour le bien et l'intégrité de votre entreprise, car comme il le dit si bien, chacun est responsable de la sécurité de son poste de travail. Parce que vous vous sentez responsable, vous serez plus enclin à ouvrir la pièce jointe et installer cette mise à jour.

- Urgence : Vous recevez un SMS indiquant que votre mot de passe arrive à expiration. Il indique que sans changement, vous perdrez vos accès. Comme beaucoup de personnes, si vous perdez accès à vos emails, vous risquez de perdre un temps considérable sur votre journée de travail déjà chargée. Certaines personnes agissent sans réfléchir fâce à l'urgence en oubliant d'appliquer les procédures de sécurité.

- Pression hiérarchique : Imaginez que vous receviez un appel de votre supérieur hiérarchique énervé qui vous indique qu'il a des problèmes et vous demande donc exceptionnellement d’effectuer un virement vers un compte extérieur. Votre interlocuteur insiste sur l'urgence de la situation, s'il ne peut pas prendre son avion, une vente avec un client important risque de ne pas avoir lieu. Fâce à la pression exercée par votre supérieur et à la situation exceptionnelle vous êtes susceptible d’outrepasser les protocoles.

- Fierté : Imaginez recevoir un mail du département des ressources humaines qui pense à vous mettre en valeur suite à vos résultats du mois. Le mail indique qu'ils ont besoin de quelques infos sur votre processus de vente et vous demande si vous pouvez répondre à quelques questions pour expliquer à vos collaborateurs vos techniques pour être aussi performant. Répondre aux différentes questions c'est prendre le risque de vous faire voler des informations sur vos processus de ventes.

- Confiance dans l’interlocuteur : La tenue vestimentaire, le langage corporel ainsi que l'entourage sont des facteurs qui suscitent la confiance ou la méfiance. Une personne en costume, se fondant dans un groupe de banquier rentrant de leur pause café peut passer le portillon de sécurité de la banque en se fondant dans la masse.

- Crainte/peur : Vous recevez un mail qui vous demande de changer votre mot de passe suite à des cyberattaques récentes car une connexion venant d'Ukraine a été identifiée. Ces dernières sont effectivement très fréquentes dans beaucoup de domaines et vous avez lu divers articles décrivant les lourdes conséquences qu'elles peuvent engendrer. La crainte de subir une attaque vous fera potentiellement changer votre mot de passe dans la précipitation sans vérifier la véracité du mail.

L’attaque est plus susceptible de réussir lorsque la victime est isolée, comme en télétravail par exemple. En effet, il est plus difficile pour une personne isolée de demander vérification ou confirmation à un collègue sans utiliser un canal de communication potentiellement déjà compromis.

Lors d'une attaque ciblée, le hacker se renseigne sur sa cible et son emploi du temps, et peut choisir un moment où elle sera plus vulnérable en étant isolée.

Exemples d’attaques de social engineering

Les attaques par ingénierie sociale sont nombreuses et très variées. Il existe de multiples scénarios possibles.

Livraison de CD infectés

Au Japon, des hackers ont utilisé un service de livraison afin d’envoyer des CD infectés à des particuliers. Ils ont tout d’abord volé une base de données d’une banque japonaise avant de récolter les adresses des clients. Ensuite, les pirates ont livré les CD, seulement ils contenaient un cheval de Troie dans l’objectif de récupérer les coordonnées bancaires des particuliers.

L'attaque exceptionnelle sur un journaliste américain

En 2012, un journaliste américain Mat Honan, a été piraté sur plusieurs canaux différents. Tout d’abord, le pirate a appelé le service client d’Amazon afin d’ajouter une carte bancaire à son compte Amazon. Cette opération ne représentant pas un grand danger, Amazon a ajouté la carte sans grande suspicion.

À partir de là, le pirate a rappelé la société, en expliquant qu’il avait perdu l’accès à son compte. Comme preuve d’identité, Amazon lui a posé quelques questions dont les 4 derniers chiffres d’une carte bancaire associée au compte. Le hacker a tout simplement donné les derniers chiffres de la carte qu’il venait d’ajouter.

Une fois l’accès complet au compte Amazon, le pirate a pu récupérer d’autres informations comme les numéros des autres cartes bancaires présentes, les mails secondaires, etc. afin de continuer son attaque.

Il a ensuite réinitialisé les identifiants du compte iCloud en se servant des informations collectées grâce à Amazon. Le hacker a utilisé l'email, les 4 derniers chiffres de la carte bancaire et l’adresse de facturation du compte.

Grâce au compte iCloud, le hacker a réussi a accéder au compte Google puis Twitter du journaliste afin de publier des propos racistes et homophobes. Il a ensuite effacé les données de l’iPad, de l’iPhone et du Macbook de Mat Honan.

À partir d’une action banale, le hacker a piraté des comptes d’une criticité croissante, ayant des conséquences désastreuses..

Associated Press et la chute boursière du Dow Jones

En 2013, un groupe de hackers a attaqué Associated Press par ingénierie sociale. L'attaque a fait chuter la bourse US de 136 milliards de dollars.

L’attaque était un email de phishing: un collaborateur a cliqué sur un lien contenu dans un email frauduleux.

Les hackers ont eu accès au compte Twitter d’Associated Press. Ils ont ensuite publié un faux article sur une explosion à la Maison Blanche engendrant une chute de 150 points du Dow Jones.

Un groupe syrien nommé “Armée électronique syrienne” a par la suite revendiqué l’attaque sans avoir fourni de preuve.

Conseils pour se protéger du social engineering

Il ne faut pas oublier que tout type d’attaque de social engineering connaît comme premier rempart l’humain. Plusieurs pratiques sont à mettre en place pour protéger vos collaborateurs et votre entreprise :

1 - Avoir des protocoles stricts de sécurité pour les différentes actions présentant un potentiel danger comme l’installation de logiciel, un contact présentant une urgence, les opérations de sécurités et le partage d’informations confidentielles.

2 - Vérifier la source des différents contacts : est-ce que les noms de domaines, la localisation de l’envoi du mail sont des données cohérentes avec le message réceptionné ?

3 - Entraîner et sensibiliser les collaborateurs grâce à des simulations d’ingénierie sociale comme par exemple des tests de phishing ou de smishing. Il est important qu’ils apprennent à identifier un contact malveillant et à le remonter au service sécurité de l’entreprise. Faire des tests avec des conditions identiques à une attaque réelle permet de créer des réflexes et d’appliquer les protocoles de sécurité même en cas de réponse émotionnelle forte.