Une attaque par sextorsion consiste à extorquer de l’argent en effectuant du chantage à caractère sexuel. Par exemple, l’individu malveillant contacte sa victime en indiquant posséder une vidéo où l’on peut la voir dans son intimité. Il menace ensuite de la publier s’il ne reçoit pas un paiement.

Les attaques par sextorsion sont populaires car elles sont très peu coûteuses à mettre en place par leurs opérateurs.

L’office centrale de lutte contre la cybercriminalité liée aux technologies de l’information et de la communication (OCLCTIC) a identifié plusieurs centaines d’attaques de sextorsion, 1200 par an environ. En Janvier 2021, Avast a annoncé avoir bloqué plus de 500 000 tentatives d’attaques par sextorsion.

1- Principe de l’attaque par sextorsion

Le hacker envoie tout d’abord des emails en masse à des contacts aléatoires en misant sur le fait que certaines personnes tomberont dans le piège.

Dans le mail, l’opérateur de l’attaque prétend avoir accès à la webcam ou à des photos compromettantes car un cheval de Troie aurait été installé auparavant sur l’ordinateur de la victime. Il réalise ensuite un chantage à cette dernière en lui proposant soit de payer une rançon en bitcoin soit de voir ses photos publiées sur les réseaux sociaux ou partagées à ses contacts.

L’individu va jouer sur l’embarras et l’humiliation que pourrait engendrer la publication de ces photos. L’objectif est de générer du stress pour la victime, qu’elle commence à s’inquiéter afin qu’elle considère la situation comme urgente. Le hacker cherche à pousser la victime à effectuer le paiement de la rançon dans les plus brefs délais.

Afin de susciter une réaction le plus rapidement possible, le hacker ne laisse en général que quelques jours à la victime avant la date de publication des éléments compromettants.

Afin d’augmenter la crédibilité du piratage de la victime, le hacker peut joindre des mots de passe liés à l’adresse de la victime qui auraient fuité précédemment.

En voyant un mot de passe utilisé précédemment sur plusieurs comptes, la victime peut croire au piratage de son système. Or il est facile d’obtenir ce type d’informations sur le dark web. La possession de ce type d’informations ne prouve donc pas la véracité du mail, mais beaucoup de victimes l’ignorent.

Il existe également un autre type de sextorsion, similaire au catfishing, qui consiste à créer un faux profil attirant sur les sites ou applications de rencontre et de créer un climat de confiance avec différents contacts.

Le but pour le hacker est de passer petit à petit dans l’intimité et d’obtenir des photos compromettantes. Elles seront utilisées afin de réaliser un chantage similaire à celui exprimé plus tôt dans l’article.

Néanmoins, cette variante est moins rentable et moins populaire car elle demande plus de temps que d’envoyer simplement des campagnes de phishing en masse.

La victime est cependant soumise au réel danger de voir des photos ou des informations personnelles accessibles publiquement.

2 – Exemples de mails de sextorsion

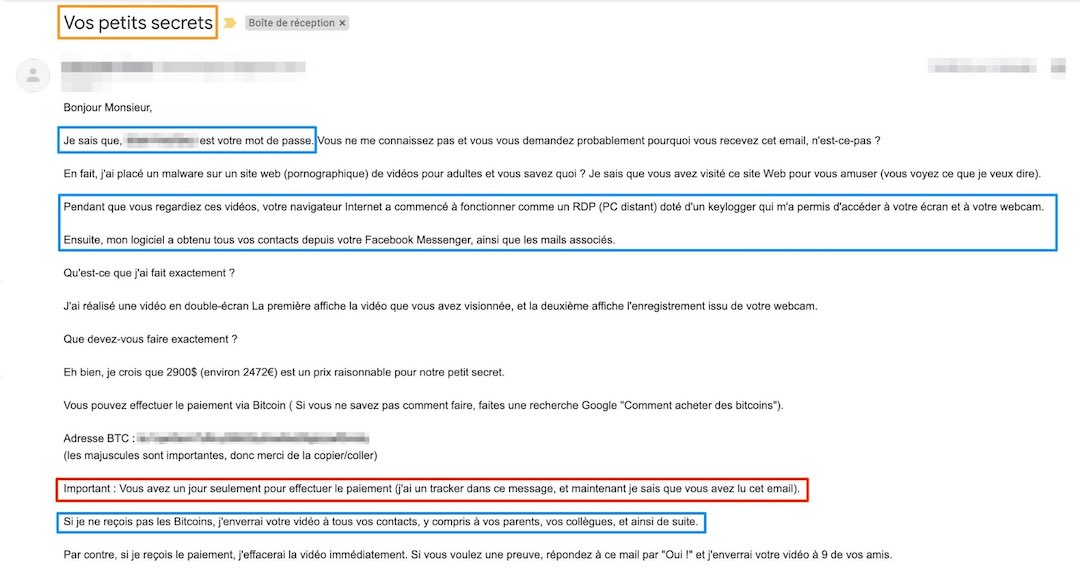

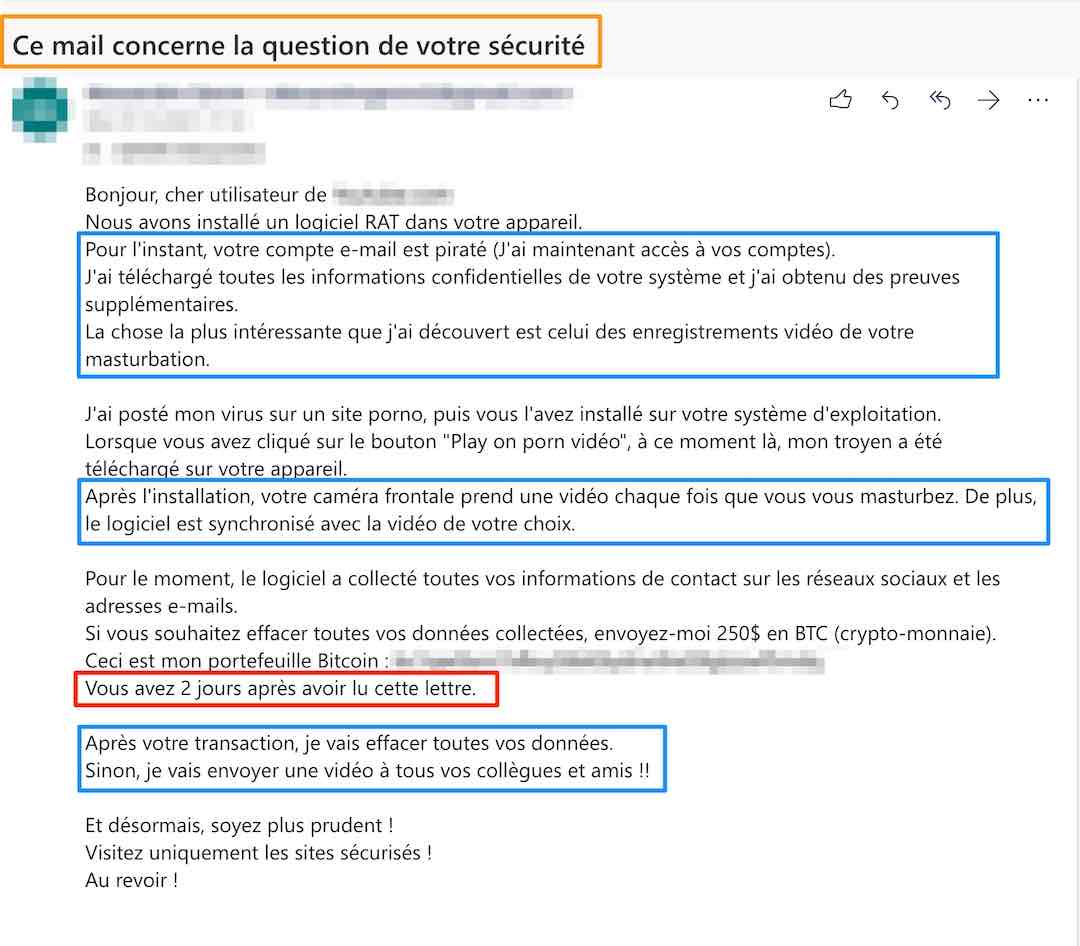

Vous pouvez voir ci-dessous deux exemples d’emails de sextorsion.

Ces messages sont rédigés en utilisant de l’ingénierie sociale, des leviers psychologiques perturbant le raisonnement de la victime pour la pousser à payer la rançon.

Nous avons représenté les différents leviers psychologiques à travers un code couleur :

Orange : Curiosité

Bleu : Peur/Crainte

Rouge : Urgence

Le levier de la curiosité est généralement utilisé dans l’objet du mail afin d’inciter à l’ouverture du mail. D’autres éléments à générer du stress et de la peur, l’humiliation potentielle que pourrait subir la victime va la pousser à régler seule le problème sans en parler à ses proches.

Enfin, pour éviter que la victime ne réfléchisse trop, en discute autour d’elle ou qu’elle se rende compte de la supercherie ; le hacker ajoute de l’urgence dans son message en proposant une échéance de 1 à 2 jours, représenté ici par l’encadré rouge.

3 – Comment se protéger ?

La première protection contre cette attaque est d’avoir un bon filtre antispam. En effet, ces emails suivent un schéma similaire et donc détectable par beaucoup d’outils de filtrage.

Il est nécessaire d’avoir votre antivirus, votre firewall et votre système à jour afin d’optimiser la sécurité de votre appareil.

Il vaut mieux prévenir que guérir : vous pouvez acheter un cache pour webcam pour l’empêcher de s’activer sans votre consentement. Cela vous permettra de vous rassurer sur l’activation involontaire de cette dernière. N’oubliez pas cependant que le microphone peut toujours capturer des informations sans indication de son activité.

Si vous êtes victime de sextorsion, ne paniquez pas. À moins d’avoir envoyé des éléments compromettants, l’attaquant ne possède pratiquement jamais ces enregistrements. Il utilise uniquement des techniques d’ingénierie sociale pour vous manipuler et vous pousser au paiement de la rançon. Il est donc important de ne pas payer la rançon, de cesser tout contact avec le correspondant et de signaler le mail comme suspect.

Si le hacker vous révèle un ou plusieurs de vos mots de passe, changez-les immédiatement en prenant soin d’en choisir des robustes.

La CNIL conseille d’effectuer une capture d’écran du message reçu et de signaler l’escroquerie sur le site internet « internet-signalement.gouv.fr ».

D’une manière générale, évitez d’accepter des propositions de messages ou de demandes de connexion de la part d’individus dont vous ne pouvez vérifier l’identité ou que vous ne connaissez pas. Méfiez-vous également des informations confidentielles et intimes que vous pourriez communiquer sur Internet

Enfin, parlez-en autour de vous. Sensibilisez votre entourage à ce type de pratique afin d’éviter que vos proches se retrouvent piégés.

Conclusion

Comme pour toutes les attaques largement basées sur de la manipulation, être au courant de leur existence permet de les déjouer.

Une fois qu’on en connaît la méthodologie, ces attaques sont peu efficaces.

Quoiqu’il arrive, il est important de rester toujours très vigilant lors de la lecture d’emails avec des demandes financières. Au moindre doute, signaler les échanges de ce type afin de lutter contre ces arnaques.