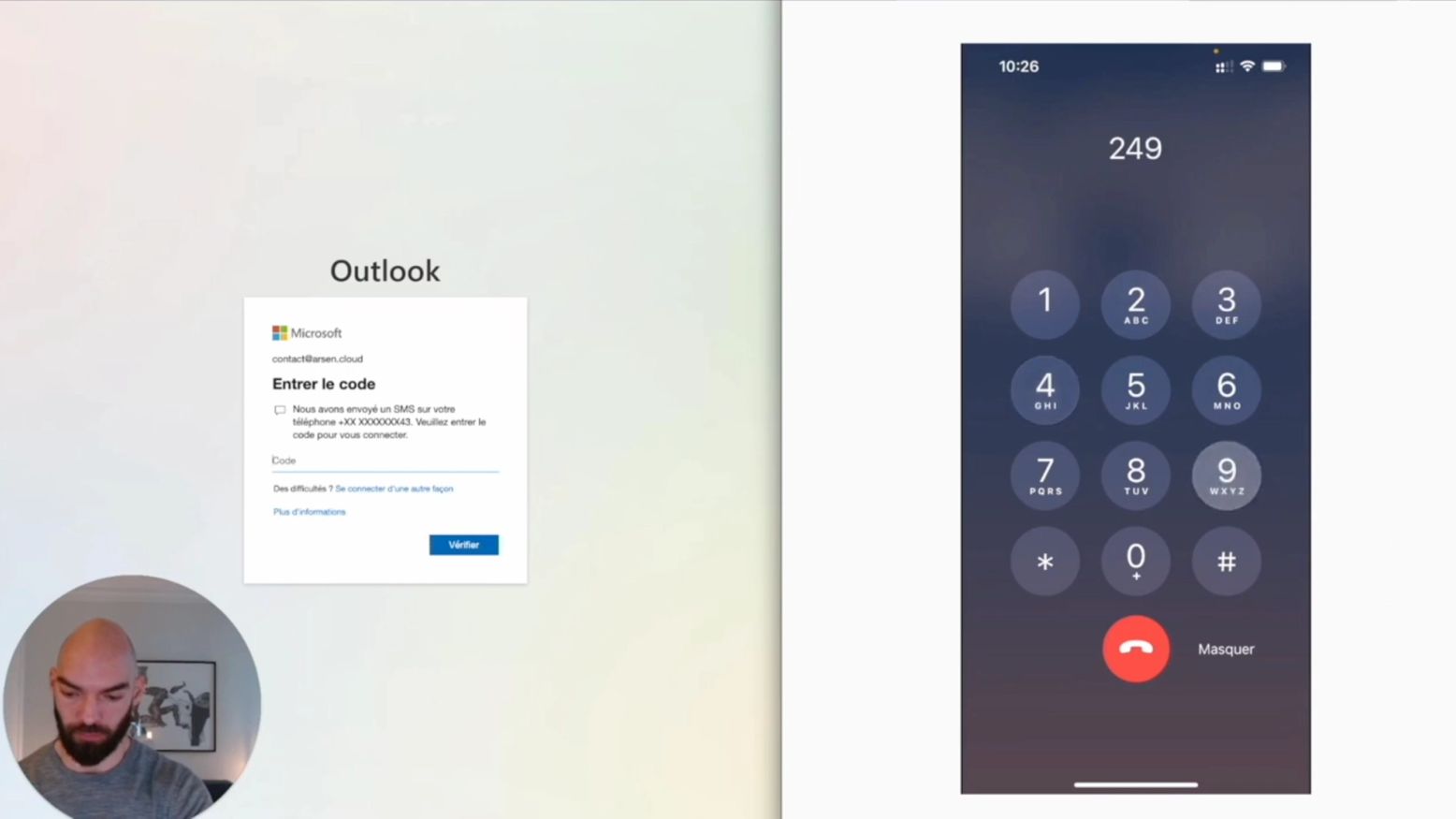

Contourner l'authentification multifacteur (MFA) avec un call bot

Les call bots, un type d'automatisation...

Alternatives à GoPhish pour des simulations de phishing à l'échelle

Les outils de simulation de phishing...

“OVH : suspension de domaine”, analyse de la campagne de phishing

Chez Arsen, nous aidons les entreprises...

Comment lancer une simulation de phishing pour vous en protéger ?

Chez Arsen, nous proposons deux types...

Déjouer l’authentification multi-facteur à partir d'un simple phishing

Dans cet article, je vais vous montrer...

"Browser in the Browser" : Une nouvelle variante du phishing

Une nouvelle variante de phishing a été...

Pourquoi mener des simulations de phishing par groupes d'employés ?

L'objectif de vos campagnes de phishing...

Quels sont les résultats importants d’une simulation de phishing ?

Lors d’une simulation de phishing, vous...