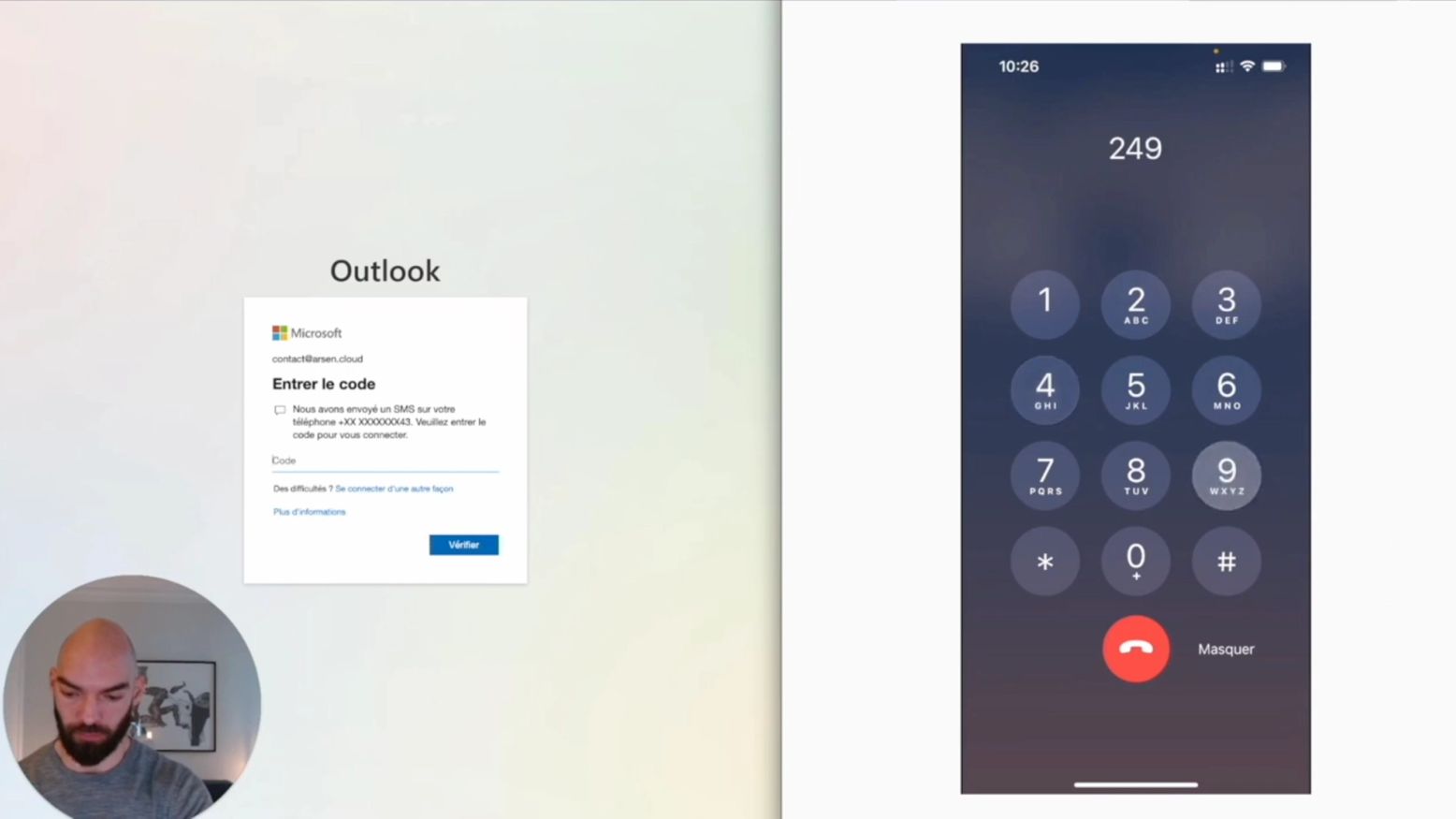

Contourner l'authentification multifacteur (MFA) avec un call bot

Les call bots, un type d'automatisation du vishing, peuvent être utilisés pour tromper les victimes et contourner l'authentification multifacteur (MFA). Voici comment.

Quel type de simulation de phishing choisir ?

Le phishing se présente sous différentes formes. Cela signifie que vous avez beaucoup de choix lorsqu'il s'agit de créer une simulation de phishing, et la plupart des entreprises ne savent pas quel...

3 avantages d'Arsen sur Gophish

Chez Arsen, on adore Gophish. C’est de loin la solution Open Source la plus aboutie pour déployer du phishing, que ce soit à des fins d'évaluation, d'entraînement ou de recherche. Ceci étant dit,...

Alternatives à GoPhish pour des simulations de phishing à l'échelle

Les outils de simulation de phishing sont devenus la première ligne de défense dans la formation en cybersécurité. En imitant les tentatives de phishing de la vie réelle, ces outils évaluent la...

Les campagnes multi-scénarios

Une nouvelle fonctionnalité est arrivée sur Arsen : les campagnes multi-scénarios. Elle vous permet d'utiliser plusieurs scénarios de phishing à l'intérieur d'une seule et même campagne. L'intérêt...

Nos scénarios de phishing les plus polyvalents

Utiliser des scénarios polyvalents dans un [test de phishing](https://arsen.co/test-phishing) permet de cibler efficacement un large effectif avec peu de personnalisation. Une fausse alerte de...

“OVH : suspension de domaine”, analyse de la campagne de phishing

Chez Arsen, nous aidons les entreprises à se protéger contre le phishing. Une partie de ce travail passe par la simulation d'attaques auprès de collaborateurs. Nous sommes donc particulièrement...

Classification du niveau de difficulté du phishing

Tous les emails de phishing ne sont pas égaux. Quand je demande à quelqu’un ce que lui évoque un “email de phishing”, les descriptions sont très variées. Parmi ces descriptions, le niveau de...

Les campagnes au clic

Les campagnes au clic sont désormais disponibles sur Arsen ! Lorsque vous programmez une campagne de faux-phishing, il est possible de faire du Credential Harvesting (ou vol d’identifiants) ou une...

Leçons apprises en plus de 30 000 simulations de phishing

Après avoir observé plus de 30 000 simulations d’emails de phishing lancés par la plateforme Arsen, nous avons tiré quelques leçons que nous souhaitions partager.

Bien mener une simulation de phishing

Pourquoi mener un exercice de faux phishing ? Le phishing est le point d’entrée de 91% des attaques\*. L’objectif des [simulations de phishing](/entrainement-phishing-pme) est de prévenir le...

Comment personnaliser un scénario avec Arsen ?

Dans cet article nous allons voir comment personnaliser un [test de phishing](https://arsen.co/test-phishing) avec Arsen. Plus précisément, quels sont les éléments qu’on peut insérer dans le mail...

Comment lancer une simulation de phishing pour vous en protéger ?

Chez Arsen, nous proposons deux types de simulations de phishing : la simulation d’évaluation qui a pour but de ne pas être révélée.

La gestion des risques liés au phishing

Les risques liés au phishing sont souvent sous-estimés. D’aucuns pensent encore que les conséquences se limitent à devoir changer quelques mots de passe, scanner son réseau ou encore avoir une...

Déjouer l’authentification multi-facteur à partir d'un simple phishing

Dans cet article, je vais vous montrer en vidéo comment à partir d’un simple email de phishing, on peut déjouer l’authentification à facteurs multiples, aussi connue sous le nom de MFA ou 2FA.

Que faire après une simulation de phishing ?

Il n’est pas toujours évident de connaître les étapes qui suivent un test de phishing. Beaucoup de nos clients nous contactent d’abord pour un test de phishing et nous demandent ce qu’ils doivent...

Comment se déroule un test de phishing ?

Dans cet article, nous allons analyser le déroulement d’un [test de phishing](https://arsen.co/test-phishing), de sa mise en place au reporting. Nous allons donc évoquer le cadrage, le déploiement...

Comment sensibiliser efficacement contre le phishing ?

Aujourd'hui, assez d'entreprises ne testent pas, n'entraînent pas ou ne sensibilisent pas assez fréquemment leurs collaborateurs pour rendre le métier de hacker attractif. En effectuant une...

Bien choisir ses horaires pour ses simulations de phishing

Lorsque vous souhaitez tester la résilience de votre entreprise aux attaques par phishing, vous devez choisir certains paramètres comme vos cibles, le type de campagne ou le scénario. Un paramètre...

À quelle fréquence mener des simulations de phishing ?

Lorsqu’une entreprise s’équipe d'une nouvelle [solution de simulation de phishing](/entrainement-phishing-pme), vient souvent la question : “À quelle fréquence dois-je effectuer des simulations de...

Qu'est ce que le Smishing ? Définition

Saviez-vous que les SMS ont un taux d’ouverture moyen supérieur à 95% ? La définition du smishing est une attaque numérique par SMS pouvant engendrer de lourdes conséquences. Le marketing par SMS est...

La gestion des campagnes en équipe

Gérer de nombreuses campagnes de phishing demande du temps. C’est pourquoi un grand nombre de nos clients se partagent les différentes tâches liées à la gestion des tests de phishing ou à la...

"Browser in the Browser" : Une nouvelle variante du phishing

Une nouvelle variante de phishing a été observée ces derniers temps, le Browser in the Browser (BitB). C’est tout simplement une attaque visant à tromper les techniques de détection habituelles de...

Comment bien sensibiliser contre le phishing ?

Dans cette vidéo, on vous explique [comment bien sensibiliser contre le phishing](https://arsen.co/blog/sensibiliser-efficacement-phishing). L’objectif de cette sensibilisation est d’améliorer le...

Comment évaluer son risque face au phishing ?

Le phishing est le point d’entrée de 90% des cyberattaques aujourd’hui. Cette menace constitue différents risques pour une entreprise, un risque organisationnel, un risque réputationnel, un risque...

Définition du BEC : comprendre le Business Email Compromise

La compromission d’adresse email ou Business Email Compromise (BEC) est une attaque populaire visant à compromettre une boîte mail d’entreprise dans l’objectif de l’utiliser à des fins malveillantes....

Le phishing de comptes Instagram

Instagram est un réseau social très populaire, il est donc logique que le phishing sur Instagram soit tout aussi populaire. Selon une étude, « Digital Report 2021 » publiée par Hootsuite et We Are...

Qu’est-ce que le phishing ?

Qu’il s’agisse d’un clic sur un lien malveillant ou de données confidentielles envoyées à un faux tiers de confiance, si la menace est toujours extérieure, 90% des cyberattaques effectives implique...

Pourquoi mener des simulations de phishing par groupes d'employés ?

L'objectif de vos campagnes de phishing est de se rapprocher le plus possible des attaques réelles menaçant votre entreprise afin d’améliorer votre résilience face à ces dernières. Certains hackers...

Quels sont les résultats importants d’une simulation de phishing ?

Lors d’une simulation de phishing, vous allez récupérer des données comportementales et pouvoir déterminer votre niveau de résilience. Mais quels sont les résultats à observer à la suite d’une...

Instagram Phishing : Risques et Mesures de Protection

Instagram est un réseau social très populaire, ce qui rend le phishing sur la plateforme tout aussi répandu. Selon le "Digital Report 2021" de Hootsuite and We Are Social, Instagram se classe...

L'évolution lente mais constante du phishing

Depuis les balbutiements du phishing à aujourd’hui, presque 30 années sont passées avec une constante évolution des techniques utilisées par les cybercriminels.