Comment utiliser l'IA générative pour les simulations de phishing ?

Si vous avez lu notre contenu, vous êtes probablement impatient de lancer...

Si vous avez lu notre contenu, vous êtes probablement impatient de lancer...

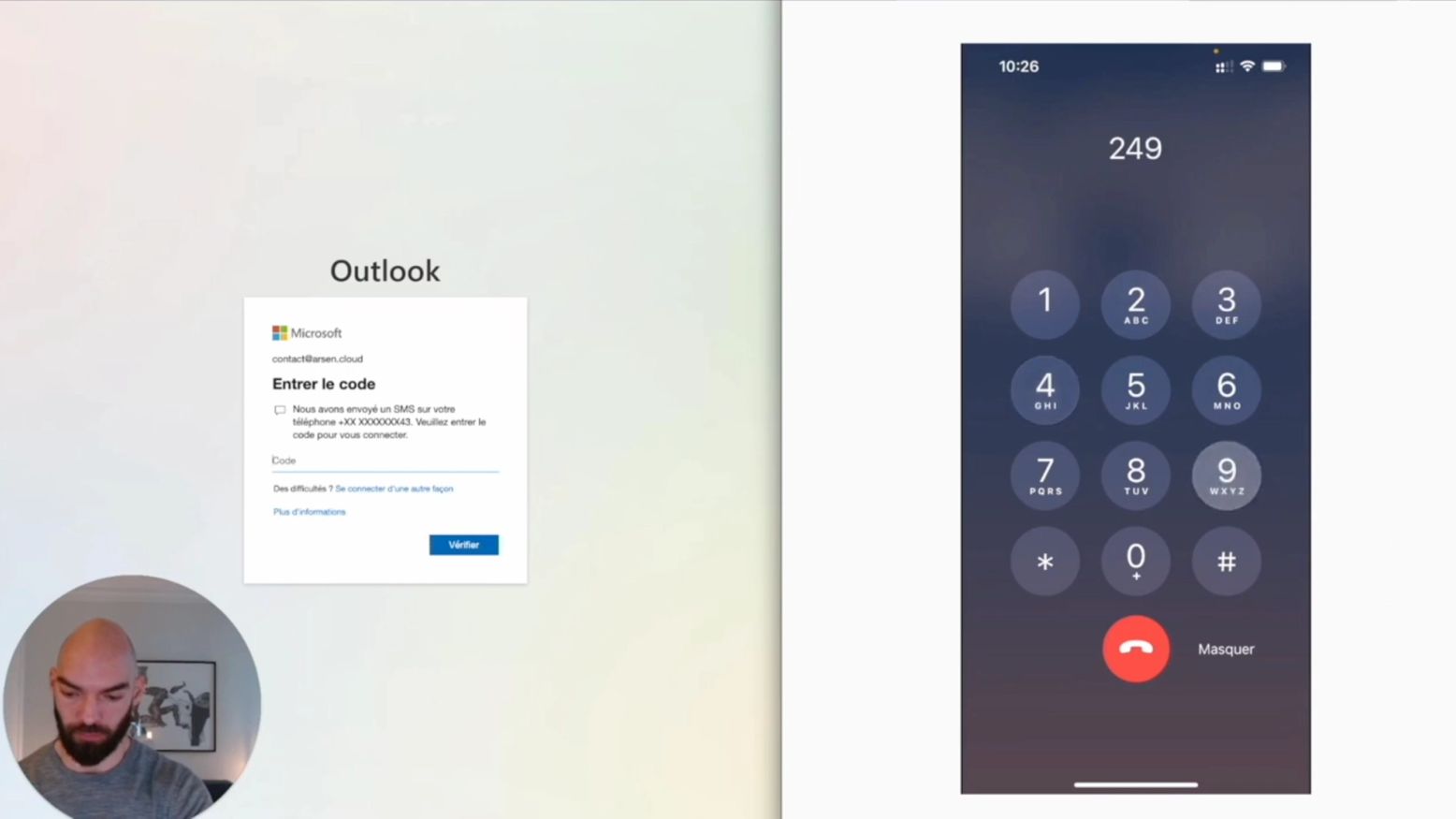

Les call bots, un type d'automatisation...

Les outils de simulation de phishing...

Très souvent lors de discussions avec...

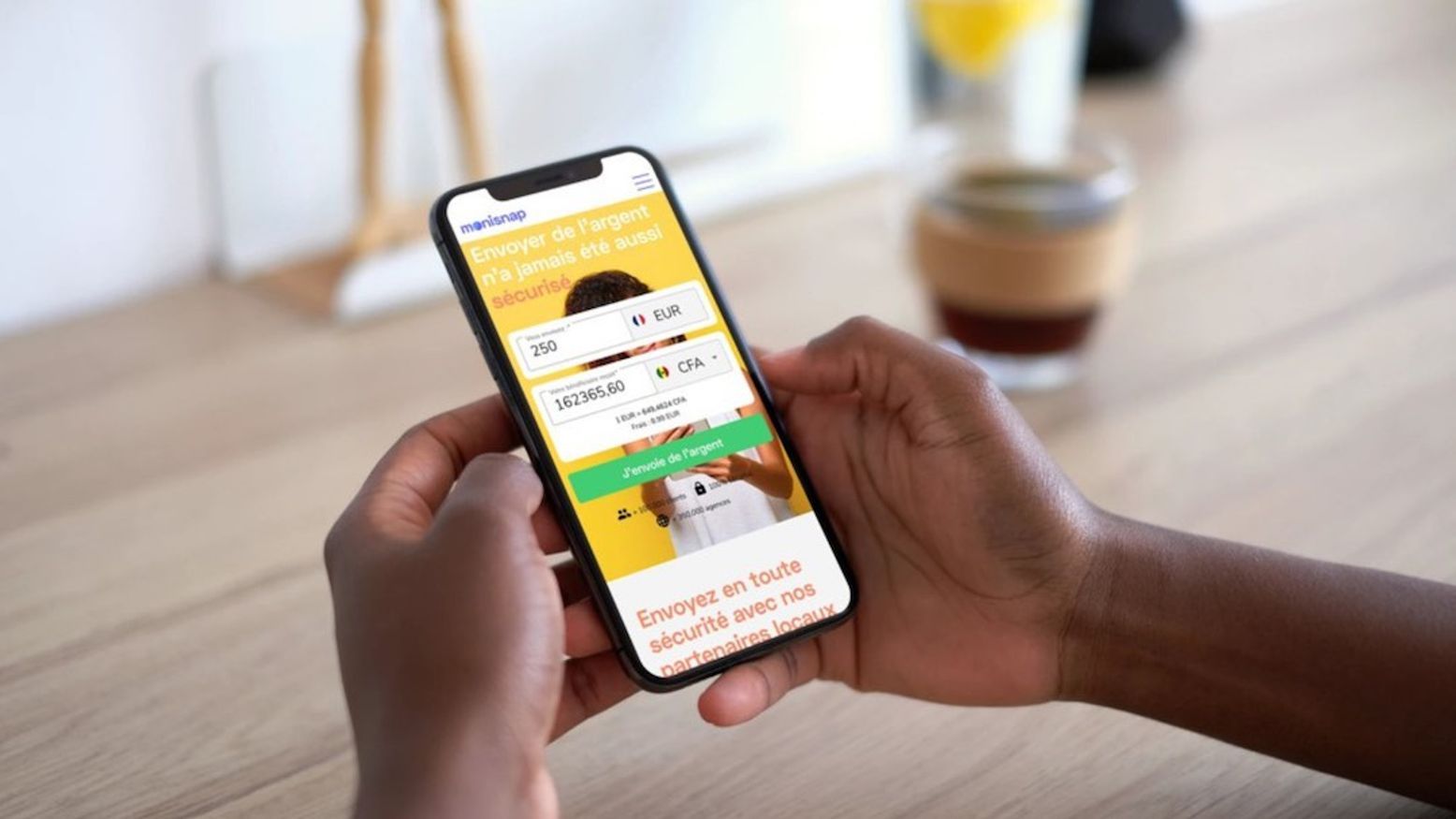

Chez Arsen, nous aidons les entreprises...

Dans cet article, nous allons voir les...

Orchestrer des [simulations de phishing...

Chez Arsen, nous proposons deux types...

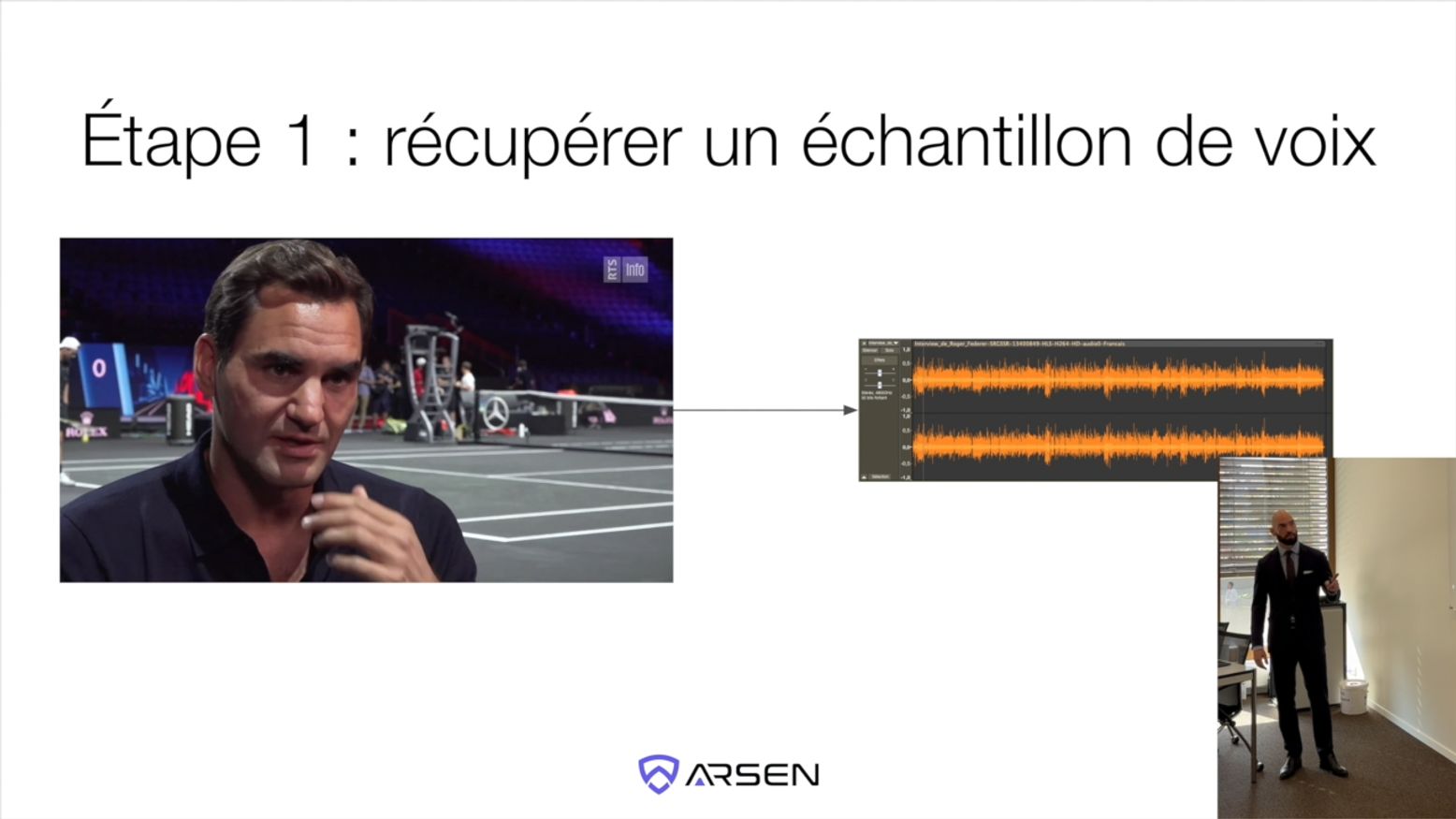

Dans cet article, je vais vous montrer...

Une nouvelle variante de phishing a été...

À l'origine, Emotet était un malware de...

L'objectif de vos campagnes de phishing...

Lors d’une simulation de phishing, vous...

Découvrez comment nos simulations de phishing peuvent réduire efficacement votre surface d'attaque humaine.

Demandez une démoNous utilisons des cookies pour nous assurer de vous offrir la meilleure expérience sur notre site. En savoir plus