Blog d'Arsen Security

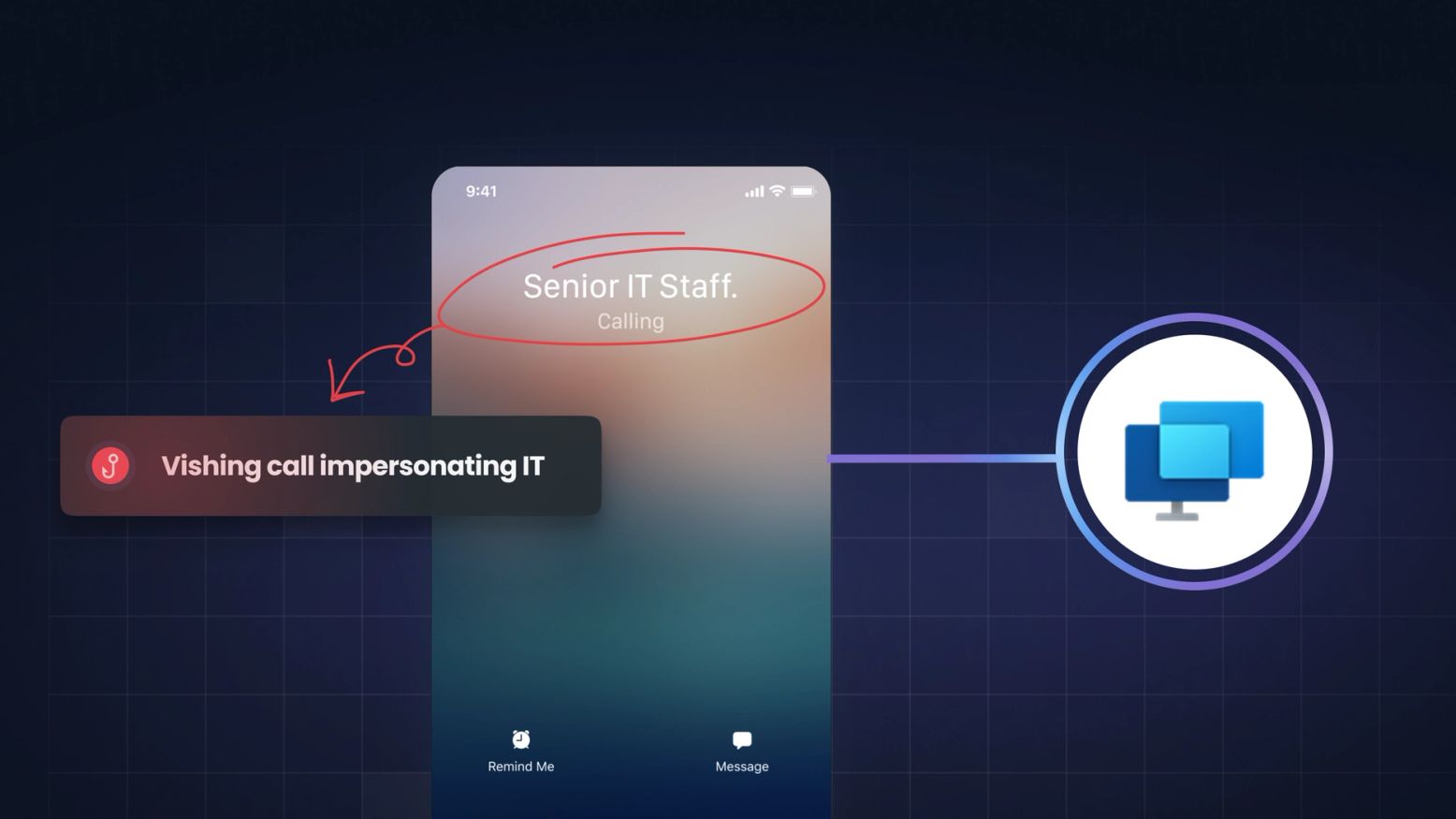

Vishing et le piège "Quick Assist" : comment des hackers ont détourné un outil Microsoft

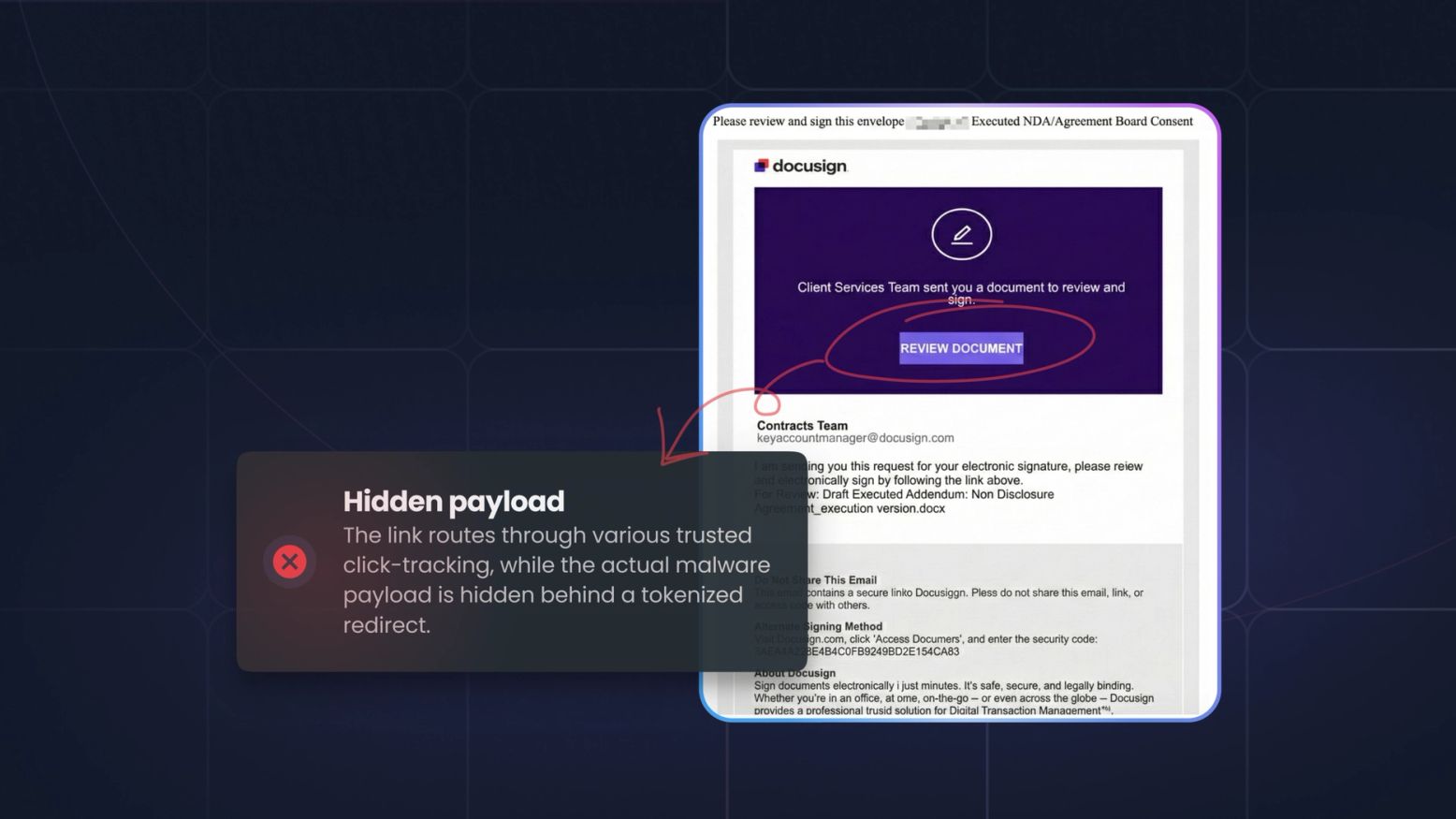

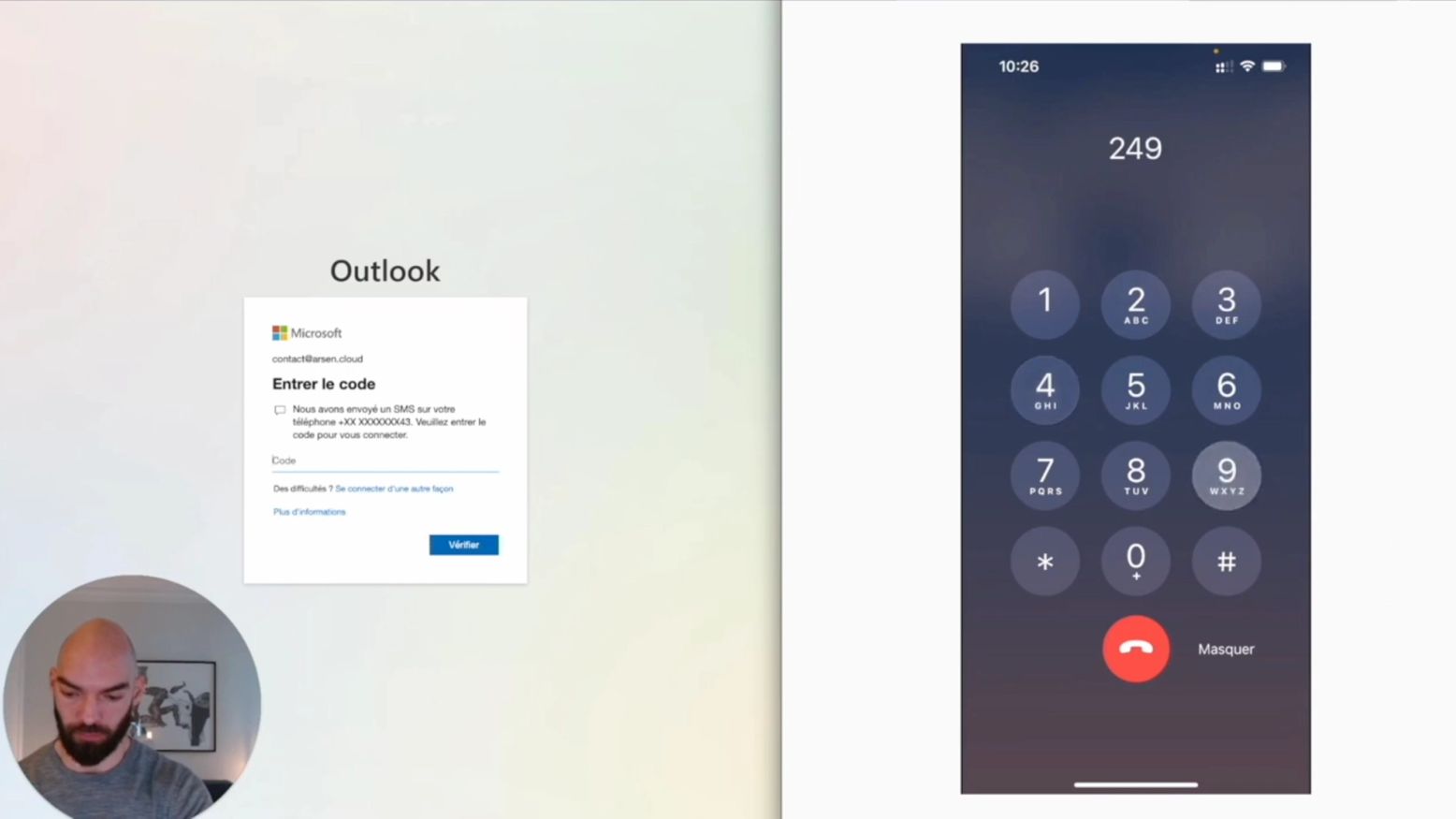

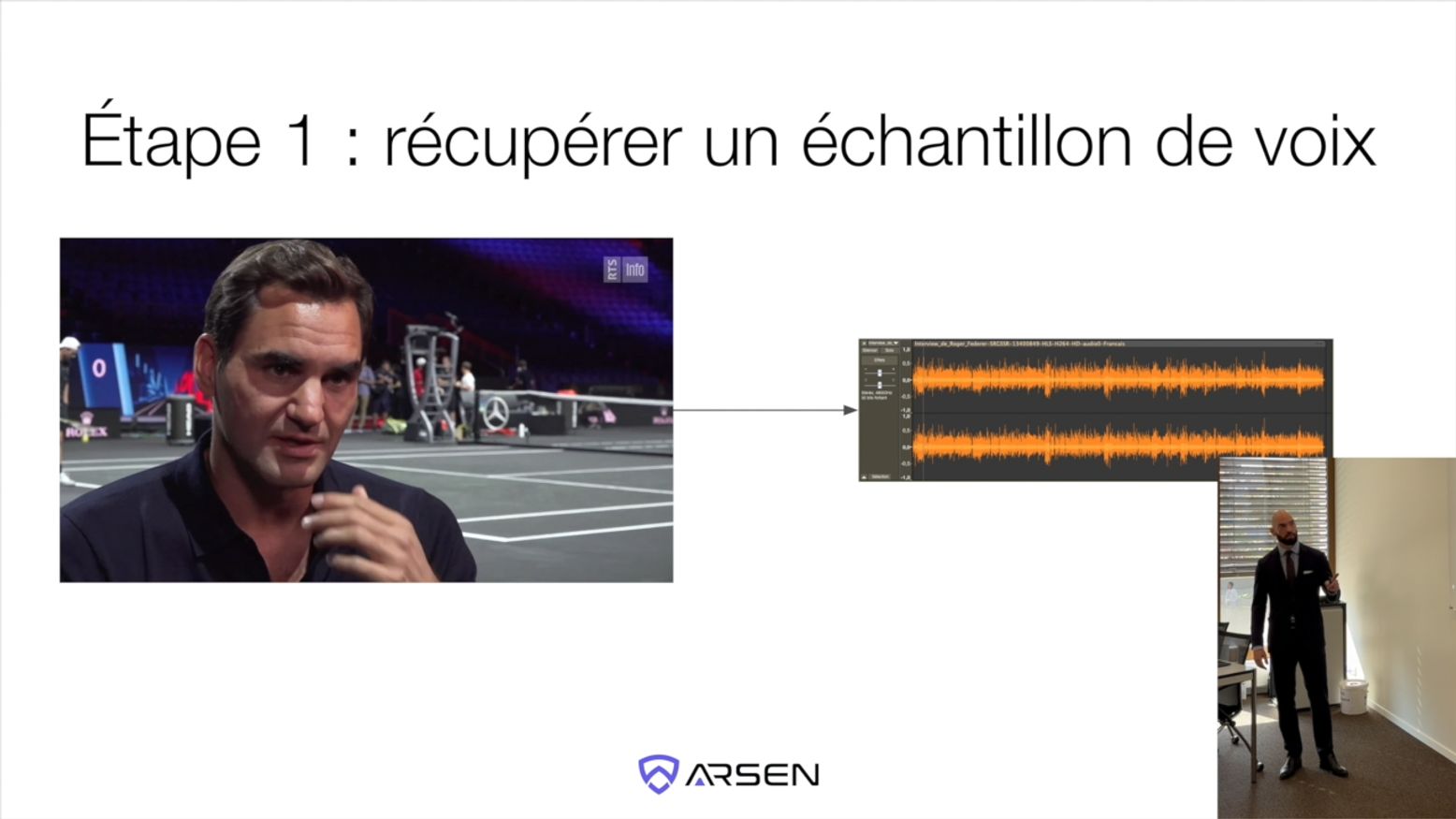

Une campagne de vishing reposant Microsoft Quick Assist pour exécuter des malwares sans fichier a été récemment révélée par les équipes de SpiderLabs. Découvrez comment cette attaque hybride contourne les défenses et pourquoi la simulation de vishing par IA est cruciale pour...